Alle datamaskiner som kobles til internett, blir forsøkt angrepet. Ikke minst gjelder dette servere som gjerne er tilknyttet en mer eller mindre fast IP-adresse. Ofte tar det kun kort tid før angrepsforsøkene starter.

I et eksperiment sikkerhetsselskapet Cybereason nylig gjorde i samarbeid med BBC, koblet selskapet et sett med helt nyetablerte servere til internett for å se om det skjedde noe.

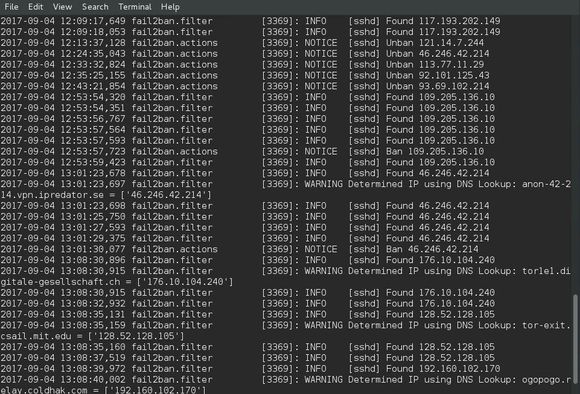

Etter omtrent 71 minutter ble serverne første gang besøkt av automatiserte angrepsverktøy som skannet dem for sårbarheter. Etter at de først ble oppdaget, ble serverne mer eller mindre konstant forsøkt angrepet av ulike angrepsverktøy.

Honningkrukker

Ifølge BBC var serverne relativt enkelt konfigurert, men kunne svare på grunnleggende forespørsler om websider, filoverføring og sikkert nettverk, muligens SSH. I praksis dreide det seg om «honningskrukker» med lite reelt innhold, men nok til at mange ulike angrepsverktøy forsøkte en rekke forskjellige teknikker for å se om serverne hadde svakheter som kunne utnyttes.

De fleste av svakhetene som det letes etter, er velkjent og enkle å forhindre, enten gjennom sikkerhetsoppdateringer eller filtrering av inndata. Men ifølge Israel Barak, direktør for informasjonssikkerhet hos Cybereason, er det mange virksomheter som sliter med å holde serverne sine oppdatert med de nyeste sikkerhetsfiksene.

Leste du denne? Dette må du vite om SQL-injisering – og slik beskytter du deg (Digi Ekstra)

Websårbarheter og passord

Dette kommer i tillegg til mer individuelle svakheter. 37 prosent av angrepsverktøyene så etter sårbarheter i webapplikasjoner og velkjente administratorspassord. 29 prosent av angrepsverktøyene forsøkte å få tilgang til andre brukerkontoer ved å prøve store mengder av vanlige passord.

Barak forteller til BBC at resultatene ikke er overraskende, og at de følger samme mønster som det man har sett tidligere.

I et separat eksperiment har Cybereason utforsket faren for at innmeldelse av epostadresser hos hundre antatt legitime markedsførings-epostlister fører til phishingforsøk.

Ifølge BBC ble det benyttet helt nye epostadresser. Den første phishing-eposten kom etter 21 timer, fulgt av en jevn strøm med andre. Samtlige forsøkte på ulike måter å lokke mottakerne til å åpne ondsinnede vedlegg eller å besøke kompromitterte websider.

Les også: Gir bort honningkrukke mot Active Directory-angrep