Sikkerhetsforskere melder nå om en sårbarhet på den mobile plattformen som kan utnyttes til å overvåke personer bare ved å sende en SMS-melding. Det melder blant andre nettstedet ZDNet.

Sikkerhetsselskapet AdaptiveMobile Security redegjorde nylig for en sårbarhet døpt Simjacker, som ifølge selskapet skal ha blitt utnyttet av en sofistikert aktør til å spore brukere i flere land over en periode på minst to år.

SIM-angrep

Simjacker-sårbarheten er som navnet antydet relatert til SIM-teknologien. Den kan utnyttes ved at en angriper sender en SMS-melding med en kode som er i stand til å instruere SIM-kortet til å utføre kommandoer og hente inn informasjon.

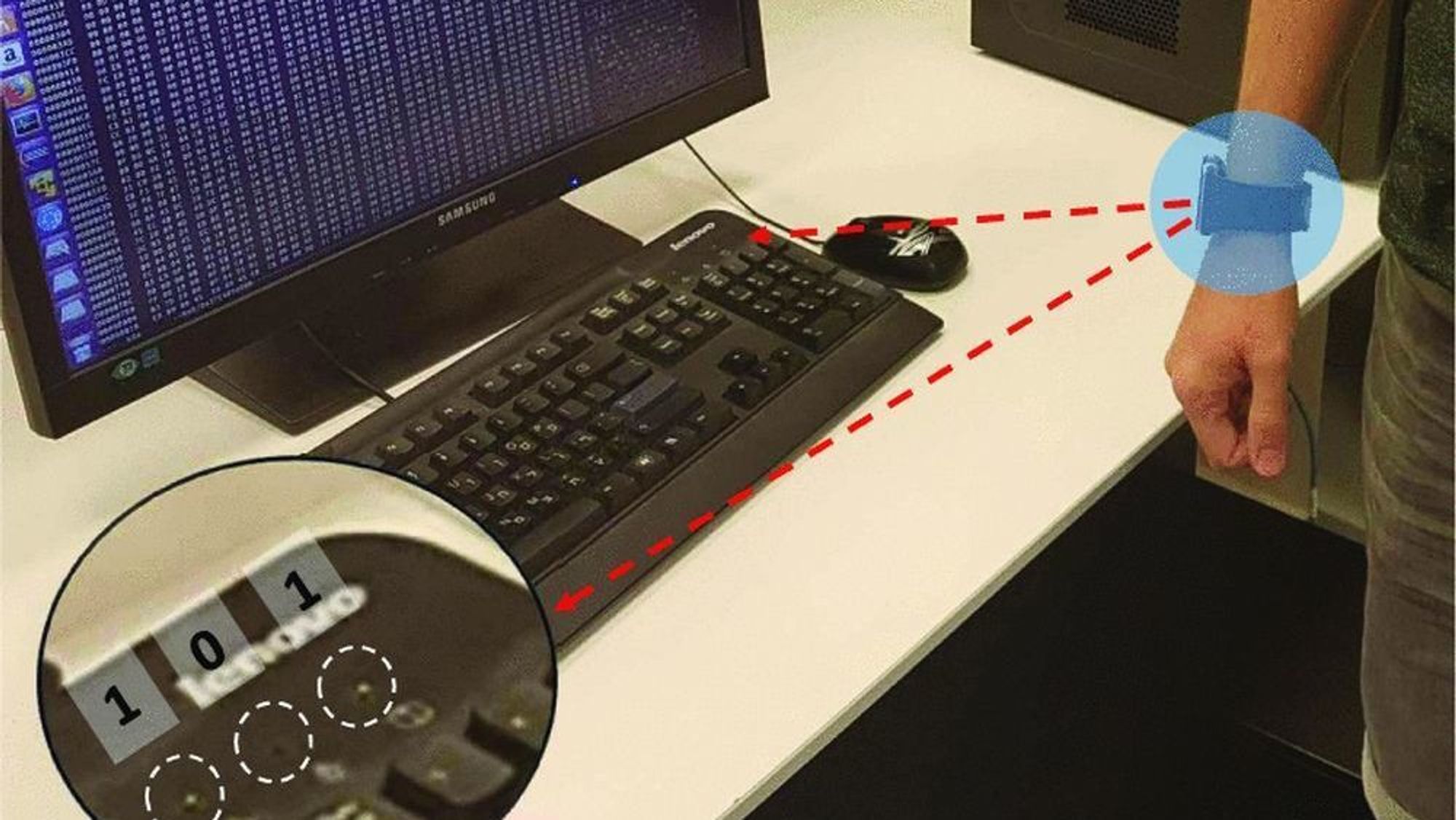

Ny forskning: Hackere kan hente ut data gjennom tastaturets LED-lamper

Koden som sendes er såkalte SIM Toolkit-instruksjoner (STK) som kommuniserer med en programvare kalt S@T Browser, som ligger innebygget på SIM-kortet.

Sikkerhetsselskapet hevder å ha observert angrep av denne typen hvor blant annet lokasjonsdata ble hentet inn fra brukeren, i tillegg til IMEI-nummeret (International Mobile Equipment Identity), et unikt identifikasjonsnummer man finner på alle mobiltelefoner.

Disse dataene ble sendt til tredjepartsenheter i angripernes besittelse, og disse ble brukt til å spore og overvåke brukerne.

Rammer alle store mobilprodusenter

Det spesielle med SMS-meldingene er at de ikke er synlige for brukeren via innboksen, som gjør det mulig å bombardere ofre med meldinger for kontinuerlig sporing av brukeren.

Vellykkede angrep har ifølge sikkerhetsselskapet rammet enheter fra mer eller mindre samtlige produsenter, deriblant Apple, Samsung, Huawei, Google, ZTE og Motorola, og i tillegg har også IoT-enheter med SIM-kort blitt angrepet.

Ifølge AdaptiveMobile Security er det ikke hvem som helst som står bak den nye angrepsmetoden. Sikkerhetsselskapet sier de er «rimelig sikre» på at utvikleren av angrepskoden er et privat selskap som jobber med statlige myndigheter for å overvåke individer.

Retter seg mot enkeltindivider

Omfanget av angrepene ser ut til å være av begrenset omfang, og rettet seg tilsynelatende hovedsaklig mot utvalgte personer.

Sikkerhetsselskapet sier at de oppdaget forsøk på angrep mot opptil 300 telefonnumre i ett av landene, og noen få telefonnumre har vært forsøkt sporet flere hundre ganger over en syv dagers periode.

Sårbarhet i populært sikkerhetskamera kan la hackere ta kontroll over kameraet og hente ut data

Forskerne har kommunisert funnene til blant andre GSM Association, interesseorganisasjonen som representerer hundrevis av mobiloperatører globalt, deriblant Telia og Telenor.

Telenor: – Ikke sårbare

SIM Alliance, som representerer 80 prosent av det globale SIM-kortmarkedet, er også klar over funnene og skal ha kommet med nye sikkerhetsanbefalinger for SIM-programvaren.

.jpg)

Som ZDNet peker på er STK-baserte angrep for øvrig ikke et nytt fenomen, men noe som kan spores flere år tilbake i tid. Dette nye angrepet representerer imidlertid en «ny generasjon» av denne angrepstypen, ifølge AdaptiveMobile Security.

Telenor Norge opplyser i en Twitter-melding at denne typen angrep ikke kan gjennomføres med de SIM-kortene de leverer her i Norge:

«Telenor Norges SIM-kort (UICC) er ikke sårbare for denne typen angrep. Angrepet er avhengig av at "S@T-browser" finnes på SIM-kortet, noe som ikke er tilfellet på våre kort.», opplyser selskapet.