Microsoft kommer i kveld med sikkerhetsoppdateringer til samtlige Windows-versjoner som selskapet støtter, inkludert Windows 7. Blant sårbarhetene som oppdateringene skal fjerne, er en sårbarhet (CVE-2020-0601, som ble tildelt i november i fjor) som skiller seg ut på flere områder. Ikke alle ryktene rundt denne er bekreftet ennå, men det som er sikkert er at den bli være ødeleggende for sikkerheten til systemer hvor den ikke blir fjernet.

Det handler selvfølgelig om kryptografi, nærmere bestemt biblioteket crypt32.dll, som i håndterer sertifikater og kryptografiske meldingsfunksjoner i Windows' CryptoAPI. Dette biblioteket ble introdusert i Windows NT 4.0. Om sårbarheten er like gammel, er uvisst.

Det er sikkerhetsbloggeren Brian Krebs som meldte om dette i et blogginnlegg i går, basert på anonyme kilder. Innlegget har blitt oppdatert flere ganger etter hvert som detaljene har blitt offisielt bekreftet, senest i ettermiddag.

Noen skal allerede ha mottatt den

Ifølge de anonyme kildene til Krebs skal oppdateringen allerede ha blitt sendt ut til blant annet forsvaret i USA og aktører som administrerer sentral internettinfrastruktur. Disse skal ha undertegnet avtaler om ikke å avsløre detaljer om sårbarheten før sikkerhetsoppdateringene er tilgjengelige.

Dette er sårbarhetene som hackere utnyttet oftest i 2019

Denne delen av historien ser ikke ut til å være bekreftet, men Microsoft skriver i en uttalelse til Krebs at selskapet har et kvalitetssikringsprogram for sikkerhetsoppdateringer som har omtrent slike betingelser.

For første gang?

Det som er bekreftet, er at det er den amerikanske signaletterretningstjenesten National Security Agency (NSA) som varslet Microsoft om sårbarheten. Dette skal NSAs cybersikkerhetsdirektør, Anne Neuberger, ha bekreftet i dag under en telefonkonferanse med amerikanske medier.

Hun skal også ha fortalt at dette vil være første gang at Microsoft krediterer NSA for å ha varslet selskapet om en sårbarhet.

Kritisk sårbarhet i Apache Tomcat er under angrep

Ifølge Neuberger er det NSAs egne sikkerhetsforskere som skal ha oppdaget sårbarheten. Hun skal ikke ha villet si noe om når den ble oppdaget eller om hvorfor etaten har valgt å avsløre den for Microsoft framfor å ha den etatens eget cybervåpenarsenal.

Det kan være at den har blitt vurdert som så potent at den USAs Equities Review Board har vurdert at risikoen ved ikke å få den fjernet, er større enn nytteverdien for USAs etterretnings-. og sikkerhetsorganisasjoner.

Neuberger skal samtidig ha antydet at NSA kan være villige til si mer om sårbarheten etter at sikkerhetsfiksen er gjort tilgjengelig.

Trolig også tidligere

Selv om dette blir første gang Microsoft krediterer NSA for rapportering av en sårbarhet, er det veldig mye som tyder på at etaten har varslet selskapet også tidligere.

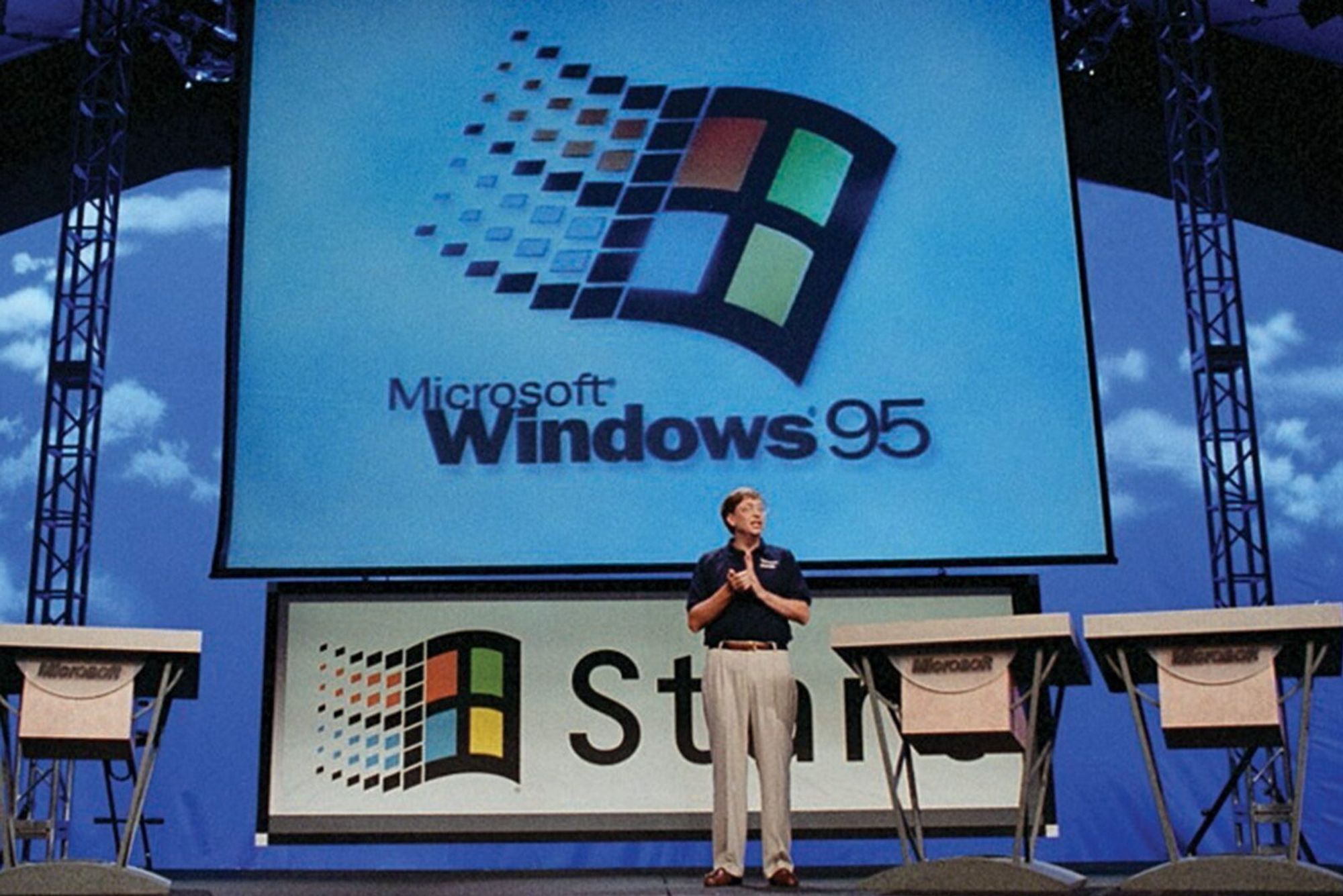

Slik fikk Microsoft verdensherredømme

I mars 2017 kom Microsoft med en rekke sikkerhetsfikser til Windows som fjernet en serie svært alvorlige sårbarheter. En måned etter skjedde den store lekkasjen til The Shadow Brokers som omfattet angrepsverktøy som utnyttet mange av disse sårbarhetene. Alle solemerker tydet på at verktøyene stammet fra Equation Group, en gruppe som antas å være tilknyttet TAO-enheten (Tailored Access Operations) til NSA.

Det mest kjente av disse verktøyene var EternalBlue. Det var fra dette verktøyet at andre aktører fikk vite om den aktuelle sårbarheten og utnyttet den med skadevare som Wannacry og Notpetya. Hadde alle installert disse sikkerhetsoppdateringene da de kom, ville ikke disse angrepene ha skjedd.

Microsoft ville den gang ikke si noe om hvem som hadde varslet selskapet om disse sårbarhetene, og trolig har det ikke lettet på sløret senere heller.

Kan bli raskt utnyttet

Uansett er det viktig å installere kvelds sikkerhetsoppdateringer raskt, helst så fort de blir tilgjengelige. Potente sårbarhet har det med på bli utnyttet i både skadevare og mer spissede angrep i lang tid etter at de har blitt kjent, nettopp fordi mange – primært virksomheter – venter lenge med å installere dem.

En kilde forteller til digi.no at HelseCERT i Norge har varslet virksomhetene i helse- og omsorgssektoren om den kommende sikkerhetsoppdateringen.

Også Nasjonal sikkerhetsmyndighet har gått ut med informasjon om denne sikkerhetsoppdateringen.

– Kunnskap om nye sårbarheter sprer seg hurtig, og programvaren til Microsoft er svært utbredt. Derfor bør systemeiere være tilsvarende raske med å oppdatere IKT-systemene, før noen angripere utnytter sårbarhetene. Det kan være bare timer fra en sikkerhetsoppdatering slippes fra en leverandør, til det første angrepet oppdages, sier Bente Hoff, som leder Nasjonal cybersikkerhetssenter i NSM, i en artikkel som NSM kom med tirsdag kveld.

Hos vanlige Windows 10-brukere vil sikkerhetsoppdateringer installeres temmelig raskt etter at de blir tilgjengelige, men som oftest krever de en omstart av datamaskinen, noe enkelte drøyer i det lengste med å gjøre.

Europeisk alternativ er på vei – men problemene står i kø