Standardiseringsorganisasjonen Internet Engineering Task Force (IETF) skal i forrige uke ha godkjent en ny versjon av sikkerhetsprotokollen TLS (Transport Layer Security) som ny internettstandard. Dette skriver en rekke teknologinettsteder.

I kunngjøringen heter at dette dokumentet (utkast 28) er godkjent som «Proposed Standard».

I standardiseringsprosessen til IETF innebærer ikke «Proposed Standard»-statusen noen endelig standard. Den kan derfor bli endret, men spesifikasjonen regnes likevel som så stabil at den kan tas i bruk på internett.

%25201%2520(2)%2520(1).png)

En leser i nettleserbransjen forteller oss at de aller fleste, tekniske standarder publisert av IETF aldri kommer lenger enn til å være en «Proposed Standard». Dette fordi det er så omfattende krav som må oppfylles for å komme videre til «Draft Standard» eller «Internet Standard».

Både TLS 1.2 og HTTP/2 er eksempler på foreslåtte standarder som er svært mye brukt.

Store fordeler

Uansett så har standardiseringsprosessen nå kommet et viktig skritt videre, etter at det første utkastet til TLS 1.3-spesifikasjonen ble presentert i oktober 2014. Hensikten med den nye versjonen er først og fremst å tilby bedre sikkerhet enn dagens TLS 1.2-versjon, som snart er ti år gammel.

TLS bygger på gamle SSL (Secure Sockets Layer), som Netscape utviklet på midten av 1990-tallet. Det dreier seg om en kryptografiprotokoll med en rekke bruksområder. Det kanskje viktigste bruksområdet er nok likevel å hindre avlytting av overføringen av data mellom nettlesere og webservere – i begge retninger.

En viktig sikkerhetsrelatert nyhet i TLS 1.3 er at spesifikasjonen ikke støtter mange av de eldre chiffersamlingene som i dag anses som knekt. Dette inkluderer de svake og mye omtalte RSA Export-chiffersamlingene.

TLS 1.3 skal også ha bedre beskyttelse enn tidligere versjoner av protokollen mot nedgraderingsangrep, hvor en angriper forsøker å narre servere til å bruke en eldre og mindre angrepssikker utgave av protokollen.

Forward secrecy

Nytt er det også at forward secrecy er obligatorisk for nøkkelutvekslingsmekanismer med offentlige nøkler. Dette innebærer at det brukes nye nøkler til hver økt eller melding. Dersom nøklene blir kompromittert, vil de ikke kunne brukes til å dekryptere kommunikasjon som allerede har foregått, selv om den har blitt lagret av uvedkommende.

Dette gjør det også vanskeligere for virksomheter å inspisere trafikken i deres egne nettverk, noe spesielt finansbransjen i USA har vært opptatt av å kunne gjøre. En gjennomgang av denne problemstillingen finnes her.

Raskere

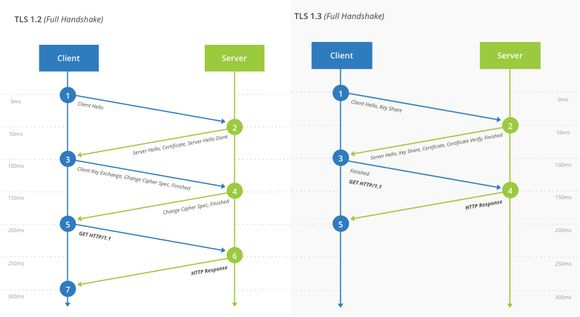

Den andre store nyheten i TLS 1.3 er kortere «handshake», altså den innledende forhandlingen som skjer mellom klient og servere før forbindelsen opprettes. Antallet trinn som må utføres før nyttedata kan sendes, reduseres fra fire til to. I tillegg kommer et eventuelt DNS-oppslag og TCP-handshake.

Det å redusere antallet trinn er spesielt viktig når det er stor fysisk avstand mellom klient og server, hvor svartiden på forespørsler nødvendigvis blir lang. Cloudflare, som for lengst har tilbudt kundene mulighet til å ta i bruk TLS 1.3, oppga for halvannet år siden at det kan ta mer enn 200 millisekunder så å få svar på en melding, når den sendes fra Sydney til New York – altså drøyt 100 millisekunder for hvert trinn.

Amazon skal på et tidspunkt ha opplyst at 100 millisekunder økt ventetid betyr 1 prosent redusert salg.

TLS 1.3 støtter også en teknikk som kalles for Zero Round Trip Time (0-RTT) Resumption. Den gjør det mulig å gjenoppta en nylig økt og reduserer antallet trinn med ytterligere to.

Dette kommer ikke uten en pris, i dette tilfellet litt svekket sikkerhet. For en angriper som avlytter forbindelsen kan i teorien ta en kopi av den krypterte 0-RTT-forespørselen og sende den på nytt. I teorien kan denne forespørselen være en beskjed til en nettbank om å overføre penger fra én konto til en annen. Ved å «spille av» kopien på nytt, vil denne overføringen kunne skje to ganger. Beskyttelse mot slike angrep kan implementeres i webapplikasjonen. En slik beskyttelse er beskrevet på denne siden.

Programvarestøtte

Alle moderne nettlesere vil få støtte for TLS 1.3 innen ganske kort tid. Chrome og Firefox har det allerede, mens det er under utvikling for Edge og Safari.

På serversiden er det vanskeligere å få oversikt, men det er gjort et forsøk her. Det som i alle fall er klart, er at mye brukte OpenSSL skal få TLS 1.3-støtte i den kommende 1.1.1-versjonen.

Men selv når serverstøtten er på plass, vil man ikke kunne skru av støtten for TLS 1.2 med en gang. Det er fortsatt mange som bruker utdaterte nettlesere. Ikke minst gjelder dette Internet Explorer, som nok aldri vil få støtte for TLS 1.3.

TLS 1.2 er den eldste versjonen av denne protokollen som anses for å være noenlunde sikker. Men fortsatt er det mange nettsteder som støtter eldre utgaver, ja til og med TLS-forgjengeren SSL. Microsoft ba i fjor sommer kundene om å deaktivere både TLS 1.0 og 1.1 på webserverne. Støtten for SSL burde i alle fall webserveradministratorer ha skrudd av for mange år siden.

Saken er opptatt med er korrigering av nivåene for tekniske RFC-er (Request for Comments).