17 år gamle Ezequiel Pereira fra Uruguay skal ha sittet å kjedet seg da han plutselig kom over en måte å logge seg inn på tjenester som normalt krevde innlogging via Googles interne innloggingssystem, MOMA.

Ved å bruke Burp, en programvarepakke for å finne svakheter ved nettsider, logget han seg inn på og manipulerte host headeren i tilkoblinger til Googles App Engine, melder The Register.

Derfra klarte han å bruke den samme innloggingen til å skaffe seg tilgang til YAQS, som er Googles interne planleggingssystem.

– De fleste forsøkene mine feilet. Enten fordi tjeneren ga meg en 404-melding, eller fordi den sjekket at jeg logget inn med en adresse som sluttet på @google.com. Men YAQS sjekket ikke adressen min, og hadde ingen andre sikkerhetstiltak som hindret meg, forklarer han.

10.000 dollar

Sikkerhetshullet ble rapportert inn til Google for en måned siden. Forrige uke ble det klart at han får belønning for strevet - 10.000 dollar fra deres såkalte "Bug Bounty"-program.

– Jeg synes det var en veldig enkel bug, og forventet ikke belønning i det hele tatt, sier tenåringen til den britiske IT-nettavisen.

Pereira har tidligere avdekket flere bugs hos nettgiganten.

Host header-angrep

Når en webtjener har flere nettsider på den samme IP-adressen, forteller host headeren hvilken nettside som skal prosessere en HTTP-forespørsel.

Host Headeren bestemmes av brukeren. Dersom man sender en ugyldig host header, er mange webtjenere satt opp til å sende forespørselen videre til den første virtuelle tjeneren på listen.

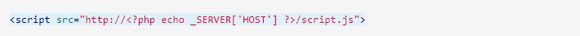

Mer alvorlige tilfeller kan oppstå dersom webapplikasjonene bruker host header til å forstå "hvor de er", ifølge Acunetix.com. Dette er spesielt vanlig på webapplikasjoner laget i PHP. I koden under kan en angriper gjøre at adressen leder til et script på hans egen nettside - derfra vil mulighetene være nærmest uendelige.