Det er antatt at den kinsesiske Hafnium-hackergruppen - og etterhvert også mange flere - har utnyttet ProxyLogon-sårbarhetene på Microsofts Exchange-servere i hvert fall siden i januar, og brukt sårbarheten til å hente ut data fra blant annet epostkontoer tilknyttet det norske Stortinget.

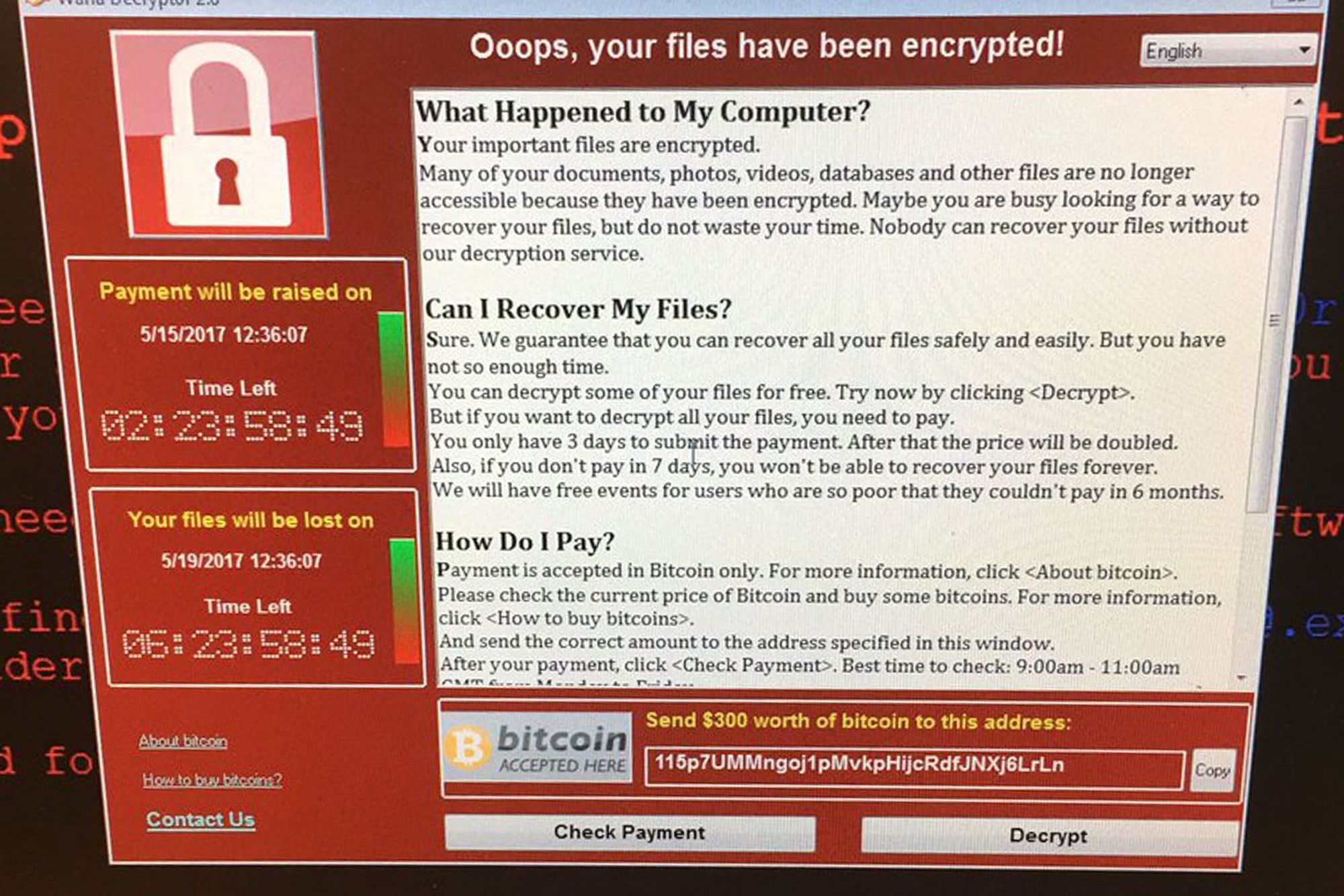

Nå er de første meldingene kommet om at sårbarhetene også blir brukt til å installere ransomware på servere, og kreve løsepenger for å få dekryptert krypterte filer, melder teknologinettstedet Bleeping Computer. Ransomwaren som brukes har fått navnet Dearcry eller Doejocrypt.

Nettstedet får opplyst fra sikkerhetsprogramvare-selskapet Mcafee at servere i USA, Luxembourg, Indonesia, Irland, India, og Tyskland skal være rammet. Digi.no har ikke klart å finne opplysninger om hva slags virksomheter som er rammet, men Bleeping Computer skriver at minst et av ofrene skal ha blitt avkrevd 16.000 dollar for å få dekryptert dokumentene sine.

Vi har ennå ikke sett meldinger om at norske virksomheter er blitt rammet av Dearcry-utpressing.

Økende trussel: – Vi kan ikke fjerne problemet helt

80.000 servere kan ikke patches

Ifølge Michael Gillespie som driver nettstedet ID-ransomware, ble angrepene først oppdaget niende mars. Det er ennå ikke funnet noen sårbarheter i koden som brukes i angrepene, som kan gjøre det mulig å låse opp krypterte dokumenter uten å betale løsepenger til hackerne.

Den siste tiden er det satt i gang en storstilt utrulling av sikkerhetsoppdateringer for de fire Exchange-sårbarhetene som er avdekket. Microsoft sendte ut en sikkerhetsoppdatering 2. mars, og cybersikkerhetsselskapet Palo Alto sier til Bleeping Computer at denne patchen bare de siste tre dagene har blitt installert på flere titusen servere.

Palo Alto antar imidlertid at rundt 80.000 Exchange-servere er så gamle at de ikke kan installere sikkerhetsoppdateringen direkte.

Første kjente datainnbrudd i år: – Vi har stått på hodet for å komme oss gjennom

– Anta at du er rammet!

Matt Kraning som er teknologidirektør (CTO) hos Palo Alto sier imidlertid at også de som har installert sikkerhetsoppdateringen likevel bør anta at de er rammet, ettersom man vet at Proxylogon-sårbarhetene har blitt utnyttet i minst to måneder før sikkerhetsoppdateringen var klar.

Han påpeker at det nå er enda viktigere enn før å få oppdatert servere, og etablert offline sikkerhetskopier ettersom det nå også handler om å unngå at viktige data blir kryptert, og ikke bare er eposter som må beskyttes.

Ifølge Bleeping Computer vil Dearcry-programmet opprette Windows-tjenesten «msupdate» som så begynner å utføre krypteringen. Tjenesten blir fjernet når krypteringen er fullført. Krypterte filer vil få «CRYPT» som tillegg til filnavnet, som i «dokument.doc.CRYPT».

Deretter legges et utpressingsbrev ut på skrivebordet med to epostadresser som utpresserne kan kontaktes på.

Nettstedet har også lagt ut flere opplysninger, blant annet om krypteringsnøklene som brukes i Dearcry-angrepene.

Innlogging til alle offentlige tjenester var nede: Tietoevry beklager – setter inn ekstra bemanning