Fredag den 12. mai 2017 brøt skadevaren WannaCry løs i blant annet det britiske helsevesenet. I løpet av det neste døgnet ble det meldt om minst 45.000 angrep til sammen 74 land. Skadevaren utnyttet ett av de kraftigste cybervåpnene som noen gang har blitt kjent, EternalBlue, som var en del av lekkasjen fra gruppen The Shadow Brokers noen måneder tidligere.

Selv om Microsoft for lengst hadde utgitt sikkerhetsfikser som fjernet sårbarhetene blant annet EternalBlue utnyttet, ble svært mange rammet av WannaCry og annen skadevare som utnyttet de samme sårbarhetene.

Blant de største angrepene til da

Den kjente sikkerhetsforskeren Mikko Hyppönen har omtalt femårsdagen, noe som blant annet har blitt omtalt av Betanews.

– Skadevareepidemien WannaCry var våren 2017 unik innen feltet for informasjonssikkerhet. Det historiske angrepet var ett av de største noensinne og ødela hundretusenvis av datamaskiner ved nesten utelukkende å rette seg mot store selskaper. Selskaper over hele verden ble infisert: sykehus, bilfabrikker, elektrisitetsverk og togselskaper – listen er lang, sier Hyppönen.

Ifølge Palo Alto Networks skal ormen så langt ha rammet mer enn 300.000 enheter i over 150 land. Hvor mye skadene har kostet, er usikkert. Anslagene er på opptil flere milliarder dollar.

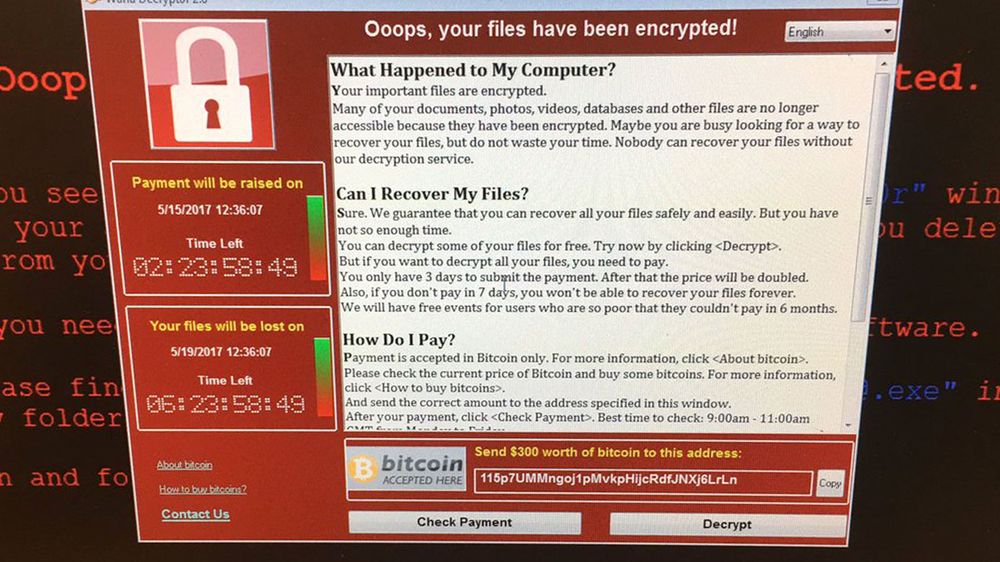

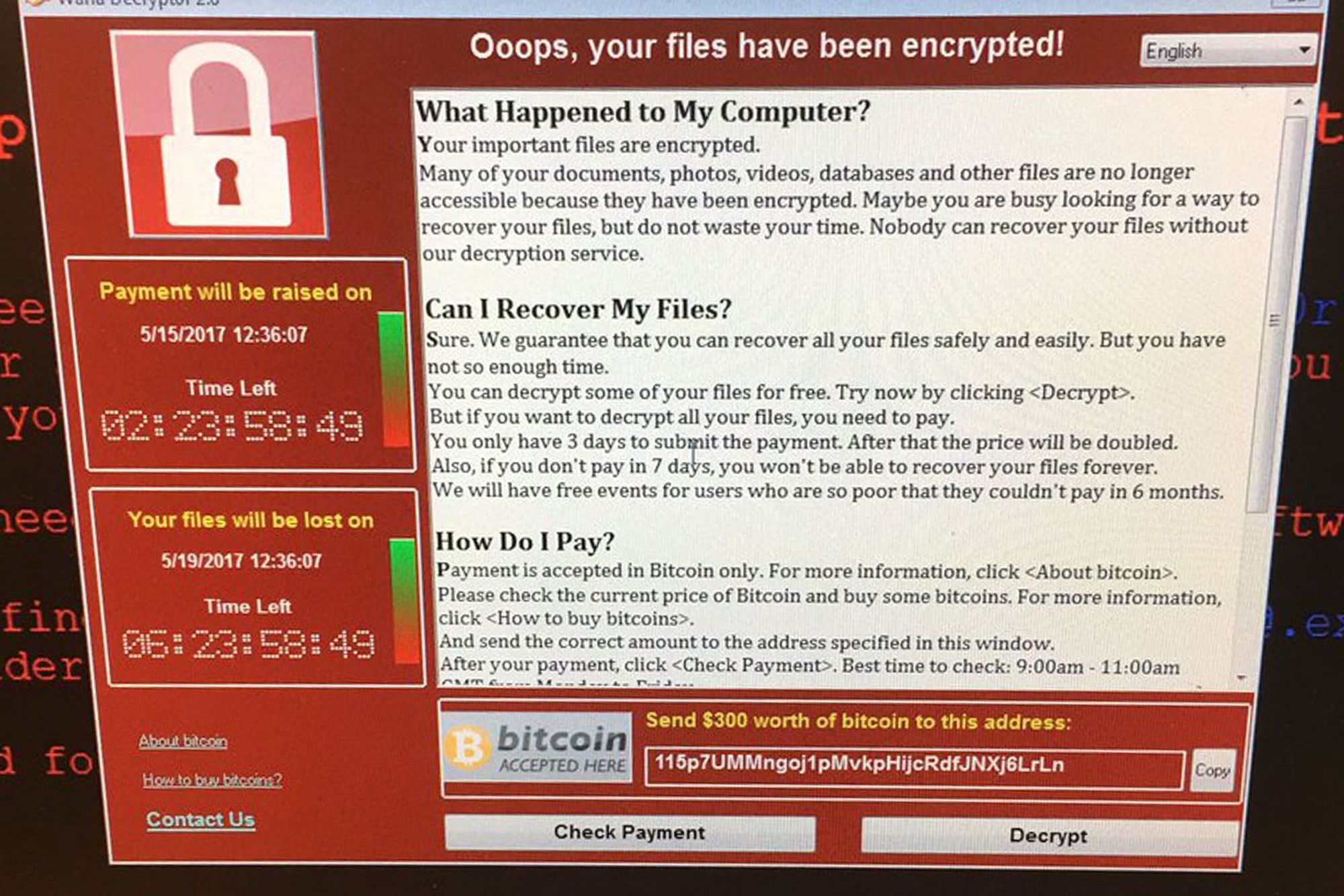

Likevel var ikke angrepet vellykket. Målet til de nordkoreanske bakmennene skal ha vært å tjene penger, men ifølge Hyppönen ble det bare innbetalt 60 bitcoin til i kryptolommeboken deres. Løsepengekravene var etter nåtidens skala temmelig lave, tilsvarende mellom 300 og 600 dollar.

Økende trussel: – Vi kan ikke fjerne problemet helt

Fortsetter å angripe

I en pressemelding Digi.no har mottatt, kommenter Alex Hinchliffe, trusseletterretningsanalytiker i Palo Alto Networks' Unit 42-enhet, femårsjubileet til WannaCry og hvorfor den fortsatt er aktiv.

– Som en orm sprer den seg selv, og dessverre, fordi det fortsatt vil være sårbare systemer med smutthull på internett, er den fortsatt en trussel. Hos Unit 42 ser vi et sporadisk utvalg av WannaCry som blir analysert i systemene våre, basert på hva kundene ser i nettverkene sine. Dette skyldes sannsynligvis at ormen forsøker å spre seg ved å bruke sine innebygde Windows-smutthull, som kanskje eller kanskje ikke, lykkes, sier Hinchliffe.

– For fem år siden var det et sjokk for mange, ettersom ormer ikke var vanlig på den tiden. Spesielt ikke når de ble kombinert med en så kraftig og utbredt utnyttelse som den som ble brukt. Selv før dette tidspunktet var oppdatering av sårbarheter høyt på listen over ting å gjøre for å bedre sikre nettverk mot angrep. Imidlertid tjente WannaCry til å endre bedrifters fokus.

Enorm angrepsoverflate

Hinchliffe sier videre at vi har sett flere ormer som benytter seg av lignende sårbarheter. Samtidig har vi også sett en sett en økning i antallet sårbarheter generelt.

– Kombiner dette med den voksende listen av programvare som mange organisasjoner benytter seg av nå, og angrepsoverflaten blir enorm, forteller han.

Til blant annet virksomheter som fortsatt ikke føler seg godt nok beskyttet mot WannaCry og andre sårbarheter, kommer Hinchliffe med et råd:

– Det er sannsynligvis umulig å lappe alle hull i alle nettverk. Så organisasjoner bør prioritere enten basert på hva systemene er og om de spiller en nøkkelrolle i å betjene eller beskytte selskapets eiendeler, eller basert på trusselinformasjon.

Norges råeste sikkerhetseksperter deler sine beste tips: – Jeg har det på alt, men spesielt på egen e-post