En femten år gammel, ikke patchet sårbarhet i Pythons åpne kildekode har sneket seg inn i hundretusenvis av prosjekter verden over.

Det melder blant annet Bleeping Computer.

En funksjon for å hente ut og pakke ut tar-filer, stoler eksplisitt på kilden. Det kan være risikabelt, og overlater til utviklere som bruker modulen å selv legge på nødvendige sikkerhetsmekanismer.

− I dag har denne sårbarheten utilsiktet blitt lagt inn i hundretusenvis av åpen- og lukket kildekode-prosjekter verden over. Det skaper en betydelig angrepsoverflate for programvare-verdikjeden, sier Douglas McKee i Trellix i et blogginnlegg.

Oppdaget i 2007

Det var sikkerhetsfolk hos cybersikkerhetsselskapet Trellix som oppdaget sårbarheten, da de undersøkte en helt annen sårbarhet.

Windows 10 er fortsatt sårbar

De trodde først de hadde snublet over en nulldagssårbarhet, før de fant at den hadde blitt beskrevet allerede i 2007, og hadde fått navnet CVE-2007-4559.

Da den ble oppdaget for femten år siden, ble den ikke lukket, men dokumentasjonen ble oppdatert med en advarsel til utviklere om at «det kan være farlig å trekke ut arkiver fra kilder du ikke stoler på».

Siden har det skjedd lite.

350.000 kodelagre

For å finne ut hvor utbredt problemet er, gikk Trellix igjennom rundt 250 kodelagre som brukte den sårbare tarfile-modulen, 175 av dem manuelt, og fant sårbarheten i over seks av ti tilfeller.

Så fikk de, med hjelp fra Github, gått igjennom et mye større datasett, med 588.840 unike kodelagre.

De estimerer nå at så mange 350.000 kodelagre er påvirket på verdensbasis. Sårbarheten har også blitt funnet i store rammeverk, laget av selskaper som AWS, Facebook, Intel og Netflix.

Selv om det ikke finnes kjente tilfeller av at sårbarheten har blitt utnyttet, utgjør den en risiko for verdikjeden, mener Trellix.

Lett å utnytte

I et eget blogginnlegg beskriver sikkerhetsekspert i Trellix, Kasimir Schulz, hvor lett det er å utnytte sårbarheten, gjennom et såkalt directory traversal-angrep, eller katalogovergang.

Gjennom å legge til et filter som kan analysere og endre metadataene til en fil, før den legges i tar-arkivet, trenger angriperne så lite som seks linjer med kode for å utføre ugjerningen sin, mener han, og demonstrerer med teknisk beskrivelse og videosnutter.

− Som vi har vist, er denne sårbarheten utrolig enkel å utnytte og krever liten eller ingen komplisert sikkerhets-kunnskap. På grunn av det, og hvor utbredt sårbarheten er, har Pythons tarfil-modul blitt et massivt verdikjede-problem som truer infrastruktur rundt om i verden, skriver Schulz.

− Ingen har skylda

Ettersom Python, og andre åpen-kildekode-prosjekter, drives av frivillige, ofte svært mange ulike mennesker, og over lang tid, kan det være vanskelig å plukke opp denne typen sårbarheter. Mange vil nok også mene at sikkerheten – den må de som bruker den åpne kildekoden, sørge for å legge på.

− La oss være helt tydelige – det er ingen enkelt part, organisasjon eller person som kan klandres for den nåværende tilstanden, men her er vi likevel, skriver Douglas Mckee.

Trellix jobber nå med å bøte på problemet, og lover å gi ut et skript som kan brukes til å skanne ett eller flere kodelagre på jakt etter CVE-2007-4559.

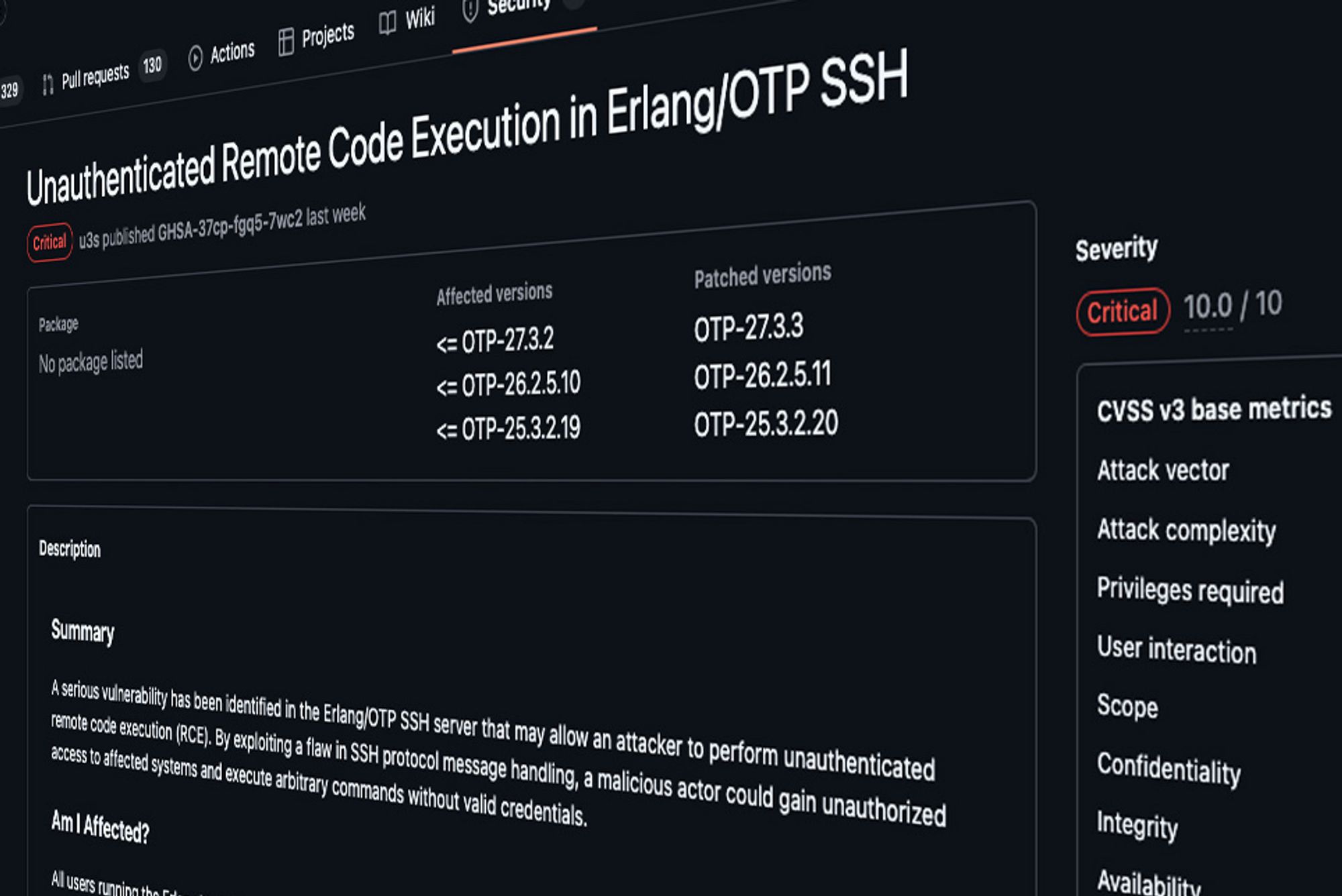

Særdeles alvorlig sårbarhet under angrep