Stadig vekk dukker det opp sårbarheter knyttet til WLAN-rutere. Dette er spesielt problematisk fordi svært mange ikke tenker på at program- eller fastvaren i ruteren kanskje må oppdateres. Dermed vil sårbarhetene være tilgjengelige for angripere inntil ruteren før eller senere blir skiftet ut.

Nå har det blitt oppdaget enda en sårbarhet. Dominique Bongard, grunnleggeren av det sveitsiske sikkerhetsselskapet 0xcite, har ifølge Ars Technica oppdaget at Wi-Fi Protected Setup (WPS), en teknologi som gjør det svært enkelt å knytte klientenheter til det trådløse nettverket, er dårlig implementert i ruter-brikkesett fra Broadcom og en annen leverandør som ennå ikke har blitt navngitt.

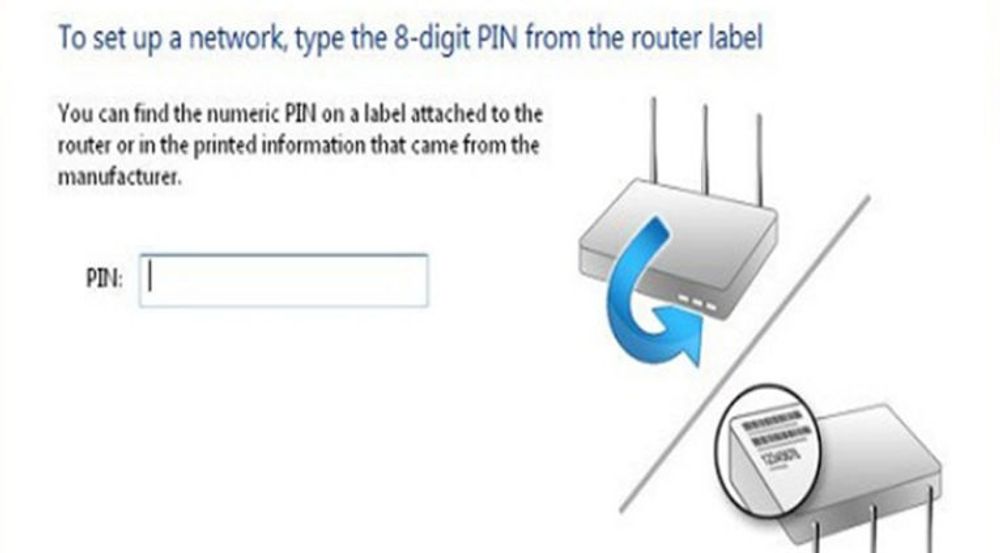

Det er ofte flere metoder som kan brukes for å koble en klient til et trådløst nettverk via WPS. Bruk av en PIN-kode på åtte sifre er blant disse. Selv om det i tidligere angrepsforsøk har vist seg å være mulig å finne den rette PIN-koden på omkring fire timer ved systematisk å teste omtrent 11 000 ulike koder (forklart her), skal det være mulig å gjette PIN-koden med bare ett forsøk på de ruterne som er berørt av de feilene Bongard omtaler.

Problemet med disse ruterne er ifølge Ars Technica svak eller mangel på randomisering i en nøkkel som brukes for å autentisere PIN-kodene. Dette gjør det mulig for alle raskt å samle nok informasjon ved hjelp av beregner på datamaskin. Når beregningene er ferdige, skal de ha funnet den rette PIN-koden.

Bongard har publisert en presentasjon om oppdagelsen på denne siden. Det har ikke blitt offentliggjort nøyaktig hvilke rutere som er berørt.

Inntil en eventuell sikkerhetsfiks blir tilgjengelig, anbefales eiere av WLAN-rutere å deaktivere WFS-funksjonaliteten. Da må nye brukere av det trådløse nettverket koble seg til på vanlig måte i stedet, altså ved å skrive inn den lange sikkerhetskoden som eierne av ruterne selv kan velge.

Les også:

- [13.10.2014] Samsung lover mye raskere Wi-Fi