Nettleserutvidelser, det vil si en form for programvaresnutter som installeres direkte i nettleseren og som endrer eller utvider nettleserens funksjonalitet, er svært populære. Derfor har utvalget av utvidelser med årene blitt enormt, ikke minst til Firefox og Chrome.

Men bruken av slike utvider skjer ikke alltid uten risiko. Det skal forskere fra flere av universiteter i California fortelle om i dag under USENIX Security Symposium i San Diego. Men deres forskningsrapport er allerede tilgjengelig.

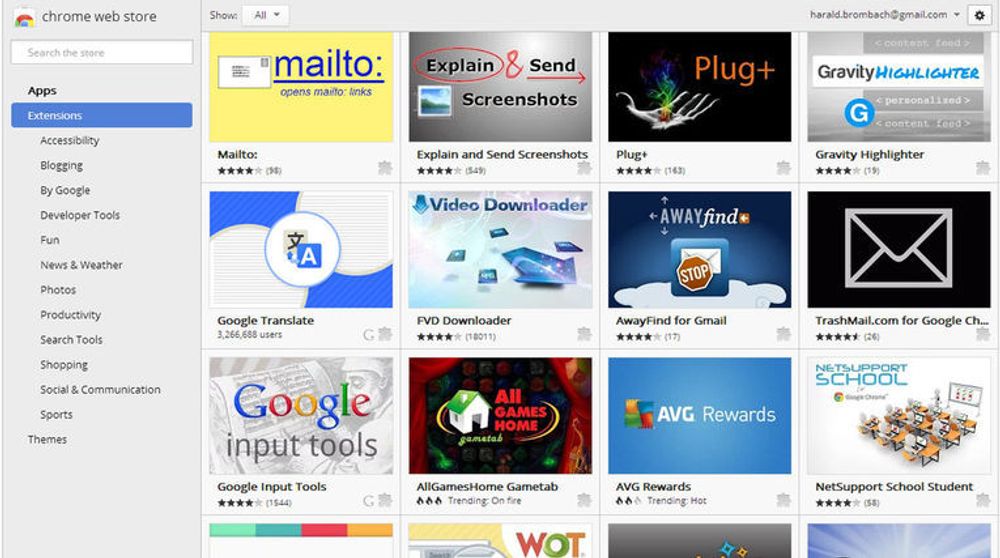

Forskerne har konsentrert seg om nettleserutvideler til Chrome og har ved hjelp av et dynamisk analysesystem, Hulk, analysert 48 332 utvidelser. Av disse var 47 940 på dette tidspunktet tilgjengelige via Chrome Web Store. De øvrige var tilgjengelige via en eller annen for form «sideloading», noe som i dette tilfellet vil si å installere utvidelser fra andre kilder enn Chrome Web Store.

Skjult funksjonalitet

Blant det Hulk gjør, er å servere utvidelsene det som kalles for HoneyPages – spesielt utformede websider som er designet for å møte de strukturelle betingelsene som vil utløse gitte utvidelser. Med dette har man antatt at utvidelser kan ha skjult funksjonalitet som kun kommer til syne dersom brukeren besøker visse nettsteder. Det viste seg å stemme.

Av de drøyt 48 tusen utvidelsene som ble testet, konkluderte forskerne med at 130 var direkte ondsinnede, mens 4712 ble ansett som mistenkelige. Utvidelsene ble brukt til blant annet å bistå svindel, tyveri av akkreditiver, innsetting eller erstatning av annonser, samt misbruk knyttet til sosiale nettverkstjenester. Den mest utbredte av disse utvidelsene, den kinesiske «Bang5TaoShopping assistant», hadde 5,6 millioner brukere.

Har varslet

Forskerne har varslet Google om de ondsinnede og mistenkelige utvidelsene, og et ukjent antall har blitt fjernet. Men i rapporten heter at flere fortsatt er tilgjengelige i Chrome Web Store.

Til amerikanske Computerworld forteller en av forskerne, Chris Grier ved Berkeley-universitet, at Google som følge av undersøkelsen har gjort flere endringer for å få mer kontroll over utvidelsene, blant annet ved å hindre at utvidelser blir installert i bakgrunnen av annen programvare, og senere å kreve at alle utvidelser må lastes ned fra Chrome Web Store, hvor utvidelsene blir inspisert før de publiseres.

Anbefalinger

I rapporten kommer forskerne med en rekke anbefalinger til hvordan Google kan redusere problemet. Det handler først og fremst om endringer i Chrome.

%25201%2520(2)%2520(1).png)

For det første bør utvidelser ikke ha mulighet til å manipulere nettleserens konfigurasjonssider, inkludert chrome://extensions. Utvidelsene bør heller ikke ha mulighet til å avinstallere andre utvidelser, med mindre de tilbys av samme utgiver eller av en tiltrodd aktør, som Google eller antivirus-leverandører.

En annen vesentlig endring som foreslås, er at utvidelsene ikke skal kunne inkludere JavaScript som dynamisk lastes ned fra eksterne kilder. I stedet bør utvidelsen kun kunne benytte lokale, statiske filer i konteksten til websidene som vises i nettleseren. Dette vil gjøre det langt enklere for Google og andre å få tilgang til den fullstendige koden som utvidelsen bruker, i forbindelse med analyser av atferden.

Fordi Chrome støtter push-basert levering av utvidelsene, mener forskerne at dynamisk nedlasting av skripts for raskt å gjøre tilgjengelig endringer i utvidelsene, ikke er nødvendig.

Forskerne mener at utvidelsene heller ikke må ha mulighet til å fange opp alle tastatur-hendelser knyttet til et nettsted. I stedet anbefales det at det eksperimentelle chrome.commands-API-et brukes, som er spesielt beregnet for tastatursnarveier.

Ved å implementere disse endringene, mener forskerne at Google både kan hindre flere former for angrep, samt gjøre det langt enklere å analysere utvidelsene. Men endringene vil ikke kunne hindre alle former for ondsinnede utvidelser.

Rapporten sier ingenting om hvordan forholdene er blant utvidelser til andre nettlesere.

Les også:

- [28.05.2014] Strammer inn plugin-bruken i Chrome

- [20.01.2014] Nettlesertillegg kjøpes opp