Mens mange virksomheter hemmeligholder hvordan de håndterer IT-sikkerheten, har Google nå gått offentlig ut med en overordnet innføring i hvordan selskapet har bygget opp sikkerheten rundt selskapets infrastruktur. Riktignok dykkes det ikke veldig dypt ned i detaljene, men oversikten gir likevel et bilde av hvor selskapet mener nivået bør ligge for systemer som behandler og tar vare på til dels fortrolig informasjon.

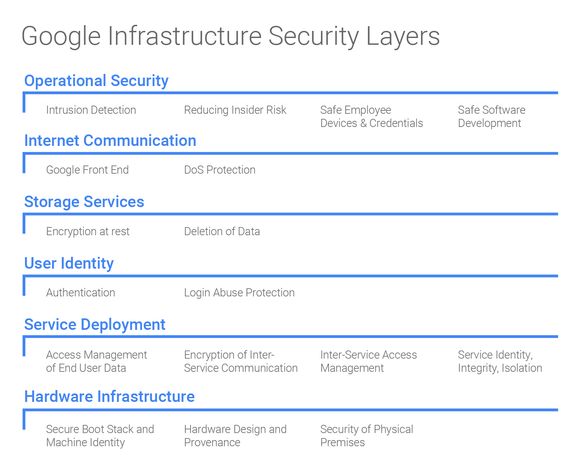

Sikkerheten for Google-infrastrukturen består av i alt seks hovedlag som dekker forskjellige nivåer i infrastrukturen. Dette inkluderer områder som selve maskinvaren, utrullingen av tjenester, brukeridentitet, lagringstjenester, kommunikasjonen med internett og sikringen av driften gjennom blant annet å hindre kompromittering av de ansattes enheter og kontoer.

Artikkelen fortsetter under bildet.

Kjøretøysperringer og laser

Googles artikkel tar for seg mange områder, ofte med henvisninger til enda mer informasjon. I denne artikkelen vi vil derfor bare trekke fram noen interessante hovedpunkter som kanskje ikke er så kjente fra før.

Google bygger sine egne datasentre hvor få Google-ansatte har tilgang. For å sikre serverhallene mot uautorisert tilgang, brukes en kombinasjon av sikkerhetstiltak, inkludert biometrisk identifisering, metalldetektorer, kameraer, fysiske sperringer mot kjøretøyer og laserbaserte systemer for å oppdage inntrengning.

Det opplyses for øvrig at Google faktisk har noen servere hos tredjeparts datasentre. Men også der har selskapet egne systemer for fysisk adgangskontroll.

Egendesignede databrikker

Det er mange år siden det ble kjent at Google bruker servere som selskapet har designet selv. I den nye artikkelen opplyses det at dette også gjelder nettverksutstyr. I tillegg designer selskapet egne databrikker, inkludert sikkerhetsbrikker som nå tas i bruk i både servere og eksternt utstyr. Ifølge Google gjør disse brikkene det mulig for selskapet å identifisere og autentisere legitime Google-enheter på maskinvarenivå.

%25201%2520(2)%2520(1).png)

For å sikre korrekt oppstart av programvaren på serverne, har Google selv bygget og forsterket lavnivåkomponenter som BIOS; bootloader, kjerne og den grunnleggende avbildningen av operativsystemet. Alle disse delene er kryptografisk signert og blir kontrollert ved hver omstart eller oppdatering.

Les også: Mener Blockchain har et stort potensial i offentlig sektor

Kryptografisk autentisering

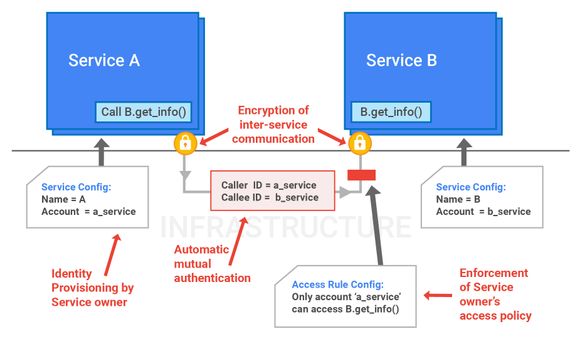

Google bruker verken brannmurer eller nettverkssegmentering som den primære sikkerhetsmekanismen. Til en viss grad brukes ingress- og egress-filtrering for å hindre IP-forfalskning, men den sentrale sikkerhetsmekanismen er på applikasjonsnivå hvor det brukes kryptografisk autentisering og autorisering. Dette brukes av tjenester som utfører RPC-er (Remote Procedure Call) til andre tjenester.

Dette gjør det mulig for tjenesteeieren å spesifisere nøyaktig hvilke andre tjenester som kan kommunisere med en gitt tjeneste. Også teknikerne som aksesserer tjenestene gjør dette ved å bruke sin individuelle identitet, som blant annet brukes til kontrollere hva hver tekniker har tilgang til.

Isolasjon

For å beskytte tjenestene som kjøres på de samme serverne mot hverandre, bruker Google flere ulike teknikker for isolasjon. Dette inkluderer helt vanlige separering av Linux-brukere, språk- og kjernebaserte sandkasser, samt maskinvarevirtualisering. Spesielt godt isolert er tjenester som behandler data eller kode som stammer fra brukere, for eksempel systemer for avansert filformatkonvertering og offentlige nettskytjenester som Google Compute Engine.

Men noen spesielt følsomme tjenester kjøres faktisk på dedikert maskinvare.

Dataoverføringen mellom tjenestene er kryptert og kryptografisk signert for å sikre personvern og integritet. Dette gjøres for å sikre dataoverføringen mot avlytting og manipulering. Mye av dette har trolig kommet på plass etter avsløringene om NSAs PRISM-program.

Artikkelen fortsetter under bildet.

Datalagring

Alle data som ligger i ro hos Google er krypterte. Google har valgt å utføre kryptering på applikasjonsnivå for å isolere dette fra potensielle trusler på lavere nivåer, for eksempel ondsinnet fastvare i selve lagringsenhetene. Men det benyttes også maskinvarekryptering i harddiskene og SSD-ene. Lagringsenheter som tas ut av tjeneste blir renset ved hjelp av en prosess med flere trinn, inkludert to uavhengige verifiseringer. Dersom prosessen ikke lar seg gjennomføre på en enhet, blir den makulert på stedet.

Vanligvis sletter ikke Google data umiddelbart. Dette gjelder også for brukere som sier opp kontoen sin. I stedet merkes dataene som «klargjort for sletting». Hvor lang tid det deretter går før dataene faktisk slettes, avhenger av tjenestespesifikke regler.

Google oppgir at hensikten med dette er å ha en mulighet til å gjenopprette dataene etter utilsiktet sletting, uavhengig av om slettingen skyldes brukerønske, programvarefeil eller andre utilsiktede hendelser.

Selvskryt?

Googles artikkel omtaler også områder som sikring mot det offentlige internettet, inkludert systemet for brukerautentisering og beskyttelse mot DoS-angrep. Også noen av tiltakene selskapet benytter for å oppdage sårbarheter i selskapets egen programvare, er omtalt.

Artikkelen har dessuten et stort avsnitt om hvordan Google Cloud Platform er sikret.

Selv om artikkelen nok kan oppfattes som selvskryt, så er det ikke på noen sted påstått at selskapet har bedre sikkerhet enn andre selskaper som det er naturlig å sammenligne det med. Derfor bør man kanskje lese artikkelen med det utgangspunkt å se om det er ytterligere ting man selv kan gjøre for å bedre sikkerheten i egen IT-infrastruktur.

Leste du denne? Telenor og Posten melder dataflytting til India – under strenge sikringstiltak