Nok en gang har det blitt funnet en svært alvorlig sårbarhet i Exim, den mest brukte epostserverprogramvaren i verden. Ifølge en fersk undersøkelse gjort av E-Soft, brukes Exim av mer enn 57 prosent av alle epostservere.

Den aktuelle sårbarheten gir angripere mulighet til å fjernkjøre programmer på systemet med root-privilegier. Også i juni omtalte digi.no en Exim-sårbarhet som åpnet for det samme, men enkel utnyttelse av sårbarheten den gang var avhengig av visse endringer i standardkonfigurasjonen til programvaren.

Avhenger av TLS-støtte

Sårbarheten som nå har blitt funnet, avhenger kun av at Exim-serveren aksepterer TLS-forbindelser, og det gjør trolig de fleste.

Sårbarheten kan utnyttes ved å sende en spesiell sekvens som involverer SNI ( Server Name Indication) under den innledende «TLS handshake»-prosessen. Et konseptbevis på dette skal være offentliggjort. Sårbarheten avhenger ikke av hvilket av TLS-bibliotekene GnuTLS eller OpenSSL som benyttes.

Oppdater til 4.92.2 eller nyere

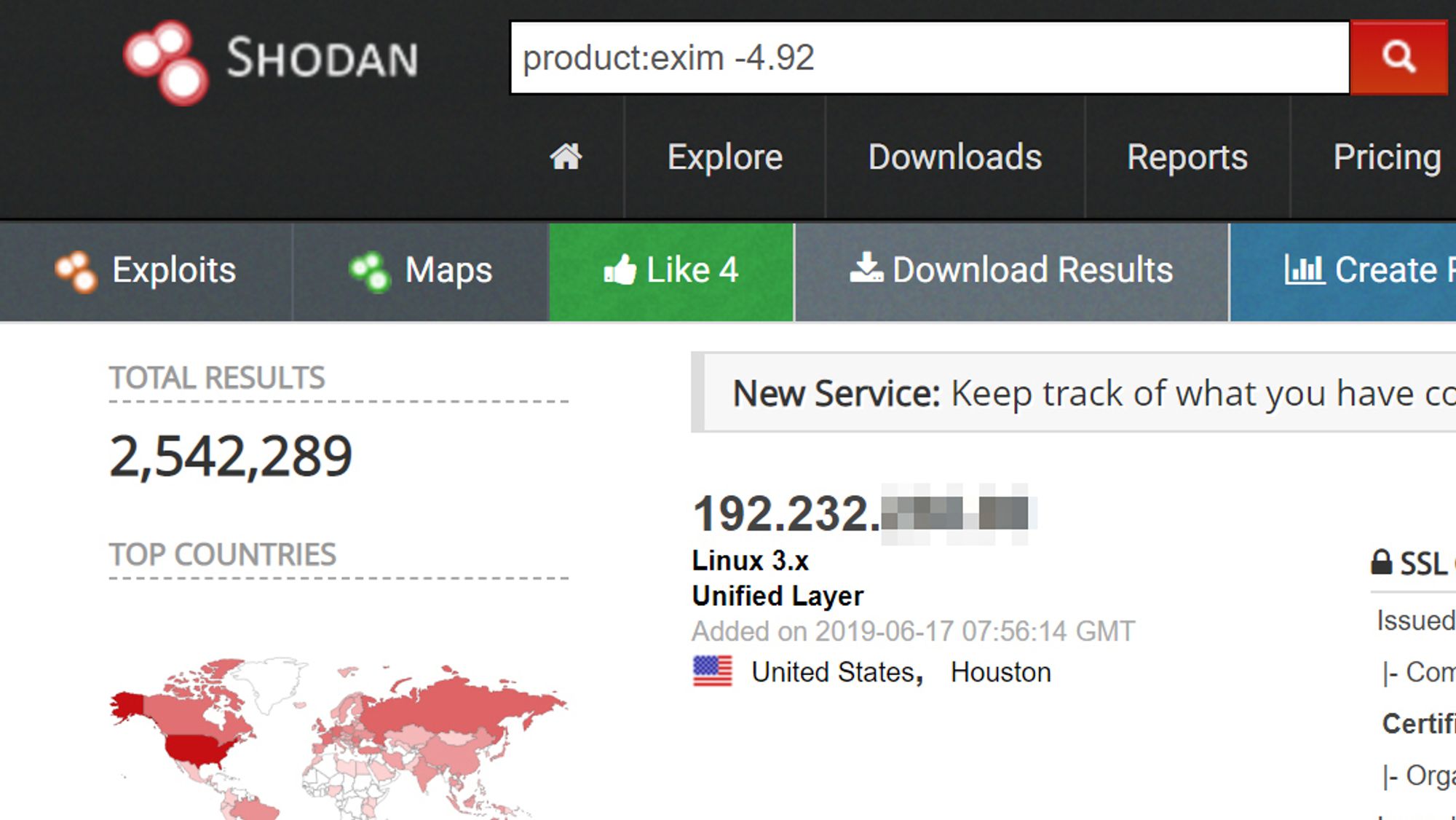

Ifølge Exim-teamet er sårbarheten fjernet i versjon 4.92.2 av programvaren. Den skal finnes i alle tidligere versjoner, som det nå frarådes å bruke.

Millioner av epostservere kan være berørt: Sårbarhet utnyttes av ny orm

Det er også oppgitt et par måter å forhindre utnyttelse av sårbarheten på, dersom oppdatering til versjon 4.92.2 er uaktuelt. Det ene innebærer et par endringer i konfigurasjonsfilene til Exim. Det andre innebærer å deaktivere støtten for TLS, noe ikke anbefales.

I enkelte Linux-distribusjoner kan sikkerhetsfiksen som er inkludert i versjon 4.92.2 av Exim, bli inkludert («backported») i eldre versjoner av programvaren. I slike tilfeller bør brukerne sjekke om sikkerhetsfiksen faktisk er en del av programvarepakken.