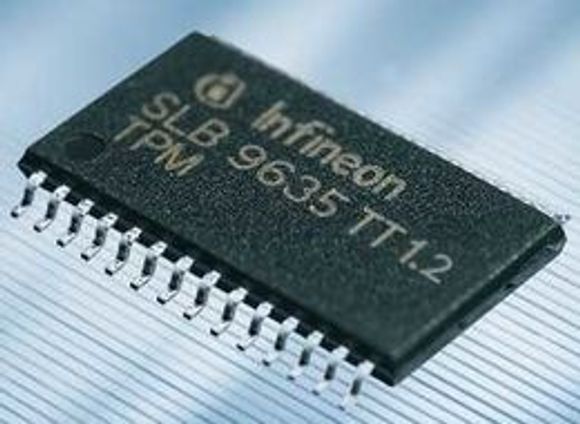

Mange pc-er er utstyrt med en brikke som implementerer Trusted Platform Module-spesifikasjonen (TPM). Denne brikken kan brukes av programvare til blant annet sikker generering av krypteringsnøkler. Den brukes også av mye programvare for kryptering av filer på pc-ens harddisker.

Under Black Hat-konferansen som ble arrangert i USA i begynnelsen av februar, holdt sikkerhetseksperten Christopher Tarnovsky et foredrag om hvordan TPM-brikken kan knekkes.

Tarnovsky har ifølge Associated Press med IT-sikkerhet i den amerikanske hæren, men driver nå sitt eget selskap, Flylogic Engineering.

Brikken som Tarnovsky har knekket, skal være flaggskipmodellen fra Infineon Technologies, som er den største produsenten av TPM-brikker. Ifølge Tarnovsky skal teknikken han har brukt, også fungere med de øvrige brikkene som er basert på samme design. Dette inkluderer brikker som brukes i utstyr for mottak av satellitt-tv, smarttelefoner og i Microsofts Xbox 360.

Associated Press skriver at Tarnovskys teknikk dermed kan brukes til uautorisert bruk av satellitt-tv-signaler eller å lage uautorisert utstyrt til Xbox 360, for eksempel styrekontroller, uten å måtte betale lisens til Microsoft.

Microsoft skal ha bekreftet at spillkonsollen bruker brikker fra Infineon, men sier ikke annet til Associated Press enn at «uautorisert tilleggsutstyr som omgår sikkerhetsprotokoller er ikke sertifisert til å møte våre sikkerhets- og kompatibilitetsstandarder».

Tarnovsky skal være usikker på om metodene hans kan brukes på brikker fra andre enn Infineon.

Angrep basert på Tarnovskys teknikker krever blant annet fysisk tilgang til maskinen som inneholder brikken, men det ikke sjelden at selv personer med fortrolig eller konfidensiell informasjon lagret på sin bærbare pc, mister eller glemmer igjen maskinen i blant annet drosjer.

Men oppdagelsen er likevel så stor at Jeff Moss, grunnleggeren av Black Hat-konferansen og medlem av den rådgivende gruppen til USAs Department of Homeland Security, kaller den for forbløffende.

- Det handler på en måte om å gjøre det umulige. Dette er en lås til Pandoras eske, sier Moss til Associated Press.

%25201%2520(2)%2520(1).png)

Infineon på sin side sier at selskapet har visst om at denne typen angrep ville være mulig, men at det vil kreve så store kunnskaper at faren for at det vil berøre mange brukere, er liten.

- Risikoen er håndterlig, og du angriper bare én datamaskin, sier Jörg Borchert, sjef for Infineons brikke- og sikkerhetsdivisjon, til Associated press.

Trusted Computing Group, som står bak TPM-spesifikasjonen, sier på sin side at den ikke har hevdet at et fysisk angrep aldri ville kunne lykkes, gitt at man har nok ressurser å sette inn.

Et angrep på TPM-brikken alene vil ikke avsløre informasjon som har blitt kryptert eller sikret også på andre måter. Problemet er at mange av praktiske årsaker satser på at den TPM-baserte løsningen alene skal gi god nok sikkerhets.