Det finske IT-sikkerhetsselskapet F-Secure opplyser at utbredelsen av sårbare IoT-enheter (Internet of Things/tingenes internett) har bidratt til en voldsom økning i av innledende angrepsforsøk mot selskapets globale nettverk av såkalte honningkrukker, datamaskiner som er utplassert nettopp for å lokke til seg og registrere slike angrepsforsøk.

12-gangen

I løpet av første halvår har antallet angrep blitt tolvdoblet sammenlignet med samme periode i fjor. Totalt registrerte F-Secure 2,98 milliarder slike angrep, som kan være alt fra portskanning til innloggingsforsøk, i årets seks første måneder. Dette er nesten tre ganger så mange som i hele fjor.

Riktignok har F-Secure både tatt i bruk noen flere honningkrukker og forbedret deler av programvaren i denne perioden. Så noe av økningen i registreringene skyldes dette.

Det aller meste av økningen skyldes likevel infiserte IoT-enheter. Andre faktorer som også bidrar til de økte tallene, er utbredelsen av enheter infisert ved hjelp av angrepsverktøyet EternalBlue, samt en generell økning i DDoS-angrep.

Automatisert

F-Secure opplyser i rapporten at 99,9 prosent av trafikken som kommer til honningkrukkene er automatisert trafikk fra blant annet infiserte enheter. Dette kan være alt fra tradisjonelle datamaskiner til nettverkstilknyttede tannbørster. Et fellestrekk for samtlige er at programvaresikkerheten på enheten ikke er god nok.

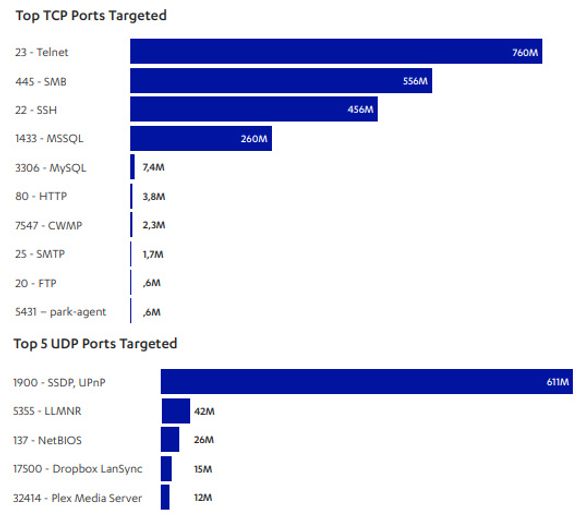

En detalj i rapporten til F-Secure som kanskje vil overraske, er at den nettverksporten som hyppigst blir kontaktet i disse angrepsforsøkene, er TCP-port 23 som brukes av telnet. Telnet er en ukryptert protokoll som heldigvis er sjeldent brukt i dag, men som nå tas i stadig mer bruk av IoT-enheter infisert av skadevare som Mirai.

Nummer to på listen er UDP-port 1900, som benyttes av protokollene Universal Plug and Play (UPnP) og Simple Service Discovery Protocol (SSDP). Mye av denne trafikken antas å være forsøk på å angripe en sårbarhet som er vanlig i rutere fra D-Link.

Nevnte EternalBlue, med tilhørende skadevare som WannaCry og NotPetya, sørger for at trafikken mot åpne TCP 445-porter også er svært høy – betydelig høyere enn de uønskede henvendelsene via SSH på TCP-port 22.

Databasetrafikk

Mye uønsket trafikk er det også mot TCP-port 1433, som primært benyttes av Microsoft SQL Server. Med søketjenesten Shodan finner en lett mer enn 450.000 SQL-servere ute på det åpne internettet. Hva de har der å gjøre, er et spørsmål det ikke finnes gode svar på.

Noe bedre er det ikke med MySQL som vanligvis kommuniserer via TCP-port 3306. Shodan finner mer enn fire millioner slike servere. Derfor er det litt overraskende at det er 35 ganger flere angrepsforsøk mot MS SQL Server enn mot MySQL på F-Secures honningkrukker.

Destinasjoner

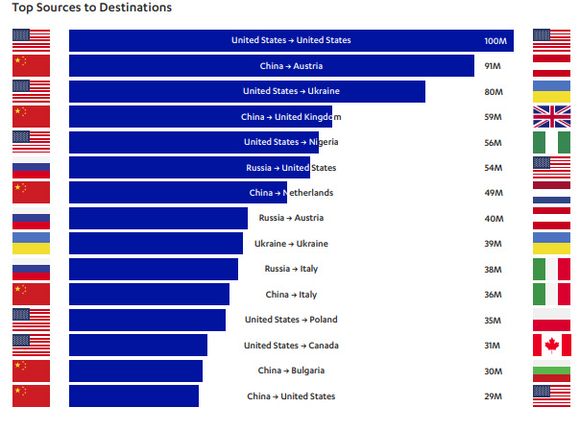

Ikke overraskende skjer de fleste av angrepsforsøkene mot F-Secures honningkrukker i USA. Mer overraskende er det at Østerrike er på andreplass, foran Ukraina. F-Secure har ikke kommet med noen forklaring på dette, utover å peke på at svært mange av disse angrepene stammer fra kinesiske eller russiske IP-adresser.

F-Secure trekker for øvrig fram Nigeria som en nytt angrepsmål i toppklassen.

Opphavet?

Nesten hvert fjerde angrep i forrige halvår stammet fra kinesiske IP-adresser. USA og Russland ligger på de neste plassene.

Denne rekkefølgen har endret seg kraftig på bare et halvt år. I fjor høst kom de fleste av angrepsforsøkene fra IP-adresser i USA, foran Russland og Italia. Kina var helt nede på niendeplass. Også Tyskland, Filippinene, Ukraina og Nederland har beveget seg betydelig oppover på listen, mens angrepene fra Italia og Storbritannia kan se ut til å ha blitt færre.

Kinesiske IP-adresser står for en betydelig andel av angrepene mot både TCP-portene 1433 og 445, samt UDP-porten 1900. Mer enn halvparten av angrepene mot telnetporten, TCP-port 23, stammer fra amerikanske IP-adresser. Fra Russland er de fleste av angrepsforsøkene rettet mot SSH-tjenesten.

Ikke helt til å stole på

F-Secure understreker at man bør ta listen med land som framstår som kilder, med en klype salt. Angrepene gjøres ofte via flere stedfortredere, og det er langt fra sikkert at det siste leddet i denne rekken befinner seg i det samme landet som angriperen.

For eksempel er det svært mange angrep mot Ukraina som kommer fra amerikanske IP-adresser, mens det er langt færre fra Russland, selv om Ukraina ifølge F-Secure har status som en cyberslagmark og er et utpekt mål for russiske hackere.