Microsoft har fått en ny sårbarhet å bryne seg på. Det britiske IT-sikkerhetsselskapet har i Full Disclosure-listen publisert detaljer og eksempelkode for en sårbarhet i Internet Explorer som omgår alle sperrer som er satt opp av nettleserens Same-Origin Policy. Denne policyen skal sikre at bare websider med samme opprinnelse (domene, protokoll, port) kan lese innhold som finnes i en annens websides DOM (Document Object Model). Dette er en konsept som skal ha blitt innført med Netscape 2 i 1995, og som regnes blant de mest sentrale i sikkerhetsmodellen til webapplikasjoner. Men nå står angivelig alle versjoner av Internet Explorer i praksis uten en slik sperre.

Ifølge David Leo i Deusen, som har skrevet Full Disclosure-meldingen, kan dette utnyttes av angripere til å stjele alt av (bruker-)data på et annet domene, samt i injisere hva det måtte være av kode på dette.

Vanskelig å oppdage

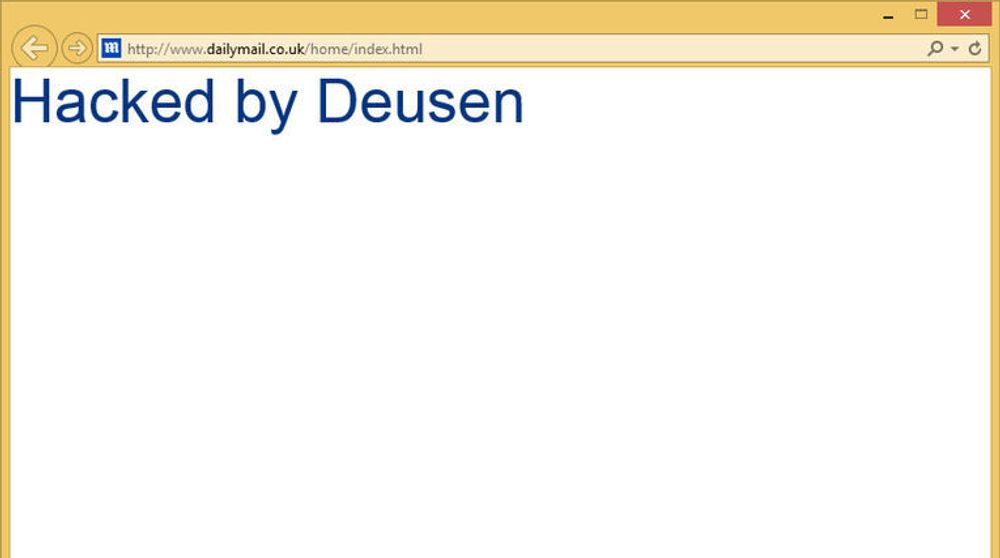

I konseptbeviset ser man nettavisen Daily Mail Online lastes i et vindu, for så å bli byttet ut med testen «Hacked by Deusen». Adressen i adressefeltet er hele tiden www.dailymail.co.uk. Dersom angriperen er litt mer diskret enn Deusen har vært, skal det mye til for at en vanlig bruker vil oppdage angrepet.

I en svar på innlegget fra Leo, skriver Joey Fowler, en sikkerhetsingeniør i Tumblr, at koden også omgår vanlige HTTP-til-HTTPS-restriksjoner og i noen tilfeller også de fleste Content Security Policies.

– Det ser ut til at alle praktiske XSS-taktikker er åpne gjennom denne metoden, skriver Fowler. Med XSS mener han Cross-Site Scripting, en type angrep som vanligvis gjøre mulig på grunn av feil i webapplikasjonene. I dette tilfellet dreier det seg derimot om Universal Cross Site Scripting, en feil som gjør det mulig å injisere skript på klientsiden uten at det også er en feil i webapplikasjonen.

Til InfoWorld sier en representant for Microsoft at selskapet ikke kjenner til at sårbarheten blir aktivt utnyttet. Microsoft jobber med en sikkerhetsoppdatering, men det er uklart på hvilket tidspunkt selskapet har blitt gjort kjent med sårbarheten.

Generelt anbefaler Microsoft sine kunder om å unngå å åpne lenker fra ikke-pålitelige kilder, å unngå å besøke ikke-pålitelige nettsteder, samt å logge ut når man forlater nettsteder.

Les også:

- [12.01.2015] Microsoft refser Google