Sikkerhetsforskere hos Netflix har funnet flere TCP-relaterte sårbarheter i både Linux- og FreeBSD-kjernene. TCP (Transmission Control Protocol) er blant de mest sentrale nettverksprotokollene på internett.

Felles for sårbarhetene er at det er knyttet til støtten for det som kalles for Maximum Segment Size (MSS) og TCP Selective Acknowledgement (SACK).

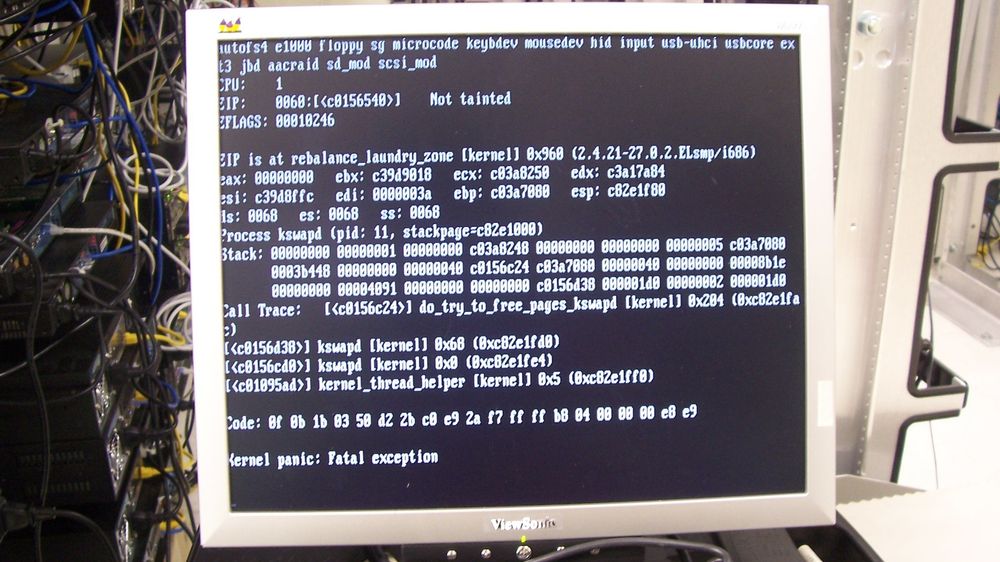

SACK Panic

Den mest alvorlige av disse sårbarhetene kalles for SACK Panic og berører kun Linux-kjernen, og da bare versjon 2.6.29 og nyere. Det vil si at alle versjoner av Linux-kjernen utgitt i 2009 eller senere, inneholder sårbarheten, med mindre de har blitt patchet med én, eventuelt to, sikkerhetsfikser som ble utarbeidet tidligere denne måneden.

SACK Panic-sårbarheten kan utnyttes ved å sende en sekvens med spesielt utformede SACK-signaler over en TCP-forbindelse til en nettverkstilknyttet enhet. Dette forårsaker en heltallsbasert overflytsfeil, noe som fører til en tilstand kalt «kernel panic». I praksis er dette en form for systemkrasj som krever en omstart av systemet.

Utnyttelse av SACK Panic-sårbarheten kan derfor brukes i tjenestenektangrep (DoS – Denial of Service).

Uavhengig av port

Angrepet avhenger etter alt å dømme ikke av hvilken nettverksport som benyttes. Dette betyr at enhver type Linux-basert server eller IoT-enhet som lytter til en TCP-nettverksport som er eksponert på internett, kan slås ut ved hjelp av et slikt angrep.

USA har stoppet finansieringen av sårbarhetsregisteret CVE

Som nevnt er sårbarheten rettet i Linux-kjernen. En rekke Linux-distributører og andre har kommet med egne sikkerhetsoppdatering. Dette inkluderer AWS, Debian, Red Hat, Suse og Ubuntu.

Det er også mulig å forhindre angrepet ved å enten å skru av støtten for SACK eller ved å blokkere forbindelser med lave MSS-verdier. Begge deler er omtalt i skrivet fra Netflix.

Også de øvrige sårbarhetene Netflix har funnet, involverer SACK og MSS. Disse er mindre alvorlige og kan først og fremst føre til treghet og økt ressursbruk.

Det er utgitt sikkerhetsfikser som tar seg disse sårbarhetene også. Det finnes også alternative botemidler for dem som ikke har mulighet til å oppdatere den sårbare kjernen umiddelbart.