I 2016 dukket en gruppe som kaller seg for The Shadow Brokers opp i flere sosiale medier. Gruppen fortalte at den hadde stjålet en mengde programvareverktøy fra en annen gruppe, Equation Group, som antas å være en del av NSAs Tailored Access Operations-enhet (TAO). The Shadow Brokers forsøkte først å selge verktøyene, men valgte til slutt å gi dem bort gratis.

Flere av disse verktøyene utnyttet til da ukjente sårbarheter, blant annet i Windows. Det i ettertid mest kjente verktøyet ble kalt for EternalBlue. Dette utnyttet en sårbarhet som senere ble utnyttet av skadevarene WannaCry og NotPetya.

Trolig utviklet i 2013

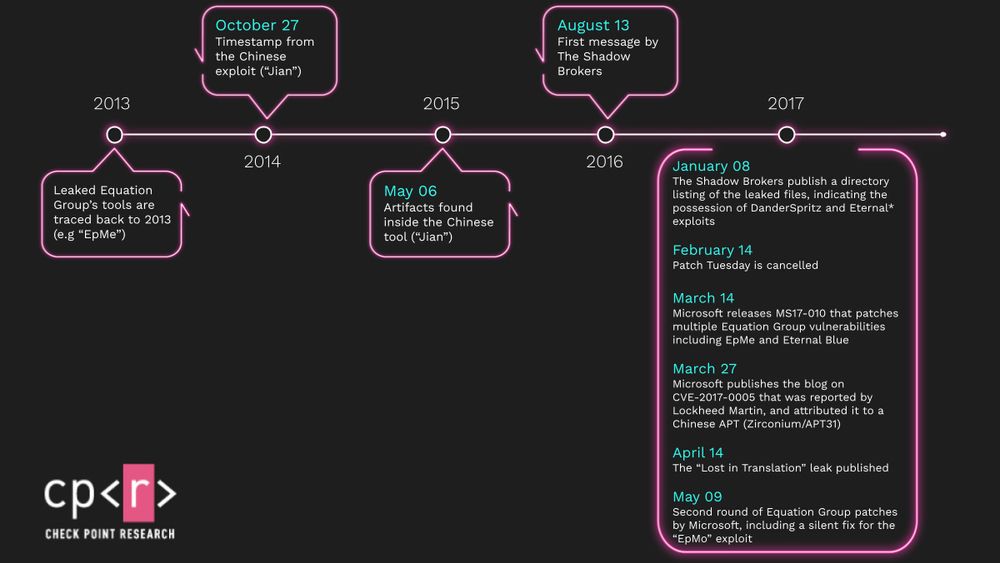

Denne uken forteller cybersikkehetsselskapet Check Point at i alle fall ett av verktøyene som The Shadow Brokers skal ha stjålet fra Equation Group, ble brukt av en kinesisk hackergruppe kalt APT31 eller Zirconium, allerede minst to år før lekkasjen fra The Shadow Brokers. Denne angrepskoden kalles for EpMe. Den var ifølge Check Point en del av DanderSpritz-rammeverket til Equation Group. Det inneholdt en masse verktøy for videre utnyttelse etter at man først hadde fått tilgang til et system.

EpMe skal ha blitt lagd av Equation Group i 2013. Den utnyttet fire ulike sårbarheter i Windows som alle kunne gi økte privilegier på den lokale maskinen, det vil si å få administratortilgang. Den ene av disse sårbarhetene, CVE-2017-0005, ble først fjernet i 2017, etter at The Shadow Brokers hadde meldt sin ankomst, men før alle verktøyene ble lekket.

NSA advarer: – Russiske hackere utnytter kjente sårbarheter til å bryte seg inn på nettverk

Kinesisk reproduksjon året etter

APT31 ha reprodusert angrepskoden i EpMe, både 32- og 64-bitutgavene, og brukt det i et rammeverk som Check Point har gitt navnet Jian. Check Point har datert dette rammeverket til 2014 og mener det har blitt brukt fra 2015 til mars 2017, da Microsoft kom med en sikkerhetsoppdatering som fjernet sårbarheten CVE-2017-0005.

Det var Lockheed Martin Computer Incident Response Team som tidlig i 2017 hadde oppdaget bruken av angrepsverktøyet og dermed sårbarheten det utnyttet. Ifølge Wired sier ikke navngitte kilder at oppdagelsen skal ha blitt gjort hos en tredjepart som ikke er en del av den amerikanske forsvarsindustrien.

Komplekst landskap

– I bunn og grunn demonstrerer forskningen vår hvordan én APT-gruppe (Advanced Persistent Threat) i sine operasjoner bruker verktøyene til en annen APT-gruppe, noe som gjør det vanskeligere for sikkerhetsforskere å gi noe nøyaktig svar på hvem som står bak angrep. Det viser hvor kompleks virkeligheten bak disse angrepene er, og hvor lite vi vet, sier Itay Cohen, senior sikkerhetsforsker hos Check Point, til Bleeping Computer.

– Håpet vårt er at våre nyere forskningsteknikker for sporing av utnyttede sårbarheter kan føre til nye konklusjoner som sikkerhetsbransjen har unngått å se inntil nå, avslutter han.

FBI: Nord-Korea står bak milliardtyveri av kryptovaluta