En ny utpressingsvare som har flere egenskaper til felles med NotPetya, utpressingsvaren som i sommer blant annet forårsaket milliardutgifter for danske Maersk Line, har denne uken spredt seg spredt seg til datamaskiner hos en rekke virksomheter i flere land, ikke minst i Russland, men også i Bulgaria, Tyrkia, Polen og Ukraina. Det skal også ha vært tilfeller i Tyskland.

Falsk Flash-oppdatering

Ifølge The Guardian skal lufthavnen i Odessa, metrosystemet i Kiev og det russiske nyhetsbyrået Interfax være blant de rammede. Sistnevnte var nødt til å publisere nyhetene på Facebook i flere timer fordi serverne til selskapet var blitt tatt ned.

Den innledende spredningen ser ut til å ha skjedd gjennom en falsk Flash Player-oppdatering som automatisk lastes ned fra en server som en rekke kompromitterte nettsteder i Russland, Bulgaria og Tyrkia har sendt ofrene til. Den aktuelle serveren skal ha blitt tatt ned etter omtrent seks timer, men Bad Rabbit, som den nye skadevaren heter, forsøker å spre seg selv videre til andre Windows-maskiner tilknyttet det samme lokalnettet.

Beskytter ikke mot alt, men: Skru på den nye beskyttelsen mot ransomware i Windows 10

Hackers og Game of Thrones

Den bruker det samme modifiserte Mimikatz-verktøyet som NotPetya til å få tak i innloggingsinformasjon, men inkluderer også en liste med mye brukte, svake passord. Morsomt nok inkluderer listen de fire passordene som i filmen Hackers fra 1995 blir oppgitt som de vanligste: love, sex, secret og god. Men rekkefølgen er byttet om (god, sex, secret, love).

Det er også referanser til Game of Thrones i tilknytning til Bad Rabbit. Den oppretter tre planlagte oppgaver i Windows med navnene viserion_, rhaegal og drogon. Det samme heter dragene til en viss Daenerys Targaryen.

Det ser ikke ut til at Bad Rabbit utnytter noen kjente eller ukjente sårbarheter når den infiserer systemene. I stedet lokkes ofrene til å starte den falske Flash-oppdateringen.

Det har vært rykter om at også Bad Rabbit skal inkludere EternalBlue-angrepskoden, som stammer fra NSA. Men lite tyder på at dette stemmer.

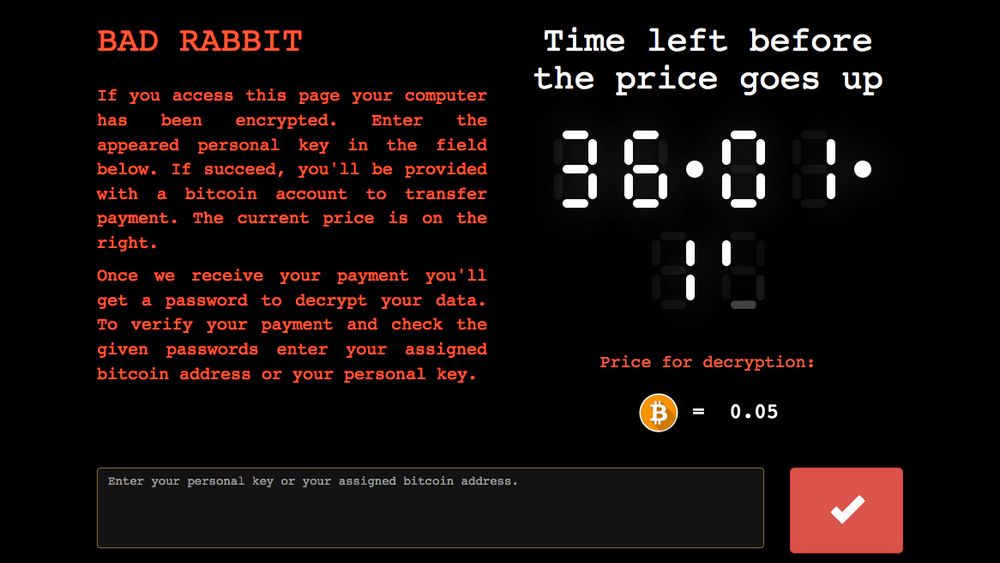

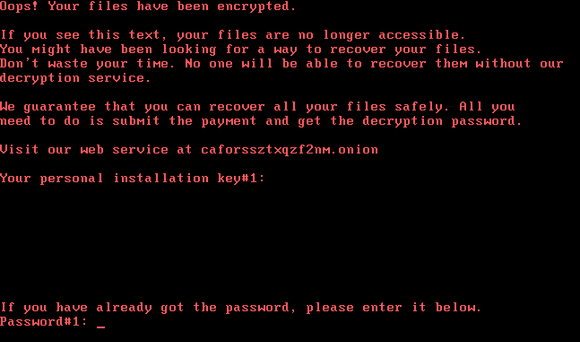

Bad Rabbit benytter to ulike teknikker for å gjøre ofrenes filer ut tilgjengelige, både fulldiskkryptering og kryptering av enkeltfiler. Etter en viss tid blir pc-en startet på nytt. Da blir brukeren møtt av dette skjermbildet:

Likheter med NotPetya

I tillegg til nevnte Mimikatz, har Bad Rabbit flere andre likheter med NotPetya. De bruker den samme teknikken for å lage fortegnelse over nettverkssystemene, visse hashingalgoritmer er de samme og det skal også ha blitt funnet servere som til en viss grad knytter de to skadevarekampanjene sammen.

Cisco-eide Talos regner ikke Bad Rabbit som veldig sofistikert, men likevel vellykket til å spre skadevaren raskt, innenfor et begrenset tidsrom, for å gjøre mest mulig skade. Selskapet mener at denne form for kampanjer raskt er i ferd med å bli normalen innen trussellandskapet.

Og en stor forskjell

Mens skadevare som Notpetya og Wannacry var vellykkede fordi så mange ikke hadde installert sikkerhetsoppdateringer som for lengst var blitt utgitt, så er det uforsiktige brukere som er den primære årsaken til pc-er blir infisert og kryptert av Bad Rabbit. (Oppdatert: se siste avsnitt i saken).

Talos mener at dette igjen forteller at brukeropplæringen hos mange ikke er god nok.

Det er samtidig et klart budskap innen IT-sikkerhetsbransjen at sikkerhet handler om å bygge lag på lag med sikkerhet, hvorav brukeropplæring bare er ett av disse. Flere heller mot at man i stedet for å bruke nesten alle ressursene på å forebygge angrep, bør fokusere på at man raskt skal komme på seg på beina igjen når ulykken først har skjedd. Da gjelder det å ha fungerende og oppdaterte sikkerhetskopier, samt innøvde rutiner for hvordan systemene og dataene raskt kan gjenopprettes.

Oppdatering: De nyeste rapportene fra Talos og F-Secure tyder på at det likevel er brukt NSA-utviklet angrepskode i Bad Rabbit. Det er Bleeping Computer som skriver dette. Det er ikke den mye omtalte Eternalblue-angrepskoden som er brukt, men Eternalromance. NotPetya skal ha benyttet begge deler.

Det skal likevel være vesentlige forskjeller i måten Eternalromance i de to skadevarene.

Leste du denne? Brøt seg inn stort, norsk fjernvarmesystem og krypterte serverne (Digi Ekstra)