Noe av hensikten med sikkerhetssertifikatene som må brukes sammen med sikre websider, som leveres ved hjelp av den krypterte HTTPS-protokollen, er å kunne fortelle nettleserne og brukerne av disse at nettstedet som besøkes, har blitt validert på en eller annen måte. I for eksempel Chrome vises nå teksten «Sikker» og en lukket hengelås så lenge en HTTPS-forbindelse inkluderer et sertifikat for dette nettstedet.

Mange phishingsider utnytter ofrenes manglende oppmerksomhet ved å benytte domenenavn, noe mange lite erfarne internettbrukere vil kunne oppfatte som noe legitimt.

Denne metoden kan i begrenset grad benyttes sammen med HTTPS, fordi de fleste sertifikatutstedere vil nekte å utstede sertifikater til domener som inneholder kjente navn og varemerker, med mindre det faktisk er eieren av disse som søker.

Årsaken til dette er at man vet at mange vil bruke disse sertifikatene i kriminell virksomhet, som phishing.

Over 15 000 falske PayPal-sertifikater

Likevel har det blitt utstedt tusenvis av sertifikater til slike phishingsider bare det siste året. Dette viser en undersøkelse gjort av Vincent Lynch i The SSL Store, en amerikansk forhandler av sertifikater fra en rekke forskjellige sertifikatutstedere. Rapporten har blant annet blitt omtalt av Bleeping Computer.

Sertifikatene som er omtalt i undersøkelsen, er alle utstedt av gratistjenesten Let's Encrypt, som utvilsomt går i næringen til The SSL Store.

Let's Encrypt skal ha utstedt mer enn 15 000 sertifikater til nettsteder med adresser som inneholder uttrykket «PayPal», for eksempel paypal.com.secure-alert.net.

I et utvalg på tusen av disse domene, var 96,7 prosent brukt av phishingnettsteder.

Mengden av Let's Encrypt-utstedte sertifikater til domener som inneholder uttrykket «PayPal», har økt kraftig de siste månedene. Mens det bare ble utstedt ti slike sertifikater av Let's Encrypt i mars i fjor, ble det utstedt 5101 slike sertifikater i februar i år.

Det er selvfølgelig ikke bare PayPal som utnyttes i slike sammenhenger. Her er en oversikt over sertifikater utstedt av Let's Encrypt til domener eller subdomener som inneholder uttrykket «appleid».

Les også: Slik sikrer du nettstedet med HTTPS (Digi Ekstra)

Knapt noen filtrering

Som med Symantec, som digi.no omtalte i forrige uke, hender det at sertifikater feilutstedes på grunn av mangelfulle rutiner. Men hos Let's Encrypt har ikke dette skjedd ved en feil.

Tvert imot mener aktørene bak tjenesten, med Internet Security Research Group (ISRG) i spissen, at sertifikatutstedere ikke er de aktørene som bør sørge for beskyttelse mot phishing. Så sertifikatene som utstedes av Let's Encrypt, blir bare sjekket mot Google Safe Browsing API, noe som dermed bare berører eksisterende phishingnettsteder.

– CA-er [certificate authority, journ. anm] er ikke i noe god posisjon til å være innholdspoliti. Vi har ikke den informasjonen vi behøver og valideringsprosessene våre vurderer ikke noe angående innholdstryggheten til nettstedene, sier Josh Ash, administrerende direktør i ISRG til Bleeping Computer. Han mener at slike tiltak dessuten ville være lite effektive.

Ilia Kolochenko, CEO i websikkerhetsselskapet High-Tech Bridge er uenig.

– Jeg mener vi bør skille mellom spørsmålene om HTTPS-trafikkryptering og identitetsverifisering av nettsteder. Let's Encrypts oppdrag er globalt å konvertere klartekst HTTP-trafikk til kryptert HTTPS-trafikk, og de gjør det ganske bra. Likevel burde de ha forutsett massivt misbruk av phishingaktører og implementert i det minste en grunnleggende sikkerhetsverifisering, slik som å avvise SSL-sertifikater for domener som inneholder navnet til populære varemerker, skriver Kolochenko i en uttalelse digi.no har mottatt.

Norske Buypass, som i løpet av dette halvåret skal lansere en tilsvarende tjeneste som Let's Encrypt, sjekker alltid om domener og subdomener det søkes om sertifikater til, inneholder kjente varemerker.

Sikkerhetsanalytiker: – HTTPS er positivt, men kan bidra til å skjule skadevare

Nettleserproblemet

I blogginnlegget om undersøkelsen kommer Lynch også med kritikk av blant annet nettleserleverandørene.

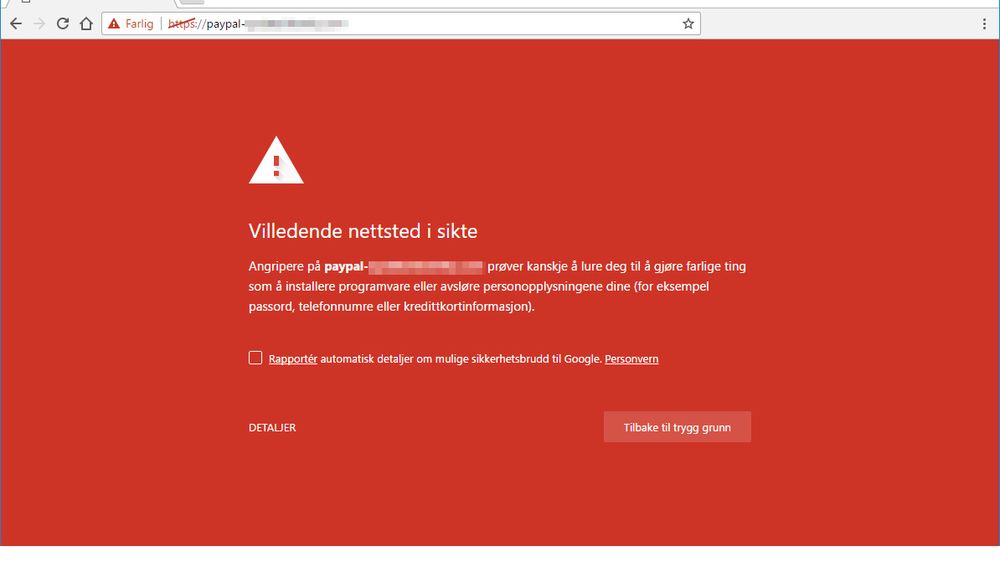

– I mange år har hele sikkerhetsbransjen feilaktig lært brukerne å assosiere HTTPS og en grønne hengelåsen med et «trygt» nettsted. Dette er et dårlig generalisering, som kan ha ledet brukere til å tro at et phishingnettsted er ekte så lenge det bruker SSL, skriver Lynch.

– I tillegg kommer det at Chromes nye brukergrensesnitt viser «Sikker» i forbindelse med hvert eneste nettsted med et gyldig SSL-sertifikat og HTTPS-konfigurasjon. Hva er faren for at en bruker feiltolker betydningen av dette og anser et phishingnettsted som legitimt?

Også andre, som sikkerhetsforskeren Eric Lawrence, mener at man av flere årsaker kan legge noe av skylden på nettleserleverandørene, men at også andre, inkludert nettstedene og vi som brukere, har sin del av skylden for at phishing fortsatt fungerer.

Han påpeker at stadig flere sikkerhetsløsninger tar i bruk en rekke forskjellige signaler for å vurdere påliteligheten til et nettsted, hvorav HTTPS-sertifikatet bare utgjør ett av signalene. Alderen på nettstedet, brukerens tidligere besøk på nettstedet og stedet hvor nettstedet er hostet, er andre signaler som samlet kan benyttes til å vurdere påliteligheten til et nettsted.

Blind tillit

Også Kolochenko hos High-Tech Bridge er enig i at nettlesere som blindt stoler på at ethvert HTTPS-nettsted, har et betydelig ansvar for phishingproblemet, men advarer samtidig mot kryptert trafikk gjør det mer effektivt å omgå sikkerhetsmekanismer når man ønsker å spre skadevare.

– Dersom vi får se hvor mange av SSL-sertifikatene til Let's Encrypt som brukes av skadevare til å hente ut stjålne data, er jeg temmelig sikker på at resultatene vil være ganske skremmende.

Les også: Nå er halvparten av all trafikk på internett kryptert: – Det er ikke nødvendigvis bare positivt!