Komponenter til rundt 800 kroner er alt du trenger for å lure systemet som setter begrensninger for hvor mange ganger du kan taste inn låsekoden på en iPhone, hevder en informatiker ved Universitetet i Cambridge. Det skriver BBC.

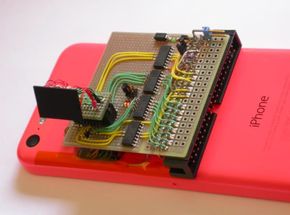

Det er sikkerhetseksperten Dr. Sergei Skorobogatov som nå har vist hvordan han ved å bytte ut en minnebrikke i en iPhone 5C var i stand til å fortsette å taste pinkoder, selv etter at telefonen ble låst på grunn av for mange forsøk.

Metoden som ble brukt er såkalt «NAND mirroring» eller «NAND backup attack», hvor det skapes en kopi av en NAND-basert flashminnebrikke (den mest vanlige typen flashminne som brukes i blant annet SSD-er, minnekort til mobiler og kameraer, og så videre).

%25201%2520(2)%2520(1).png)

Skorobogatov demonstrer i en YouTube-video hvordan man kan lodde ut flashminnet, slik at det er mulig å ta minnebrikken ut av telefonen og plassere den i en ekstern leser. Ved å undersøke hvordan minnebrikken kommuniserer med telefonen var han i stand til å lage en kopi av brikken.

Når brukeren taster inn feil pinkode på telefonen seks ganger, vil telefonen låses. Skorobogatov forklarer i videoen hvordan han da kan bytte ut minnebrikken med den kopierte versjonen, hvor telleren er satt til null.

– Siden jeg kan lage så mange kopier som jeg vil, så kan jeg repetere prosessen mange ganger helt til jeg finner riktig kode, sier Skorobogatov.

Beviser at FBI tok feil

En sak som fikk mye oppmerksomhet i vår, var da FBI beordret Apple til å omgå den firesifrede tastelåsen til en iPhone. Telefonen tilhørte Syed Farook, som sammen med sin kone skjøt og drepte 14 mennesker i San Bernardino i USA i desember i fjor. Saken havnet i retten da Apple nektet å etterkomme kravet, men FBI avlyste senere rettsaken da de klarte å åpne telefonen selv.

Den gangen hevdet FBIs sjef James Comey at det skal være umulig å bruke den metoden som dr. Skorobogatov nå har demonstrert. Farook brukte en iPhone 5C – altså samme telefon som Skorobogatov nå angivelig har bevist lar seg «hacke» på denne måten. Senere iPhone-versjoner bruker samme minnetype.

— Det virker ikke, sa en skråsikker Comey ifølge Computerworld, da han i mars ble spurt av en journalist om ikke «NAND mirroring» kunne være en metode som kunne brukes.

Skorobogatov har lagt ut en rapport hvor han beskriver prosessen. En firesifret kode vil ta rundt 40 timer å finne frem til, men tiden kan ifølge Cyber News Group kuttes ned til 20 timer om man lager et stort antall kopier av minnebrikkene på forhånd.

«Det å vite om muligheten til speiling vil definitivt være til hjelp for å kunne designe systemer med bedre beskyttelse i fremtiden», skriver han i forordet til rapporten.

Det er fortsatt uklart hva slags metode FBI brukte for å få tilgang til innholdet på Farooks mobiltelefon i forbindelse med San Bernardino-saken.

Her kan du selv se Skorobogatovs egen video av prosessen:

Hacket både Bush og Clinton: Nå har han fått dommen »