Microsoft 365 Defender Research Team advarer nå om en økende trend hvor angripere benytter utvidelser til webserveren Internet Information Services (IIS) til å skjule opprettelsen av bakdører i Windows-baserte servere.

Ifølge Microsoft dreier det seg først og fremst om IIS-utvidelser som angriperne selv installerer, etter først å ha fått tilgang til serverne. Den vanligste metoden for å oppnå tilgangen, er å bruke et skriptbasert «web shell».

Slik skal Google forberede seg på kunstig, generell intelligens

Vanskelige å oppdage

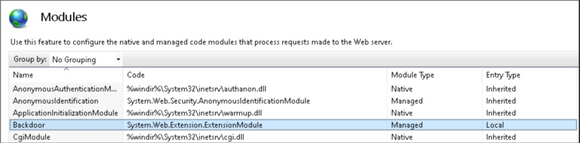

Ondsinnede IIS-utvidelser brukes deretter for å ha vedvarende tilgang til serveren gjennom én eller flere bakdører. Ifølge Microsoft er disse IIS-baserte bakdørene vanskelige å oppdage fordi programvaren for det meste befinner seg i de samme mappene som legitime moduler. De følger også samme kodestruktur som ikke-infiserte moduler.

Ifølge Microsoft er den faktiske bakdørlogikken minimal og vil ikke kunne anses som ondsinnet uten bredere forståelse av hvordan legitime IIS-utvidelser fungerer.

I blogginnlegget opplyser Microsoft 365 Defender Research Team at det blant annet har observert en kampanje i månedene januar til mai i år. Denne kampanjen har vært rettet mot Exchange-servere. Her har bakdør-modulene kunnet overvåke både innkommende og utgående forespørsler, samt fjernkjøre kommandoer og i bakgrunnen registrere innloggingsinformasjonen til brukere som logger seg på webapplikasjonen.

Forsvar krever kunnskap

Microsoft forventer at angripere i økende grad vil utnytte IIS-bakdører. Selskapet mener det derfor er avgjørende at de som skal forsvare systemene mot slike angrep, har kunnskaper og forståelse for hvordan disse angrepene fungerer.

I blogginnlegget omtaler selskapet derfor i større detalj hva som gjerne kjennetegner de ulike delene av slike angrep, inkludert de innledende angrepene med web shell, kommandokjøring, tilgang til innloggingsinformasjon og eksfiltrering av informasjon.

Undersøkte sikkerheten til 100 KI-produkter. Her er resultatet