Helt siden Windows Vista har det i utgangspunktet vært slik av enhetsdrivere og annen kode som skal kjøres i kernel-modus i operativsystemet, må være testet og signert gjennom Microsofts Windows Hardware Compatibility Program (WHCP). En viktig grunn er å gjøre operativsystemet mer stabilt, men man vil kanskje også forvente at en slik gjennomgang kan avdekke forsøk på å omgå sikkerheten i operativsystemet.

I så fall feilet Microsoft ganske stygt i vår.

Krypterte strenger i driveren

I midten av juni kom det tyske IT-sikkerhetsselskapet G Data, som regnes som verdens eldste produsent av kommersielle antivirusverktøy, over en signert Windows-driver kalt «Netfilter», som virket litt mistenkelig fordi den inneholdt noen tekststrenger som var kryptert.

Skadevareforskeren Karsten Hahn hos G Data skriver i et blogginnlegg at selv om dette ikke nødvendigvis er et tegn på ondsinnet kode, er det litt rart at tekststrenger i drivere er kryptert, slik at de ikke er direkte lesbare for brukerne.

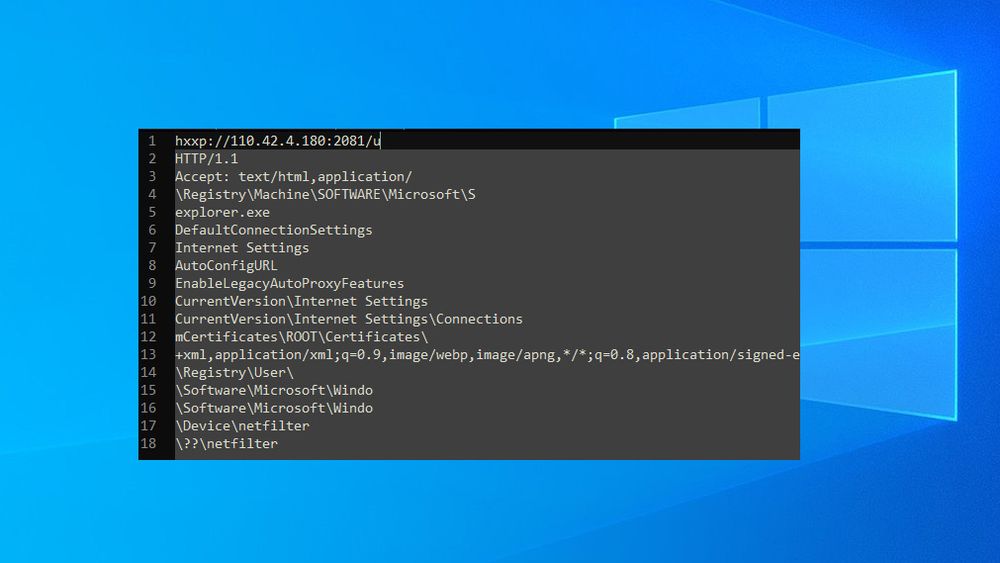

Krypteringen var av det heller enkle slaget, og det viste seg at tekststrengene ikke var ordinær tekst, men blant annet instruksjoner for å ta kontakt med en kommando- og kontrollserver via en oppgitt IP-adresse.

Kahn varslet raskt Microsoft om funnet, og selskapet reagerte prompte med å kategorisere filen som skadevare i Windows Defender.

Dataspilljuks

Microsoft bekrefter hendelsen i et eget blogginnlegg. Der forklares det at målet til den som har laget driveren, har vært å forfalske den geografiske posisjonen til det aktuelle systemet for å få tilgang til dataspill i andre regioner. Skadevaren skal ifølge Microsoft også ha gitt aktøren mulighet til å oppnå fordeler i dataspill – og muligens også mulighet til å utnytte andre spillere ved å kompromittere kontoene deres ved hjelp av verktøy som tastaturloggere.

Angriperen må allerede ha oppnådd administratortilgang, enten direkte eller ved å lokke brukeren, for å installere den falske driveren.

Aktørens aktivitet skal ha vært begrenset til Kina. Det er ingenting som tyder på at bedriftssystemer har vært et mål, og Microsoft mener at det på det nåværende tidspunktet ikke er grunn til å tro at noen statlig aktør står bak.

Danske partier åpner for å skrote Microsoft 365

Ukjent metode

Det som er mer problematisk, er hvordan signeringen faktisk har skjedd. I blogginnlegget skriver Microsoft at det ikke er noe som tyder på at sertifikatet som selskapet bruker i forbindelse med WHCP-signeringene, har blitt eksponert.

Microsoft fastslår også at infrastrukturen ikke har blitt kompromittert.

Det er derfor ikke klart hvordan det hele har skjedd. Microsoft skriver bare at selskapets motstandere er kreative og målbevisste, og dette gjør at selskapets tilnærming til sikkerhet er lagdelt og med en mentalitet hvor sikkerhetsbrister antas å kunne skje.

I håp om å demme opp for eventuelle gjentakelser, skal selskapet forbedre policyer for partnertilgang, valideringen og signeringsprosessen.

Slik lykkes du som nyansatt: – Litt som å starte fra scratch