Denne artikkelen er levert av Titan.uio.no, en nettavis utgitt av Universitetet i Oslo (UiO).

Vinningsforbryterne og de statlige aktørene som gjennomfører hyppige angrep via internett, er ressurssterke og kreative, men prinsippet for et godt digitalt forsvar er 3000 år gammelt. – Det handler om å kjenne sine digitale fiender og utveksle informasjon med sine venner, sier professor Audun Jøsang.

I løpet av 48 timer etter at USA likviderte den iranske generalen Qasem Soleimani i et luftangrep 3. januar 2020, ble det registrert en tredobling i antallet forsøk på cyberangrep fra iranske IP-adresser mot USA-vennlige interesser. På det meste ble det registrert om lag en halv milliard forsøk på cyber-angrep hver dag, ifølge den amerikanske sikkerhetsbedriften Cloudflare.

Sun Zi

Men angrepene fikk ikke veldig store konsekvenser, fordi ekspertene som jobber med digital trussel-etterretning (Cyber Threat Intelligence) hadde forutsett at angrepene ville komme. Og når man vet om et kommende angrep, og hvem som kommer til å angripe, kan man også forsvare seg.

– Den kinesiske generalen Sun Zi (også kalt Sun Tzu), som levde for 3000 år siden, skal ha sagt at hvis du kjenner din fiende og deg selv, trenger du ikke frykte resultatet av hundre slag. Det visdomsordet er like gyldig i dag, forklarer professor Audun Jøsang.

Han leder Forskningsgruppen for digital sikkerhet (SEC) ved UiOs Institutt for informatikk (IFI).

De fleste privatpersoner med e-post og internett er antakelig blitt utsatt for flere angrep fra en digital vinningsforbryter. Et vanlig knep er å lokke med at du har vunnet noe verdifullt, men først må du registrere viktige personalia for å få utbetalt gevinsten. Det tyvene som regel er ute etter, er å stjele identiteten din.

Trollfabrikk

De statlige digitale angriperne er mer opptatt av å ramme viktige digitale infrastrukturer eller å fremme sine interesser på andre måter.

Det er for øvrig sant, mye av det du har hørt om for eksempel russiske forsøk på å påvirke den amerikanske presidentvalgkampen og den britiske folkeavstemningen om Brexit.

– Det hersker konsensus i forskningsmiljøene om at disse tingene virkelig skjedde. Det er også enighet om at det finnes en «internett-trollfabrikk» i St. Petersburg, oppklarer professor Jøsang.

– Trollfabrikkens offisielle navn er Internet Research Agency, og det åpenbare formålet er å bedrive påvirkningsoperasjoner på oppdrag for russiske forretningsmiljøer og politiske interesser. Men hva russerne egentlig har oppnådd, er mer uvisst.

Både den russiske innblandingen i en amerikansk valgkamp og en britisk folkeavstemning, samt den iranske responsen på likvideringen av Soleimani, er eksempler på at gamle konflikter har flyttet inn på nettet og nå utspilles i det digitale rom.

– Vi ser de samme grensene og konfliktene på internett i dag som under Den kalde krigen. Det betyr at vi også må bringe inn politiske aspekter i arbeidet vårt. Hvis Norge for eksempel gir en nobelpris til en dissident fra et land som var «på den andre siden» under Den kalde krigen, må vi regne med et digitalt angrep kort tid etterpå. Dette betyr at det digitale forsvaret ikke bare handler om tekniske ting lenger, kommenterer Jøsang.

Digitalt forsvar på millisekunder

Det digitale forsvaret er isteden blitt både tverrfaglig og preget av et intenst internasjonalt samarbeid, fordi USA og vesteuropeiske land i stor grad blir utfordret av de samme angriperne. Det er om å gjøre å vite mest mulig om hvem som angriper og utveksle informasjon med samarbeidspartnere som er på samme side i den digitale og kalde krigen.

– Nå jobber vi blant annet med å automatisere og koordinere teknologier som kan reagere på disse angrepene i det vi kaller cyber-relevant tid. Det vil si lynraskt, gjerne i løpet av millisekunder, forklarer PhD-stipendiat Vasileios Mavroeidis.

Enorme tap på norsk KI-teknologi: – Vi ville lage noe stort

– Ingen menneskelige IKT-eksperter klarer å reagere i løpet av millisekunder, men automatiserte systemer kan klare slikt, tilføyer Jøsang.

IFI-forskerne har funnet sine viktigste internasjonale samarbeidspartnere i den globale standardiseringsorganisasjonen OASIS og i Horisont 2020, som er EUs rammeprogram for forskning og innovasjon. OASIS har flere tekniske komiteer som jobber med standardisering av den digitale trussel-etterretningen, og IFI-forskerne er med i alle de sentrale gruppene.

Et sentralt H2020-prosjekt der IFI deltar, heter Concordia, formålet der er å utvikle et integrert og felleseuropeisk system for beskyttelse mot digitale trusler.

(artikkelen fortsetter under)

«For recording this message, press 1»

Det ligger i sakens natur at internasjonale samarbeidsorganer på dette området fra tid til annen opplever at noen forsøker å infiltrere de tekniske komitémøtene, som ofte foregår i form av videokonferanser.

– Det er bare legitime medlemmer som får lov til å delta på møtene i våre tekniske komiteer, men vi har flere ganger opplevd at ukjente mennesker prøver å snike seg med. De blir selvfølgelig kastet ut med en gang.

– Av og til er det veldig lett å oppdage infiltratørene, som for eksempel den gangen vi hørte en maskinstemme som sa «For recording this message, press 1». Men det er ikke lov til å gjøre opptak fra disse møtene, selv ikke for dem som er medlemmer. Så da skjønte vi straks at vi hadde en inntrenger, forteller Mavroeidis.

Det er for øvrig ikke bare russere og iranere og kinesere som driver med digitale angrep. Det mest kjente angrepet fra en antatt vestlig aktør skjedde i 2010, da et iransk atomanlegg i Bushehr ble skadet av dataormen Stuxnet. Angrepet slo ut mange av sentrifugene som ble brukt til anrikning av uran, og de fleste tror at USA eller Israel sto bak angrepet.

Hackere med god lønn

Professor Jøsang og kollegene kommer ikke til å bli arbeidsledige med det første, for digitale angrep og cyber-etterretning er en stor og voksende industri.

Da må også de digitale forsvarerne vokse og utvikle seg.

– Det er antakelig flere av dem som angriper, enn av oss som jobber med å utvikle digitale forsvar. For øvrig likner de antakelig på oss, der de sitter i sine møterom og planlegger de neste angrepene. Noen av dem er fast ansatte med god lønn og finansiering gjennom statlige budsjetter, avslører Mavroeidis.

De digitale sikkerhetsforskerne er vant til litt av hvert, men av og til oppdager de nye trusler som gir ny grunn til bekymring.

– Noen ganger kommer vi over ting som rett og slett er skremmende. Det er for eksempel ikke lenge siden en kinesisk forskergruppe rapporterte om en teknologi som gjør det mulig å komponere falske setninger med din stemme, på grunnlag av et opptak som bare varer i fem sekunder. De kan altså spille inn stemmen din i fem sekunder og deretter bruke den til å si noe helt annet for å villede, sier postdoktor László Erdödi.

Den falske stemmen er fremstilt med en teknologi som kalles AI-basert stemmekloning og er så naturtro at selv ikke ektefellen din vil klare å avsløre det. Stemmekloningen er en parallell til den såkalte Deepfake-teknologien – produksjonen av videoer manipulert ved hjelp av avansert dataprogrammering.

UiOs SecurityLab

De fleste synes det er hyggelig når de livaktige hologrammene av for lengst avdøde Roy Orbison og Buddy Holly legger ut på turné igjen. Men det var ikke like hyggelig for Emma Watson, Scarlett Johansson og Natalie Portman da bilder av dem ble misbrukt med en litt enklere teknologi – for å skape falske pornofilmer.

Når teknikken først er på plass, er det også mulig å lage falske beskjeder fra politiske ledere – og da kan det bli virkelig skummelt.

– I dag har vi kanskje bare sett starten på hva deepfakes og stemmekloning kan bli brukt til, frykter Erdödi.

Meta varsler omfattende kutt: – Vi hever standarden

De digitale angriperne kan være både kunnskapsrike og kreative, men det er også forskerne og studentene ved UiOs SecurityLab.

Professor Audun Jøsang står nå som koordinator på en søknad som har gått til Norges forskningsråd. UiO-forskerne og flere samarbeidspartnere ønsker nemlig å etablere et Senter for fremragende innovasjon (SFI).

CCDCOE

Formålet med denne ordningen er å bidra til økt verdiskapning i norsk næringsliv gjennom langsiktig forskning. Konkurransen om SFI-midlene er så hard at det kom inn 70 søknader før fristens utløp i september 2019, og vinnerne blir ventelig kåret i løpet av våren 2020.

– Vi mener at det er store muligheter for innovasjon på dette området, og forskningen i vårt miljø har allerede ført til etableringen av en bedrift med utgangspunkt i et prosjekt som het OffPAD. Vi planlegger også en ny spinoff som skal kunne markedsføre teknologi basert på noen av de standardene vi er i ferd med å utvikle, forteller Jøsang.

Norges utenrikspolitiske institutt (NUPI) og UiOs juridiske fakultet er med på søknaden for å ta hånd om de politiske og juridiske vurderingene som må ligge til grunn for fremtidens digitale forsvar.

Staten sprengte konsulentavtale med gigantsum: – Vi oppdaget ikke tidsnok

SFI-søknaden er også støttet av ca. 20 industripartnere, i tillegg til blant annet Natos forskningssenter for digitalt forsvar, CCDCOE (The NATO Cooperative Cyber Defence Centre of Excellence).

Hvis søknaden vinner fram, kommer Forskningsrådet med en raus bevilgning fordelt over en periode på opptil åtte år.

(artikkelen fortsetter under)

Etisk hacking

Doktorgradsstudent Morten Weea understreker at hackerne og de cyber-kriminelle blir mer og mer profesjonelle. En forutsetning for å møte den utfordringen er å finne ut hvem de er, hvordan de jobber, hva slags sikkerhetshull de utnytter og hva som er målet deres.

– Hvis vi klarer å danne oss et godt bilde av alt dette, kan vi også lage en plan for hvordan vi kan beskytte systemene våre mot trusselaktørene. Hvis vi ikke har den riktige informasjonen, risikerer vi å beskytte oss mot Angriper A mens det egentlig er Angriper B som er på ferde, og da kan vi gjøre vondt verre.

– Da kan vi for eksempel gi Angriper B tid og anledning til å grave seg enda lenger inn i systemet som blir angrepet, advarer Weea.

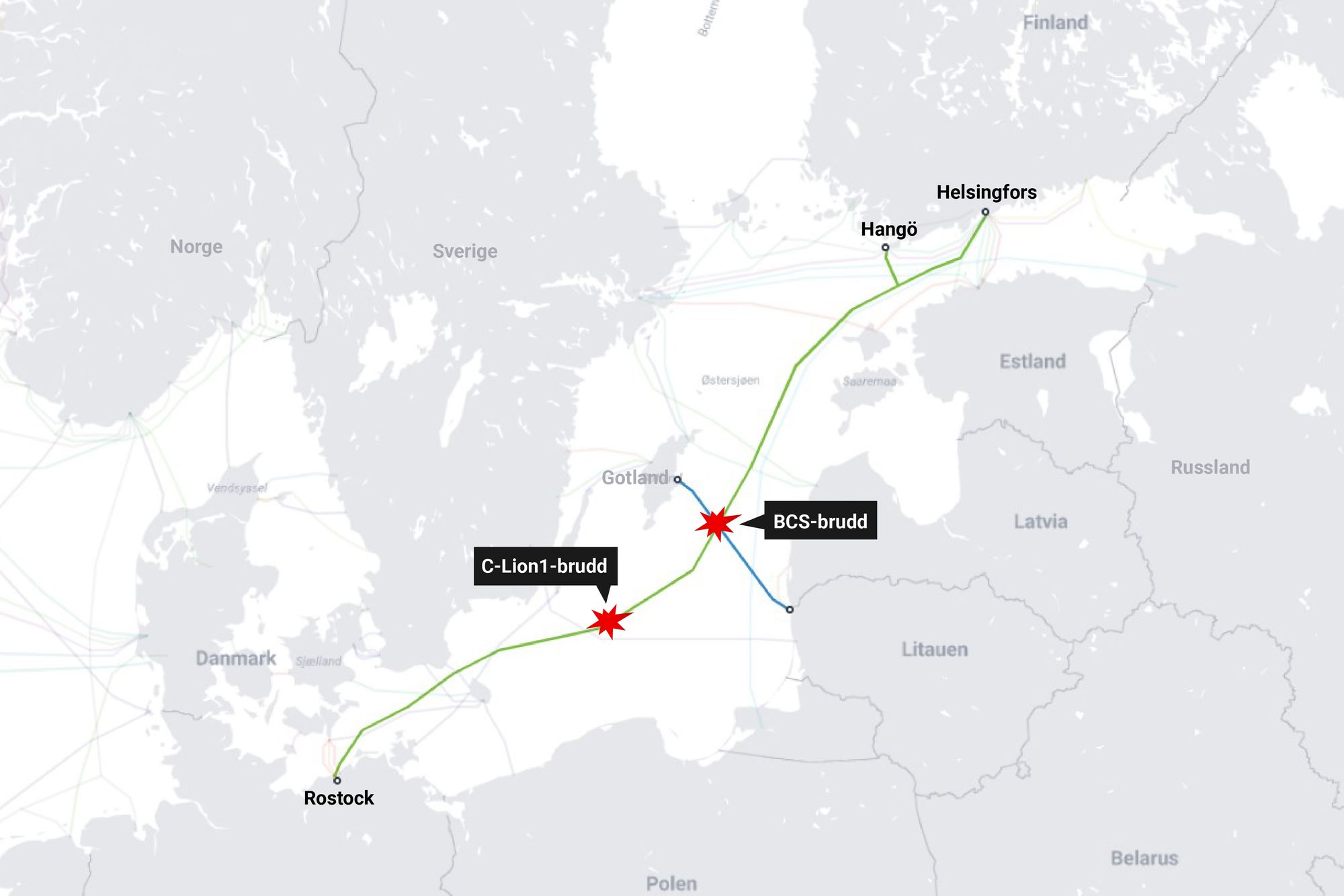

Dansk politiker: – Er kablene i Østersjøen ødelagt med vilje, må vi gjengjelde skaden

Morten Weea kommer fra IT-sikkerhetsfirmaet Mmemonic, som er en av partnerne i SFI-søknaden og har jobbet med slike ting i mange år.

– De digitale angrepene mot privatpersoner, bedrifter og statlige organer foregår hele tiden. Man kunne kanskje tro at det blir litt stillere på angrepsfronten i feriene, men slik er det ikke. Det eneste vi har sett, er at angrepstrafikken ble litt lavere rundt det kinesiske nyttåret, forteller Weea.

Black hat

I 2018 ble etisk hacking et fast kurs på IT-masterstudiene ved UiO, og kurset Ethical Hacking følges nå av ca. 150 studenter. Disse kan blant annet bryne seg på hele 110 utfordringer som er publisert på UiOs Hacking-Arena, som er åpent tilgjengelig for alle.

– De som skal jobbe med digital sikkerhet, må kjenne til hvordan hackere tenker for å kunne stoppe dem, forklarer kursleder Laszlo Erdödi.

Hackere som har ondt i sinne, kalles Black hats på det digitale stammespråket, og de bekjempes av White hats – som er invitert til å lete etter sikkerhetshull i digitale nettverk.

Bilprodusenten Tesla har for eksempel nylig invitert white hat-hackere til å forsøke å ta kontrollen over en Tesla Model 3. Den første som klarer oppgaven – hvis den kan løses – vinner en bil og 1 million dollar.

Skifter noen side?

Men UiO-studentene som lærer etisk og «hvit» hacking, jobber også indirekte med å utvikle forsvaret mot hackerne med svarte hatter.

– Mange av studentene våre blir etter hvert veldig flinke til å hacke utfordringene våre, men det er minst like viktig at vi bruker maskinlæring til å analysere hvordan de jobber. Den kunnskapen vi får på den måten, brukes til å utvikle automatiserte antihacking-roboter, forteller Erdödi.

Telenor om åpne fibernett: Mener at det trengs lite regulering

– Kan det tenkes at de «hvite» hackerne dere utdanner, blir fristet til å gå over til den svarte siden?

– Jeg har undervist i etisk hacking i ni år, og jeg har ennå ikke opplevd at en student har skiftet side. Studentene oppfatter fort at det er bedre å være lovlydig og tjene lovlydige penger, enn å være en kriminell hacker med uviss fremtid, svarer Erdödi.

– Jeg får av og til truende e-poster fra hackere som påstår at de har stjålet e-post-kontoen min, og e-postene ser ut som om de er sendt fra min egen konto. Hvordan klarer de det?

– Det er noe av det letteste som finnes! De fleste informatikkstudentene lærer seg dette allerede i første semester på bachelorstudiet, og de blir trent på dette i kurset om etisk hacking.

–En av de mer oppfinnsomme studentene sendte meg en e-post som så ut som den

Vi må sørge for at forvaltningsretten ivaretas

kom fra UiOs rektor , med beskjed om at jeg var blitt utnevnt til viserektor. Men jeg er fortsatt bare postdoktor, flirer Laszlo Erdödi. Så blir han alvorlig:

– Jeg kunne jo sende deg et forfalsket brev også i gamle dager, med «snail mail» og med hvilken som helst underskrift. Det er ikke noe nytt at avsenderens identitet kan forfalskes. Mange tror at alt mulig skal bli sikrere når det blir digitalt, men det stemmer som regel ikke. Du skal være minst like skeptisk på nettet som du er i andre sammenhenger, advarer han.