Forskere har påvist at en ny type angrep kan avskjære kryptert trafikk mellom helt oppdaterte nettlesere og webservere som leverer innholdet over HTTPS-protokollen, men også som har støtte for krypteringsteknologien SSLv2 (Secure Sockets Layer version 2).

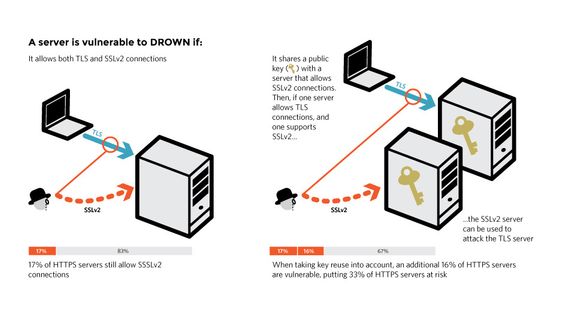

Sårbarheten berører hver tredje HTTPS-server eller 11,5 millioner servere, ifølge den bredt sammensatte internasjonale forskningsgruppen med medlemmer blant annet fra OpenSSL-prosjektet, Google og en rekke universiteter.

Alle oppdaterte nettlesere støtter nyeste versjon TLS, som kom som en oppgradering til SSLv3 i 1999. Det er heller ingen oppdaterte nettlesere som har aktivert støtte for SSLv2. Selv støtten for SSLv3 er av sikkerhetsårsaker enten deaktivert eller fjernet.

All kryptert kommunikasjon direkte mellom nettleser og server må derfor skje med mer moderne teknologier.

- Leste du denne? Millioner av tjenester bruker utdatert kryptering

Nøkkeldeling

Til tross for dette, viser det seg nå at SSLv2 utgjør et stort sikkerhetsproblem for millioner av webservere. Faktisk for så mange som hver tredje server med støtte for HTTPS, dersom man regner med servere uten SSLv2-støtte som deler en offentlig nøkkel med en server som har støtte for SSLv2, for eksempel en e-postserver.

Angrepet forskerne har oppdaget er kalt DROWN (Decrypting RSA with Obsolete and Weakened eNcryption). I praksis er dette en ny form for en eldre type angrep som kalles for «Bleichenbacher padding oracle attack».

I praksis gjør dette angrepet det mulig for en angriper å dekryptere TLS-forbindelser som har blitt avskåret, ved at angriperen oppretter spesielt utformede forbindelser til en server med SSLv2-støtte, så lenge både TLS- og SSLv2-forbindelsene benytter den samme privatnøkkelen.

En forutsetning er dog at det er den mye brukte nøkkelutvekslingsmetoden RSA som benyttes. Det har ingen betydning hvilken nettleser som benyttes, og forbindelsen som angriperen avskjære, kan være basert på hvilken som helst lansert versjon av TLS (eller SSL), inkludert versjon 1.2.

En beskrivelse av hvordan dette kan utføres, er beskrevet i kortform her, og langt mer detaljert i dette dokumentet.

- Les gjerne: Enklere enn ventet å utnytte FREAK

De fleste knekkes med en pc

På en del servere vil et angrep kreve at mange tusen forbindelser testes, og at det utføres svært store mengder beregninger for å knekke krypteringen, dog ikke mer enn at man i Amazons EC2-nettsky kan utføre dette på rundt åtte timer, til en pris på omtrent 440 dollar. Dette er innenfor budsjettet til svært mange IT-kriminelle, for ikke å snakke om statssponsede angripere.

En sentral faktor i angrepet er en grunnleggende svakhet i SSLv2 som er knyttet eksport-grad chiffersamlingene som bare benytter 40 bits krypteringsnøkler.

Disse gamle og svake chiffersamlingene har også dannet grunnlaget for relativt ferske angrepstyper som FREAK og Logjam. All støtte for slike chiffersamlinger bør derfor deaktiveres på serverne.

Men med de fleste berørte servere som er sårbare for DROWN-angrep, skal det langt mindre til for å utføre angrepet.

Dette skyldes at de fleste av disse serverne benytter en sårbar versjon av OpenSSL, som gjør det mulig å utføre beregningene på en kraftig pc i løpet av et knapt minutt.

Dette anses for å være raskt nok til å utføre et MITM-angrep (man-in-the-middle) hvor angriperen kan etterligne serveren som offerets nettleser forsøker å kommunisere med.

- Fikk du med deg? Svært mange VPN-tjenester bruker usikker kryptering

Kjente nettsteder er berørt

På DROWN Attack-nettstedet er det offentliggjort en liste over hvilke av verdens 10 000 mest besøkte nettsteder som er sårbare for DROWN-angrep. Øverst troner yahoo.com, foran en rekke kinesiske nettsteder. Nettavisen India Times er berørt, det samme er Yahoo-eide Flickr, nettstedene til The Weather Channel, Asus og Samsung, samt blant Buzzfeed, Speedtest og mange andre.

Man kan selv sjekke om serveren er sårbar for DROWN-angrep ved hjelp av i denne testen.

For å sikre at webserveren ikke er sårbar for DROWN-angrep, må støtten for SSLv2 deaktiveres. Det må også sikres at ikke andre servere, for eksempel e-postserver, benytter samme nøkkel som webserveren og samtidig støtter SSLv2.

Det beste er selvfølgelig å deaktivere SSLv2-støtten overalt hvor det er mulig.

I tillegg må det benyttes programvare som er fri for kjente sårbarheter. Dette gjelder ikke minst programvare som implementerer krypteringsteknologi, slik som OpenSSL, Network Security Services og Microsoft IIS.

- Les også: Slik kan nettstedet gjøres sikrere