Det har blitt funnet en alvorlig sårbarhet i det Java-baserte loggrammeverket Apache Log4j, som åpner for fjernkjøring av vilkårlig kode. Verktøyet benyttes av blant annet mange nettsteder, ikke minst fordi det er integrert med mange andre rammeverk fra Apache, inkludert Struts2, Solr, Druid og Flink. Det benyttes også av mange forretningssystemer, og av Java-utgaver av spillet Minecraft.

Også Minecraft-klientene skal være sårbare, og ifølge visse usikre kilder skal det være mulig for en angriper å utnytte sårbarheten på både servere og andre klienter ved hjelp av chat-meldinger. Det betyr i så fall at også PC-en til de som spiller Minecraft, kan bli kompromittert.

En leser som jobber innen IT-sikkerhet, men som ikke ønsker å bli sitert, forteller at dette har

Spesielt eldre Java-applikasjoner

Til Ars Technica sier den kjente sikkerhetsforskeren HD Moore at han regner med at det i lang tid framover vil identifiseres applikasjoner og enheter som er berørt av sårbarheten.

– Dette har stor betydning for miljøer knyttet til eldre Java-runtimes: webgrensesnitt til ulike nettverksenheter, eldre applikasjonsmiljøer som bruker gamle API-er, og Minecraft-servere, på grunn av deres avhengighet av eldre versjoner for mod-kompatibilitet, sier Moore.

Det er fortsatt mye som er ukjent eller uklart ved denne sårbarheten. IT-sikkerhetsselskapet Cyber Kendra skriver at Alibaba Cloud Security-teamet skal ha varslet Apache om den allerede den 24. november. Dette bekreftes av Alibaba Cloud Emergency Response Center på denne siden (på kinesisk).

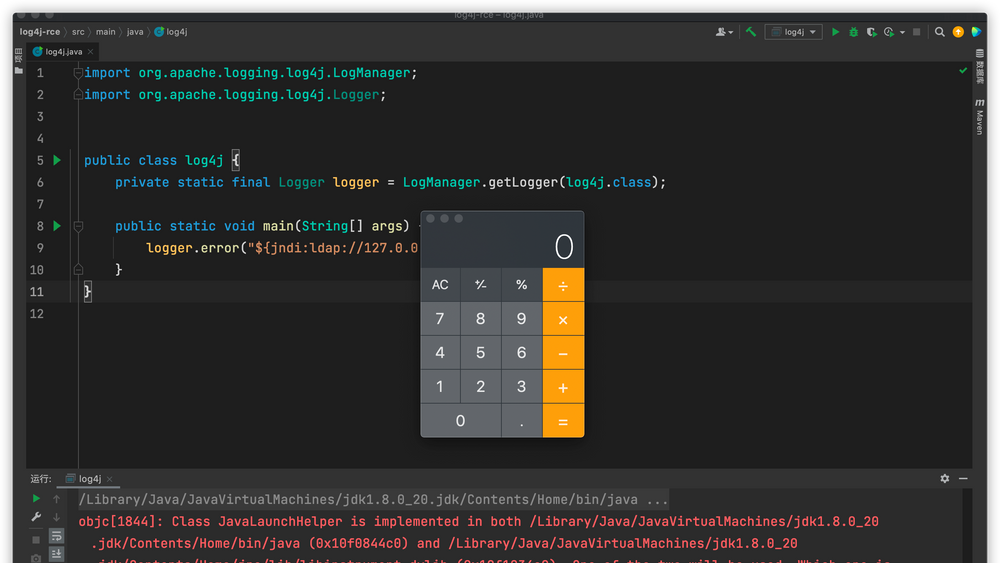

Selskapet skriver videre at Log4j2, som er den nyeste versjonen av Log4j, i mange tilfeller brukes av utviklere til blant å skrive feilmeldinger til en logg, dersom feilene er forårsaket av inndata fra brukerne. Angripere kan utnytte denne funksjonaliteten til å konstruere spesielle «data request»-pakker gjennom den aktuelle sårbarheten, og dermed utløse fjernkjøring av kode.

Apache har kommet med en egen beskrivelse av sårbarheten, som har blitt 10.0 av 10.0 mulige CVSS-poeng:

– JNDI-funksjonalitet (Java Naming and Directory Interface, journ. anm) brukt å konfigurasjon, loggmeldinger og parametre beskytter ikke mot angriperkontrollert LDAP og andre JNDI-relaterte endepunkter. En angriper som kan kontrollere loggmeldinger eller meldingsparametre, kan kjøre vilkårlig kode lastet fra LDAP-servere når «message lookup substitution» er aktivert.

Nær 150.000 nordmenn kan være rammet av datainnbrudd

Installer sikkerhet-oppdatering nå

Sårbarheten skal være rettet – ved at den nå uønskede funksjonaliteten er deaktivert som standard – i versjon 2.15.0, som nå er tilgjengelig i en endelig utgave. En diskusjon om utviklingen av sikkerhetsfiksen finnes her. Apache kritiseres der for ikke å ha reagert på varslet om sårbarheten tidligere. Dette besvares med at de som jobber med dette, i stor grad gjør dette på fritiden, samt at det første forsøket på å fjerne sårbarheten ikke var helt vellykket.

Det påpekes også at Log4j 1.x kan ha den samme sårbarheten, men denne versjonsserien støttes ikke lenger.

Allerede før versjon 2.15.0 ble utgitt, var et konseptbevis blitt offentliggjort på nettet. Det øker faren for snarlige angrep. Ifølge Ars Technica har det allerede blitt observert at noen skanner internett for systemer som er berørt av sårbarheten.

Enkelte melder at også Apple Icloud og søkefeltet i Steam er berørt av sårbarheten. Vi har ikke sett at dette har blitt bekreftet fra annet hold. En liste over systemer og tjenester som angivelig skal være sårbare, blir oppdatert på denne siden. Mange av systemene er velkjente.

Oppdatert kl. 13.56: Har lagt til flere detaljer om sårbarheten og lenke til flere produkter som angivelig er berørt.

Britene vil tøyle Microsoft og Amazon