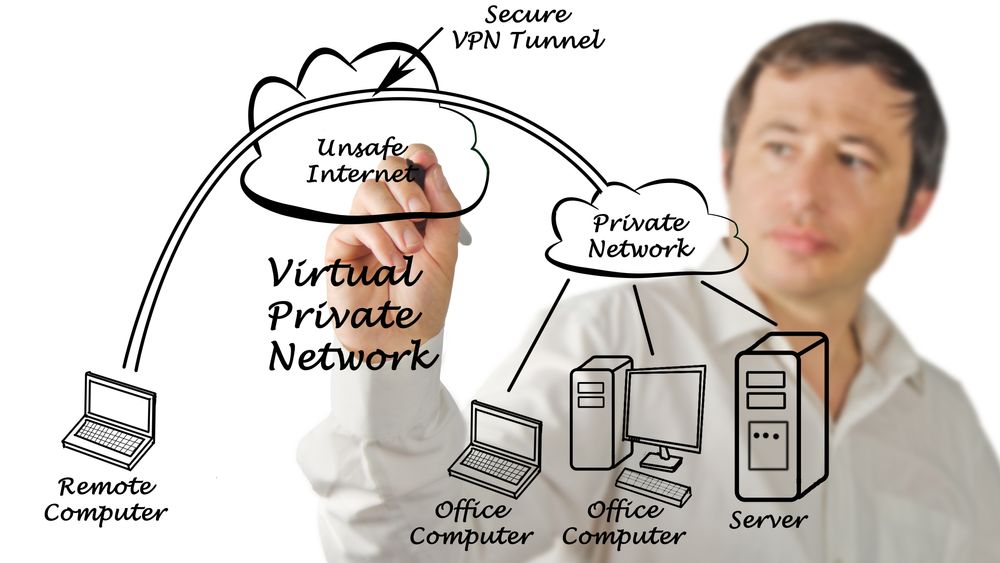

CERT Coordination Center, som er underlagt Department of Homeland Security, advarte før helgen at det funnet sårbarheter i en rekke VPN-applikasjoner (Virtual Private Network) som tilbyr virksomheter.

Sårbarhetene skyldes at applikasjonene lagrer autentiserings- og session-cookies på en usikker måte i minnet eller loggfiler. Med «usikker» menes det her «i klartekst», altså ikke kryptert.

En rekke produkter

I beskrivelsen nevnes utvalgte produkter fra Palo Alto Networks, Pulse Secure og Cisco, men det ses ikke bort fra at det samme gjelder flere produkter. I alle fall Palo Alto Networks har allerede kommet med en sikkerhetsoppdatering som løser problemet.

Ved hjelp av de nevnte cookiene kan det være mulig for en angriper å bruke de nevnte cookiene til å repetere brukerøkten og å omgå andre autentiseringsmetoder. Angriperen vil da få tilgang til de samme applikasjonene som brukeren har i VPN-økten.

Cookies lagres lokalt hos brukeren, så for å kunne utnytte disse sikkerhetssvakhetene, må en angriper enten har tilgang til brukerens datamaskin eller ha mulighet til å fange opp cookien på en annen måte. Dette er ikke nærmere beskrevet i advarselen, men det vises til denne oppføringen i Common Weakness Enumeration.

Les også: Du må passe deg for gratis VPN-apper. Disse 10 meget populære tjenestene er ikke til å stole på