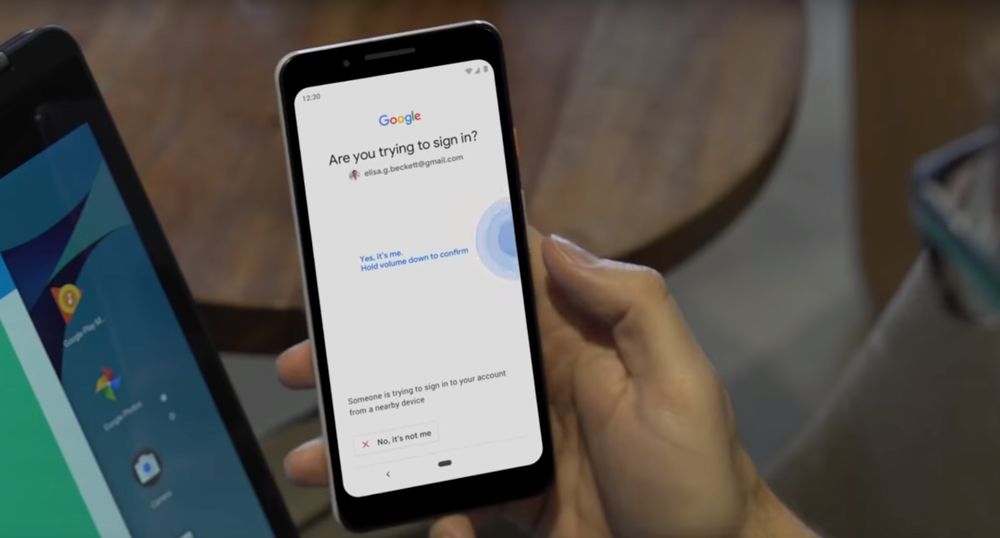

Tidligere i år meldte digi.no at Google hadde lansert en ny type totrinnsbekreftelse (2FA) som innebærer å bruke selve Android-telefonen som en sikkerhetsnøkkel, en funksjonalitet som er bygget inn i alle enheter som kjører Android 7.0 og nyere.

På sikkerhetsbloggen sin kan Google opplyse at Android-telefonen nå også kan benyttes til å bekrefte innlogging på iOS-enheter, altså iPad og iPhone.

Krever smartlås-applikasjonen

Fra før er det Chrome OS, macOS X og Windows 10 som har støtte for funksjonaliteten, og med denne nye utvidelsen er det altså enda flere som kan benytte Googles nye 2FA-løsning.

På iOS-enheter er det Googles smartlås-applikasjon som brukes til å kommunisere med Android-telefonens innebygde sikkerhetsnøkkel, så denne må altså være installert. På Chrome OS, macOS og Windows 10 er det Chrome-nettleseren som benyttes.

Den Android-baserte 2FA-løsningen fra Google kan altså brukes til å logge inn på Google- og Google Cloud-tjenester, og krever at man befinner seg innen Bluetooth-rekkevidde fra enheten som brukeren ønsker å logge seg på.

Gir best sikkerhet mot kontokapring

Hvordan du går frem for å bruke Android-enheten som sikkerhetsnøkkel for iOS-enheter finner du på Googles støttesider.

2FA byr på en vesentlig forbedring av kontosikkerheten, som Google selv pekte på i en forskningsrapport i mai i år, og blant de ulike 2FA-løsningene er det nettopp de sikkerhetsnøkkel-baserte alternativene som gir aller best beskyttelse.

I en studie som omfattet 350 000 virkelige kapringsforsøk som omfattet de tre metodene «phishing», automatiske bot-angrep og målrettede angrep, ble det konkludert med at bruk av sikkerhetsnøkkel forhindret overtakelse av kontoer i samtlige av tilfellene.

Selv sikkerhetsnøkler er imidlertid ikke helt idiotsikre. Som digi.no rapporterte i mai oppdaget Google en sikkerhetsfeil i Bluetooth Low Energy-utgaven av Googles egen Titan Security Key, som gjorde det mulig for angripere å kommunisere med både sikkerhetsnøkkelen og enheten den er paret med.

Les også: Sikkerhetsselskap: To-faktor autentisering med engangskoder kan relativt enkelt omgås av angripere »