Nylig skrev digi.no om sikkerhetsforskeren Chris Evans som hadde oppdaget en sårbarhet som i mange Linux-distribusjoner gjorde det mulig å omgå grunnleggende sikkerhetsfunksjonalitet i operativsystemet ved å få brukeren til å spille av en animasjonsfil.

Nå har Evans, som ledet Googles Project Zero fra starten av, funnet ytterligere et par kritiske sårbarheter som kan utnyttes av mediefiler.

Bakgrunn: Med bare en animasjonsfil kan all sikkerhet i Linux-distribusjoner omgås

Super Nintendo?

Både i den forrige og den nye rapporten fra Evans dreier det seg om sårbarheter knyttet til medierammeverket GStreamer, men den nyeste sårbarheten er mest spesiell.

Det er nemlig slik at GStreamer støtter avspilling av musikkfilformatet til Super Nintendo Entertainment System (SNES). Spennende nok er dette gjort ved å ta i bruk lydbiblioteket Game Music Emu, som emulerer CPU-en og lydprosessorene til SNES. Det er i dette sårbarhetene finnes, som gjør det blant annet mulig å kjøre vilkårlig kode på systemet.

Vanligvis har filer i SNES-lydformatet filnavnendelsen .spc, men det skal være enklere å gjennomføre angrepet dersom filnavnendelsen endres til .mp3 eller .flac.

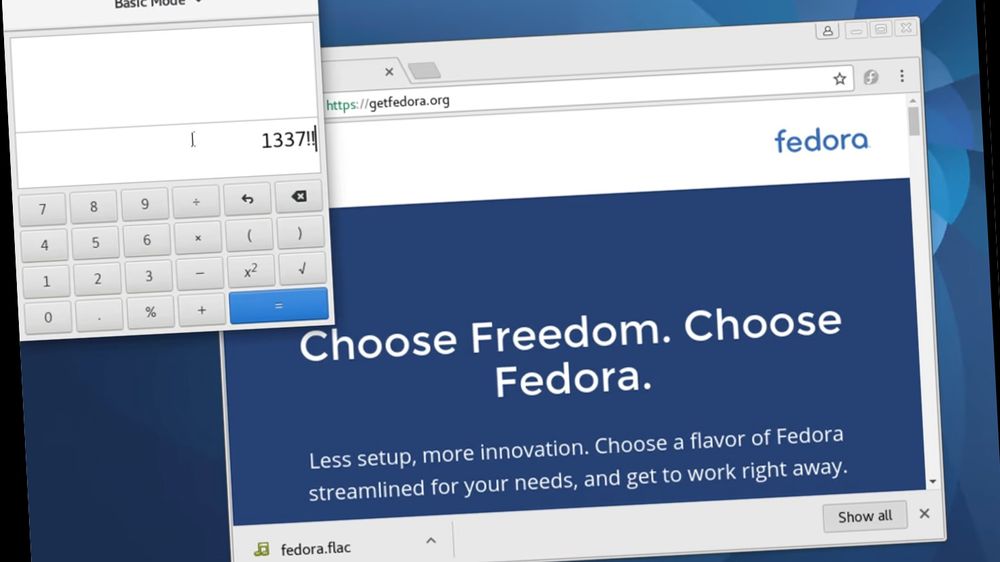

I videoen nedenfor ser man at et «drive-by»-angrep i Chrome og Fedora 25 kan få nedlastingen av en angrepsfil til å åpne kalkulatoren i operativsystemet. Når man klikker på en lenke til en nedlastbar fil i Chrome, lastes den med standardinnstillingene ned automatisk til systemets standard nedlastningsmappe, uten at brukeren blir bedt om å bekrefte.

Samtidig er det i Fedora en prosess (tracker-extract) som automatisk analyserer og indekserer alle nedlastede filer. Til dette arbeidet brukes blant annet også GStreamer.

Som man ser på videoen nedenfor, går det ikke lang tid fra man laster ned en tilsynelatende uskyldig FLAC-fil, til kalkulatoren plutselig starter.

Også Ubuntu

Evans har også testet det samme i Ubuntu 16.04 LTS. Her er det i utgangspunktet ingen automatisk indeksering som skjer, så det kreves at brukeren selv klikker på filen for å åpne den. Fordi det er andre prosesser som utnyttes i dette, kreves det forskjellige angrepsfiler. Dessuten bruker Evans en fil med filnavnendelsen .mp3.

Evans mener at angrepsmetoden kan være hundre prosent pålitelig, men det forutsetter selvfølgelig at den aktuelle programvaren er tilstede. Det er den ofte i pc-rettede Linux-distribusjoner.

Det primære problemet, ifølge Evans, er mangelen på bruken av sikkerhetssandkasser for kjøring «media parsing»-programvare. Evans mener at dette burde være obligatorisk i dag.

Til Ars Technica forteller Evans hvorfor han har offentliggjort disse sårbarhetene og angrepsmetodene før de har blitt fjernet fra den berørte programvaren.

– Jeg liker å bevise at sårbarheter ikke bare er teoretiske, at de faktisk kan utnyttes til å forårsake virkelige problemer, sier han og forteller videre at sårbarhetsavsløringer i blant blir møtt med skepsis til mulighetene for utnyttelse.

I blogginnlegget om disse nulldagssårbarhetene forklarer Evans i stor detalj hvordan angrepet blir utført.

Les også: En «GitHub» for datasett skal gjør det enklere å teste med realistiske data