Hackere opererer som kjent på brede fronter, og ei heller mobileiere er på noe måte trygge. Nå har det dukket opp en ny og potensielt alvorlig trussel på Android-plattformen, melder sikkerhetsselskapet Check Point Research.

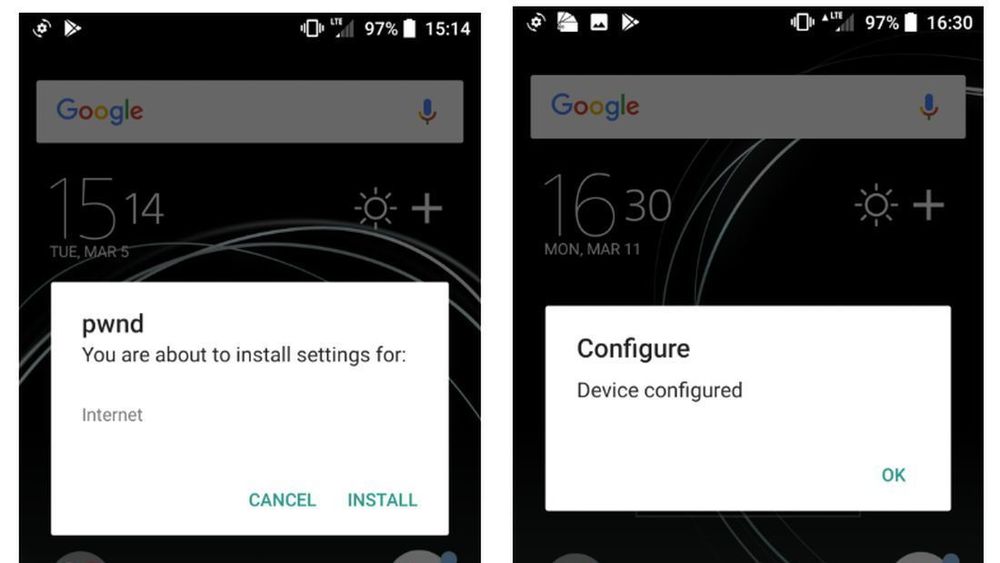

Selskapet har oppdaget en sårbarhet i Android-baserte mobiltelefoner som legger til rette for at hackere kan lure brukere til å endre innstillinger på mobilen – for på den måten å få tilgang til brukernes Internett-trafikk.

OMA CP-meldinger

Sikkerhetshullet ligger i OTA-løsningen (over-the-air) som nettverksoperatører bruker til å sende meldinger med innstillingsendringer for nye mobiler på nettverkene deres.

Løsningen bruker en standard som heter Open Mobile Alliance Client Provisioning (OMA CP), som ifølge Check Point blant annet har den svakheten at autentiseringsmetodene er begrensede.

Dette innebærer at en bruker ikke har mulighet til å verifisere hvorvidt den som sender innstillingene faktisk er nettverksoperatøren, som altså åpner for at uvedkommende også kan sende disse OMA CP-meldingene.

Blant innstillingene som omfattes av OMA CP-standarden er proxy-adressen. Det betyr at en angriper for eksempel kan endre denne adressen til en proxy som er kontrollert av angriperen og sende all Internett-trafikken til brukeren gjennom denne.

Trenger bare GSM-modem

Innstillingene som angripere potensielt kan fikle med omfatter også mail- og MMS-serverne, serverne som synkroniserer kontakter og kalender, samt flere andre.

Check Point peker på at alt som trengs for å sende OMA CP-meldingene er en GSM-modem, som kan fåes som en billig dongle eller i form av en mobil i modem-modus, samt et enkelt skript eller lett tilgjengelig programvare.

På Samsungs telefoner er det nok å bare sende en uautentisert OMA CP-melding, men på telefoner fra blant andre Huawei, LG og Sony er det nødvendig med IMSI-nummeret (International Mobile Subscriber Identity).

Flere har sluppet fikser

IMSI-nummeret er i utgangspunktet semi-konfidensielt, men kan skaffes ved hjelp av applikasjoner som krever den såkalte «read phone state»-tillatelsen. Ifølge Check Point krever rundt en tredjedel av Android-apper allerede denne tillatelsen, så en ondsinnet app med dette kravet vil dermed ikke vekke mistanke.

Check Point testet og verifiserte sårbarheten på mobilmodellene Huawei P10, LG G6, Sony Xperia XZ Premium og flere Samsung Galaxy-modeller, deriblant S9. Samsung og LG skal allerede har sluppet fikser, mens Huawei planlegger fikser i kommende Mate- og P-modeller. Sony har på sin side ennå ikke anerkjent sårbarheten, ifølge sikkerhetsselskapet.

Mer informasjon finner du hos Check Point Research.

Les også: Denne appen har over 100 millioner nedlastinger på Google Play – spredte skadevare »