Det israelske IT-sikkerhetsselskapet Check Point har lansert en ny sikkerhetsarkitektur kalt Software Defined Protection (SDP). Arkitekturen er i prinsippet leverandøruavhengig.

I en hvitbok om SDP (pdf, 75 sider) presenteres prinsippene for arkitekturen. Underveis forklares det hvordan arkitekturen kunne spart Iran for skadene påført av det amerikansk-israelske kybervåpenet Stuxnet høsten 2010, og hvordan den kunne hindret sabotasjen mot RSAs SecurID våren 2011.

Stuxnet førte til skader på opptil 1000 sentrifuger i Irans urananrikningsprogram, hvilket gjorde at Irans atomprogram ble satt anslagsvis to år tilbake. Sabotasjen mot SecurID tvang RSA til å erstatte 40 millioner kodebrikker og skadet selskapets omdømme.

De siste tretti sidene i hvitboken forklarer hvordan SDP kan tillempes ved hjelp av produkter og tjenester levert av Check Point.

Arkitektur i tre lag

Check Point beskriver SDP som både arkitektur og metodologi. Andre ord som går igjen i hvitboken, er «pragmatisk», «modulær» og «smidig». SDP er ment å anvendes av spredte bedrifter og organisasjoner. Den virker også ved bruk av tjenester i nettskyen, og når de ansatte tyr til smartmobiler og andre typer mobile enheter. Det er en stor grad av automatikk, samt mulighet for effektive grep i krisesituasjoner.

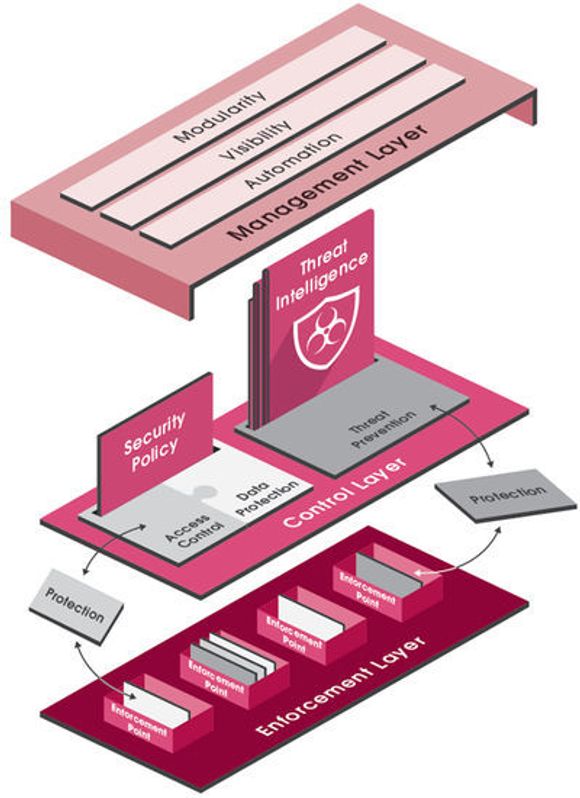

Som med programvaredefinerte nettverk, er grunnideen å skille mellom ulike lag. SDP har tre lag: håndheving («enforcement»), kontroll og styring («management»).

Kjernen i dette er kontrollaget. Der samles og behandles trusselinformasjon fra en rekke kilder. Behandlingen uttrykkes i form av tiltak og regler som sendes til håndhevingslaget.

Håndhevingslaget gjør det kontrollaget gir beskjed om. SDP forutsetter en bestemt segmentering av nettverket, og at håndhevingen skjer på både fysiske og virtuelle punkter.

Styringslaget er der IT-sikkerhetsmannskapet kommer inn, med verktøy for å definere grunnleggende regler, definere segmenter, overvåke hendelser og håndtere kriser.

Det kreves høy ytelse i håndhevingslaget og dynamikk i kontrollaget. Oppfylles disse betingelsene lover SDP et nettverk som er i stand til å verne mot sikkerhetsbrudd også i perioder der trusselbildet endrer seg raskt. Ifølge Check Point støtter arkitekturen både tradisjonell nettverkssikkerhet og tilgangskontroll, og nye fenomener som programvaredefinerte nettverk og utstrakt bruk av mobile klienter.

Håndhevingslaget

På hvilke punkter i nettverket skal sikkerheten håndheves? Filosofien med å bygge mur rundt interne ressurser generelt, holder ikke, ifølge Check Point. I stedet må man identifisere hvilke entiteter – personer, utstyr, tjenester og data – som krever de samme tillatelsene, støtter de samme forretningsprosessene, angår de samme ressursene og kan underlegges det samme sikkerhetsnivået.

Dette må gjennomgås punkt for punkt, ressurs for ressurs. Et segment kan bare omfatte entiteter med de samme tillatelsene, som inngår i de samme forretningsprosessene, som angår de samme ressursene og kan underlegges det samme sikkerhetsnivået. Forskjell på ett av disse trekkene innebærer at entitetene ikke kan tilhøre samme nettverkssegment.

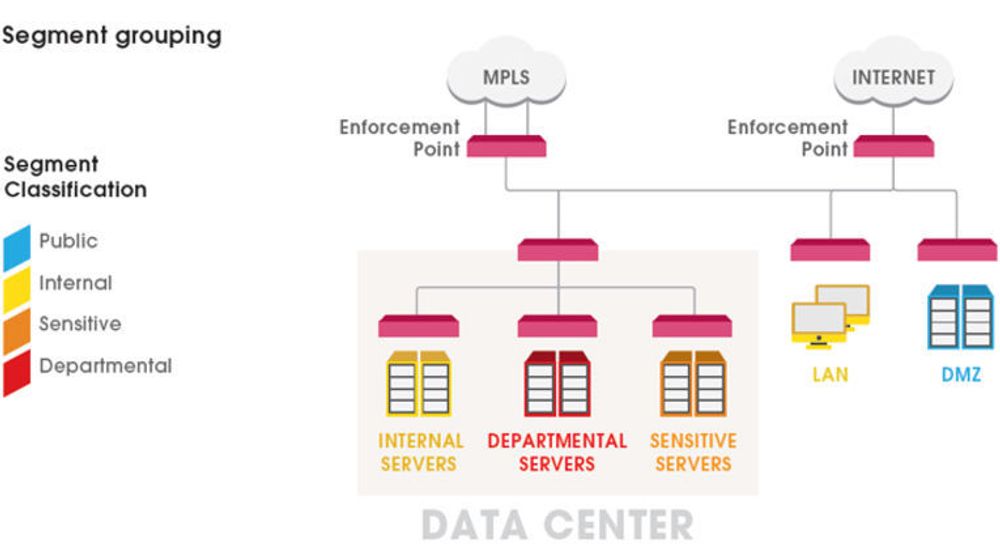

Når segmentene er definert, kan de grupperes og organiseres hierarkisk. Illustrasjonen øverst i denne artikkelen anviser en typisk måte å gruppere segmenter på. Ved hvert håndhevingspunkt kan trafikk sperres. Hver segmentgruppe – LAN, DMZ, de tre ulike servertypene – omfatter egne (under)segmenter.

På et samlepunkt øverst i hierarkiet plasseres en sikkerhetsport («security gateway») som konsoliderer segmentenes håndhevingspunkter.

Til slutt etableres pålitelige kanaler for å verne om samspill og dataflyt mellom nettverkssegmentene.

Segmentering mot Stuxnet

Stuxnet-smitten dukket opp i Irans urananrikningsanlegg ved at en smittet minnepinne ble koplet til en intern Windows-arbeidsstasjon. Derfra spredte den seg selv gjennom et internt nettverk, og nådde punkter med forbindelse til Internett. Da etablerte ormen kontakt med eksterne kontrollservere. Ormen utvekslet kode og informasjon med disse serverne: Det gjorde det mulig å infiltrere anleggets Scada-systemer. Sentrifugene fikk feilaktige instrukser fra Scada, samtidig som Scada-operatørene fikk tilbakemeldinger om at alt var i orden.

Check Point mener at en hensiktsmessig anvendelse av SDP på flere vis: SKP ville hindret smitte fra å overføres fra minnepinnen til arbeidsstasjonen. Et håndhevingspunkt på lokalnettet ville hindret etablering av kontakt med ormens kontrollservere. Riktig segmentering ville hindret operatør-pc-ene – de med tilgang til sentrifugenes kontrollsystemer – fra å være tilgjengelig over nettet.

Snokvern ved LAN- og WAN-segmentene kunne avdekket smitte og hindret spredning. Snokvernet ville analysert ormen og laget en skreddersydd signatur som kunne vært brukt til å rense systemet.

Kontrollaget

Kontrollagets oppgave er å uttrykke – i programvare – hva som skal defineres og hvordan, og fordele disse instruksene til fysiske eller virtuelle enheter, applikasjoner og tjenester, mobile enheter, og ressurser i nettskyen.

Laget skal avverge og motvirke trusler, verne om data, og sørge for tilgangskontroll i samsvar med anvisninger fra styringslaget.

At alt kontrollaget gjør, skjer i programvare, er nødvendig for at sikkerheten skal kunne reagere raskt og for at det ikke skal være påkrevet med endringer i maskinvare hver gang en ny trussel dukker opp eller det innføres ny teknologi i systemet. Det er også påkrevet, ifølge Check Point, at kontrollaget automatisk oppdaterer sine tiltak og regler på grunnlag av informasjon fra en mengde kilder, alt fra sikkerhetsfikser for applikasjoner til stordata om trusselbildet.

SDPs kontrollag er tilpasset teknologi for automatisk analyse av potensielle trusler og for risikoanalyse. Det fordrer at bedriften legger et grunnlag der hvert nettverkssegment utsettes for risikoanalyse.

RSA kunne greid seg bedre med SDP

Angrepet mot RSA startet med målrettet phishing for å lure ansatte til å åpne et råttent e-postvedlegg. Én lot seg lure. Vedlegget inneholdt et angrep gjennom en hittil ukjent sårbarhet i Adobe Flash, som lot angripere etablere et fotfeste i RSAs interne nett. Der rotet de rundt til de fikk samlet tilstrekkelig med bruker-ID-er til å oppnå privilegert tilgang. De fant fram til følsomme data rundt SecurID, og fikk hentet ut denne informasjonen.

Ifølge Check Point så RSA at de var under angrep, men de var ute av stand til å gripe inn. Korrekt implementert sikkerhet kunne avverget dataranet.

- Det infiserte vedlegget kunne vært testet i en sandkasse.

- Mens selve angrepet skjedde gjennom en ukjent sårbarhet, ble det brukt kjent ondsinnet kode for å fullføre angrepet. Denne koden burde vært blokkert.

- Den infiserte pc-en skulle ikke hatt tilgang til serverne med den følsomme informasjonen.

- Utgående tilgangskontroll hadde sperret for overføring av de følsomme dataene.

- De følsomme dataene burde vært lagret kryptert.

Styringslaget

Poenget med styringslaget i SDP er å integrere IT-sikkerhet med bedriftens forretningsprosesser. Tilgangskontroller i datanettverk utføres tradisjonelt overfor nettverksadresser og tjenester. Virtualiserte miljøer og tjenesteorientert arkitektur der nettverk rekonfigureres dynamisk gjør denne tilnærmingen vanskelig. Svaret er å løse dette med et modulært, åpent og herdet rammeverk.

Check Point legger to grunnleggende prinsipper til SDP. For det første skal administrator-oppgaver utføres med så lave privilegier som mulig, enten de utføres manuelt eller automatisk. For det andre skal oppgaver fordeles og ansvar delegeres.

Innen IT-avdelingen kan tilgangskontroll og trusselhåndtering fordeles til hver sin gruppe. Fordeling av brukerrettigheter kan delegeres ut av IT-avdelingen, og utføres av vanlige sjefer, gitt hensiktsmessige verktøy. Sluttbrukere skal selv stå ansvarlig for sikkerhetsvalgene de gjør. Ønsker man tilgang til en hittil ubrukt skytjeneste, skal det diskuteres, også fra et sikkerhetssynspunkt. Avgjørelser skal bygges inn i systemet, for å sikre synlighet.