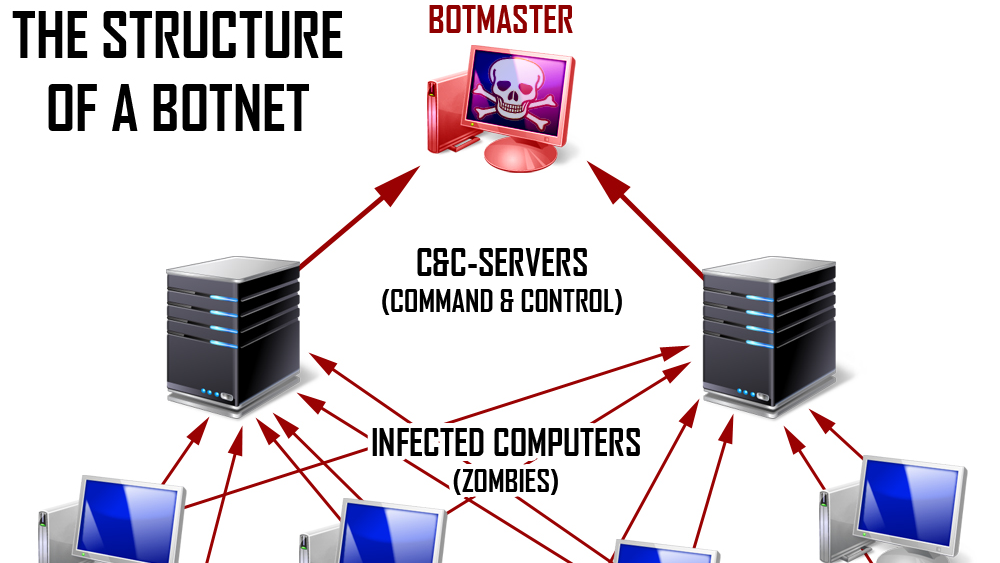

Palo Alto Networks-avdelingen Unit 42 kom i går med en rapport om en ny variant av skadevaren bak Mirai-nettverket, som er mest kjent for å ha gjort stor skade med massive DDoS-angrep i 2016 fra infiserte IoT-enheter.

Mirai-skadevaren ble opprinnelig utviklet av tre unge, amerikanske hackere for å skaffe dem fordeler i spillet Minecraft. Kort tid etter publiserte den ene av hackerne kildekoden til skadevaren, som utnytter den manglende sikkerheten i mange IoT-produkter.

Dette førte til at andre hackergrupper begynte å ta i bruk Mirai-skadevaren og å tilpasse denne til nye mål.

Les mer: Det beryktede Mirai-botnettet ble skapt av tre amerikanske hackere

Dreies mer mot produkter i virksomheter

Den varianten som Unit 42 skal ha oppdaget i januar i år, er spesielt rettet mot nettverksrutere, nettverksbaserte lagringsenheter og videoopptakere (NVR), samt internettilknyttede kameraer.

Men i tillegg til dette går denne Mirai-varianten etter visse enheter som en stort sett bare finnes i virksomheter. Dette inkluderer presentasjonsserveren WePresent WiPG-1000 Wireless Presentation, samt LG Supersign-TV-er som er beregnet for hoteller. Begge deler selges av enkelte forhandlere i Norge.

Kombinert med at varianter av Mirai relativt nylig begynte å utnytte sårbarheter i produkter som Apache Struts og SonicWall Global Management System, mener Unit 42 at Mirai-brukerne er i ferd med å skifte fokus fra å utnytte sårbarheter i konsumentprodukter til å utnytte sårbarheter i produkter som primært brukes av virksomheter.

Fordelen med dette, sett fra angripernes synspunkt, er at mange virksomheter har tilgang til raskere internettforbindelser enn de fleste forbrukere, noe som åpner for kraftigere DDoS-angrep.

Ekspert: – Ikke stol blindt på totrinnsbekreftelse (Digi ekstra)

Infisert nettsted

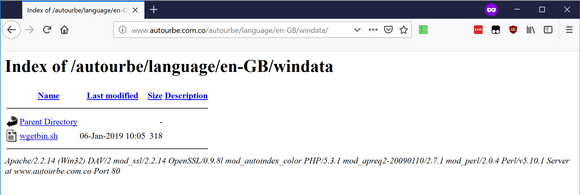

Den nye varianten av Mirai skal ha blitt distribuert fra det kompromitterte nettstedet til en bedrift i Colombia som ifølge Unit 42 tilbyr elektroniske sikkerhets- og alarmtjenester. Én av de aktuelle filene var fortsatt tilgjengelig da rapporten til Unit 42 ble skrevet, men ser ut til å være fjernet nå. En håndfull binærfiler skal ha blitt fjernet på et tidligere tidspunkt.

Denne varianten inkluderer ifølge Unit 42 27 ulike typer angrepskode, hvorav 11 ikke har blitt sett i Mirai-sammenheng tidligere. En liste over sårbarhetene er oppgitt i rapporten fra Unit 42.

Angrepskodene fungerer fordi eierne av enhetene ikke har installert sikkerhetsoppdateringer til enheten, eller fordi leverandørene av enhetene ikke lenger tilbyr slike oppdateringer.

Enheter som ikke lenger kan oppdateres, bør snarest kobles fra ethvert nettverk. Ingen enheter må kobles til internett før standardpassordet har blitt byttet ut med et sterkt passord, for eksempel en uvanlig setning.

Leste du denne? California forbyr standardpassord i elektronikk