Tiltakene som flere av de store prosessorleverandørene har innført som forsvar mot angrep som utnytter de noen av de mye omtalte sårbarhetene knyttet til spekulativ kjøring, fungerer ikke som lovet. Dette har går fram av forskningsarbeid gjort av nederlandske VUSec.

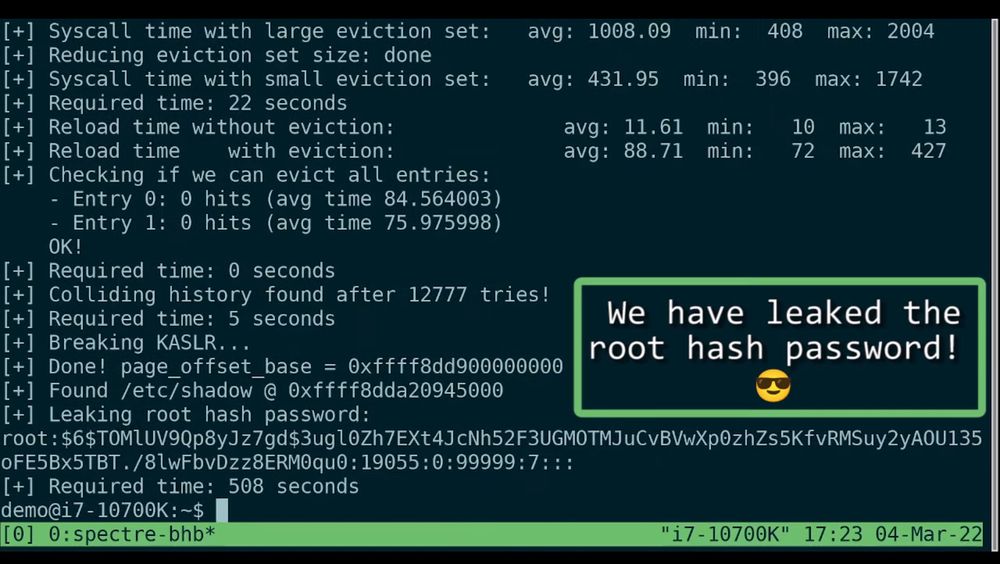

Tiltakene som ble innført skal blant annet ha isolert ulike privilegiumdomener innen den spekulative funksjonaliteten, men dette har vist seg å være ufullstendig. Dermed har forskerne hos VUSec funnet en variant av den alvorlige Spectre-v2-sårbarheten (også omtalt som Branch Target Injection). Spectre-v2 gjør det mulig for en ikke-privilegert angriper å narre operativsystem-kjernen til å hoppe «spekulativt» til kodeposisjonen til forgreningsmål («branch target») hvor en angriper har injisert ondsinnet kode, selv om dette er gjort i det lite privilegerte user-modus.

Enda en ny CPU-sårbarhet – men du trenger kanskje ikke bekymre deg

Forgiftning av historikken

Forutsigelsene som prosessoren gjør under den spekulative kjøringen, er basert på tidligere atferd, som er lagret i en global historikk.

Tiltakene som er gjort i maskinvaren for å forhindre utnyttelse av Spectre v2, (Intel eIBRS eller Arm CSV2), kan omgås ved å utnytte at den globale historikken kan forgiftes fra user-modus på en slik måte at kjernen tvinges til å feile på forutsigelsen av de forgreningsmål som kan lekke data. Dette kalles for Branch History Injection.

Forgiftningen er mulig i mange prosessorer fordi historikken ikke er isolert mellom user- og kernel-modus.

Ifølge Bleeping Computer, som har omtalt saken, har både AMD, Arm og Intel kommet med egne omtaler av sårbarheten og lister over berørte produkter.

Aldri før er det målt et større angrep