IT-sikkerhetsselskapet Kaspersky Lab har vært på sårbarhetsjakt i flere populære implementeringer av «remote desktop»-systemet VNC (Virtual Network Computing), som fungerer på tvers av en rekke operativsystemer.

En kan nok trygt si at sikkerhetsforskerne i selskapet har lykkes med oppgaven. Til sammen 37 sårbarheter har de funnet i den åpen kildekode-baserte programvaren som ble undersøkt.

Tre av de fire implementeringene av VNC som ble undersøkt er separate produkter – TightVNC, TurboVNC og UltraVNC. Den fjerde og siste heter LibVNC. Dette er et bibliotek som brukes av flere ulike produkter, inkludert flere mobilapper.

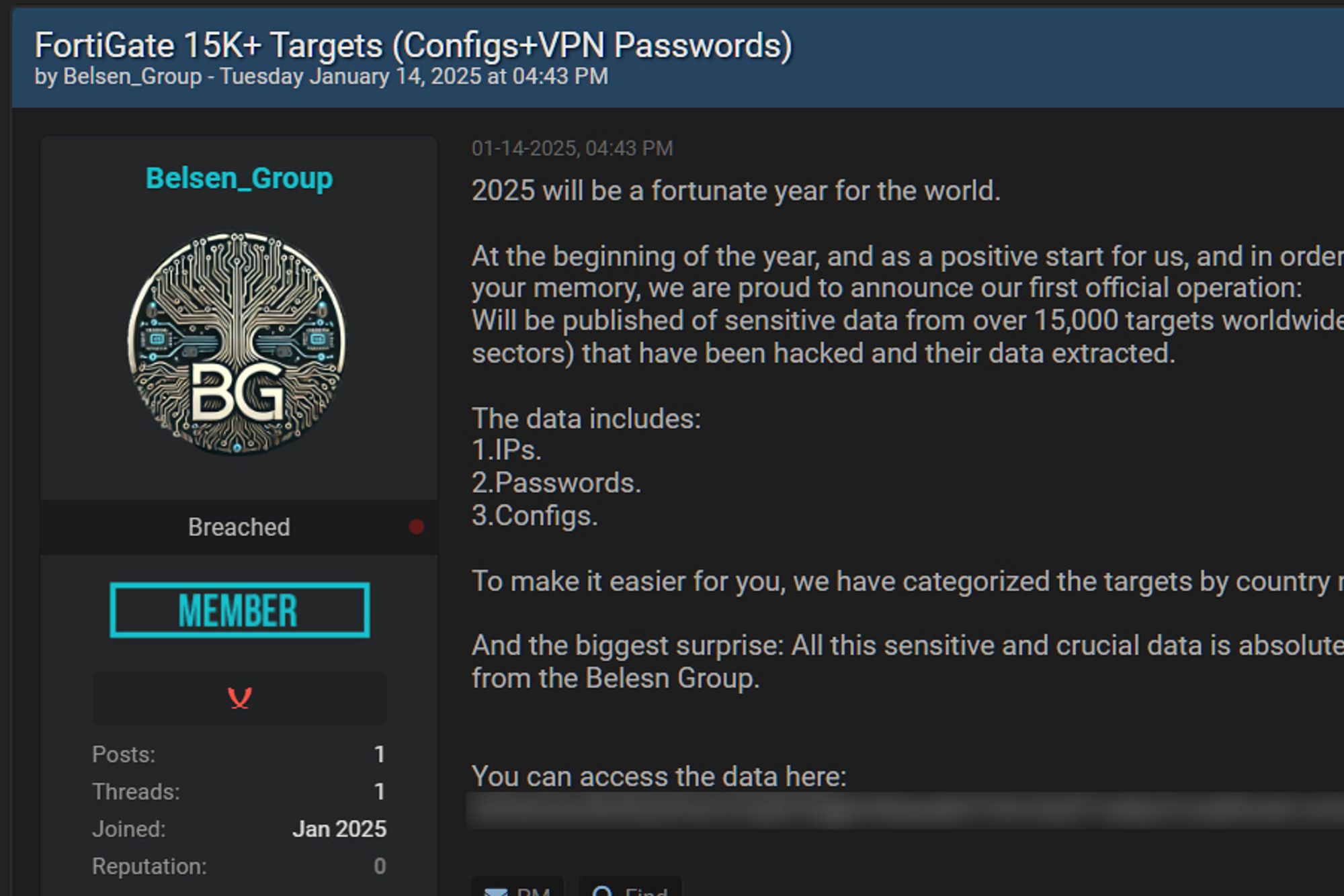

Sjokklekkasje av 15.000 brannmurer: – Krise!

Kaspersky Lab ønsket også å analysere VNC-produktet RealVNC, men lot det være fordi lisensbetingelsene ikke tillater omvendt konstruksjon («reverse engineering»).

Ujevnt fordelt

Hele 22 av de 37 sårbarhetene ble funnet i UltraVNC, som er en variant spesifikt bygget for å brukes i Windows-miljøer. Den skal være spesielt vanlig å bruke industrien som et grafisk brukergrensesnitt mot ulike maskiner.

Ti sårbarbarheter ble funnet i LibVNC, fire i TightVNC, mens det kun ble funnet én sårbarhet i TurboVNC.

Et flertall av sårbarhetene ble funnet i klientprogramvaren. Ifølge Kaspersky er VNC-serverne gjerne enklere programvare enn det klientene er, og det fører også til at disse har færre feil. Til gjengjeld vil sårbarheter i serverprogramvaren ofte være mer effektive å utnytte.

Ikke-kryptert

VNC er basert på RFB-protokollen (Remote Frame Buffer). Denne er i utgangspunktet ikke kryptert, noe som gjør at VNC aldri bør brukes direkte over internett eller i andre ikke godt kontrollerte omgivelser. I stedet bør det brukes tunnelering ved hjelp av for eksempel SSH eller VPN.

Delte falsk nyhet om Støre – kan bli del av EU-gransking

Til tross for dette er mer enn 590.000 RFB-baserte servere tilgjengelige via internett, ifølge søketjenesten Shodan. De fleste tilbyr VNC-tjenester.

Enkle å finne

Samtlige sårbarheter som ble funnet av Kaspersky Lab, er knyttet til feil minnebruk. Ingen av dem skal alene kunne utnyttes til annet enn å forårsake tjenestenekt eller funksjonsfeil.

Pavel Cheremushkin, sikkerhetsforskeren som har skrevet rapporten, mener det er svært sannsynlig at sårbarhetene også kan ha blitt oppdaget av andre.

– […] jeg vil nevne at mens jeg gjorde denne forskningen, kunne jeg ikke la være å tenke at sårbarhetene jeg fant var lite sofistikerte til at de tidligere har blitt oversett av alle.

Ikke rettet

De fleste av sårbarhetene har allerede blitt fjernet fra den respektive programvaren, men det er noen unntak. TightVNC 1.x-serien oppdateres ikke lenger, så alle som benytter denne må enten oppgradere til 2.x-serien eller velge et annet produkt. TightVNC er ikke utgitt som åpen kildekode, i motsetning til 1.x-serien.

Dessuten skal ikke de nevnte sårbarhetene ha blitt fjernet fra TightVNC 2.x heller, selv om utviklerne ble varslet om dem allerede i januar i år.

63 prosent av bedriftene som hackes, skylder på tilfeldigheter eller uflaks