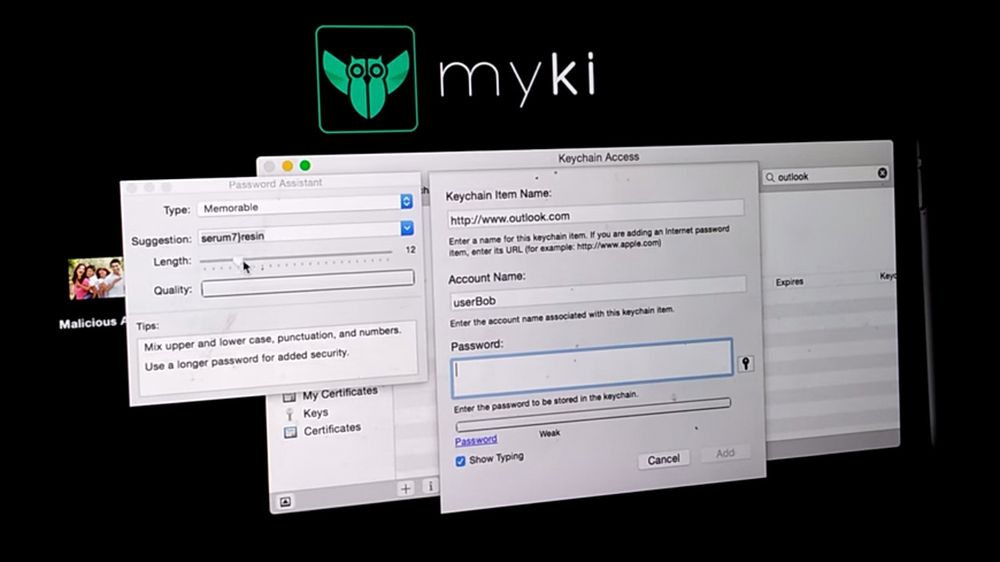

To ansatte ved det libanesiske IT-selskapet MyKi har oppdaget en metode som de hevder at gjør det enkelt for angripere å stjele passord fra Keychain, systemet for passordhåndtering i OS X.

Oppdatert: Det har kommet innsigelser fra ulike hold om at påstandene til MyKi ikke er korrekte og at videoen nedenfor har blitt modifisert. Inntil videre bør derfor rapporten tas med en klype salt.

Terminalkommandoer

Ifølge nettstedet CSO Online har de to, Antoine Vincent Jebara og Raja Rahbani, funnet ut at de ved hjelp av spesielt utformede terminalkommandoer kan få Keychain til å avsløre passord på en slik måte at de færreste OS X-brukere vil oppdage tyveriet.

Det de nevnte kommandoene gjør, er å opprette en situasjon hvor Keychain ikke lenger krever at en systempassord oppgis, men i stedet nøyer seg med at det klikkes på en godkjennelsesknapp.

Fordi denne knappen vises på et fast sted, kan et museklikk på denne simuleres ved hjelp skadevare. Det hele skjer på så kort tid at de kun svært oppmerksomme brukere vil registrere at knappen dukker opp og blir borte igjen.

Visste du dette? – Har du en pc, er du et mål

Sendes avgårde

I konseptbeviset som de to sikkerhetsforskerne har lagd, blir et passord fanget opp og sendt som en SMS til en mobiltelefon. Men så lenge maskinen er tilknyttet internett, vil nesten ethvert leveransesystem kunne brukes.

CSO Online presenterer ikke detaljer om hvordan konseptbeviset er lagd eller fungerer, men skriver at koden som utløser angrepet kan pakkes rundt tilsynelatende uskyldig innhold, som for eksempel et bilde eller en video.

I videoen over er det et bilde som blir brukt. Bildet blir vist, men først etter at man ser at knappen vises et øyeblikk før den forsvinner igjen. Deretter går det noen sekunder før det ønskede passordet mottas av en gitt mobil.

Les også: – Elendig sikkerhet i de fleste mobilapper

Taus Apple

Jebara og Rahbani forteller til CSO Online at de skal ha varslet Apple om denne sårbarheten, men ikke fått noe svar. De mener samtidig at sårbarheten har et så katastrofalt potensial at det er riktig å varsle alle OS X-brukerne om den.

Ifølge Jebara vil brukerne ikke kunne åpne en tredjepartsfil på en Mac uten risiko for å miste alt de har av sensitiv informasjon, inntil Apple kommer med en sikkerhetsfiks.

Friprog-guru: – Windows og OS X er skadevare

Svært alvorlig

– Sårbarheten er ekstremt kritisk. Den åpner for at alle kan fjern-stjele passordene dine ved at du rett og slett laster ned en fil som ikke ser ondsinnet ut, og som ikke kan detekteres av skadevaredetektorer, siden den ikke opptrer på den måten skadevare vanligvis gjør, sier Jebara.

Spredning av et slikt angrepsverktøy kan gjøres på svært mange måter, for eksempel som et vedlegg til en e-postmelding eller via en lenke spredt i sosiale medier.

Det gjelder bare å gjøre det hele fristende nok, og det greier angripere å gjøre gang på gang.

Bakgrunn: – Trivielt å forbigå OS X

iOS?

For brukere som har valgt å bruke iCloud Keychain og som også har iOS-enheter, vil også passord som er lagret på disse enhetene kunne hentes ut ved hjelp av angrepskoden. Men det er kun i OS X angrepet kan utføres.

MyKi utvikler selv løsninger for identitetshåndtering og skal ha oppdaget sårbarheten i forbindelse med tilpasning egne løsninger til Keychain.

Leste du denne? Stjal over 200.000 Apple-kontoer