Med allment tilgjengelig utstyr til rundt 1 900 kroner klarer sikkerhetsforskere fra Nederland å lure til seg AES256-krypteringsnøkler fra trådløse nettverk. Krypteringen skal være «umulig» å knekke.

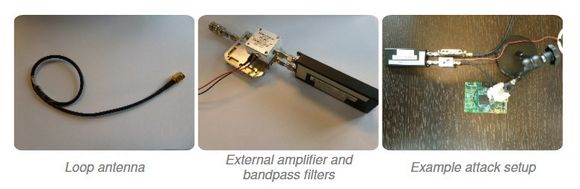

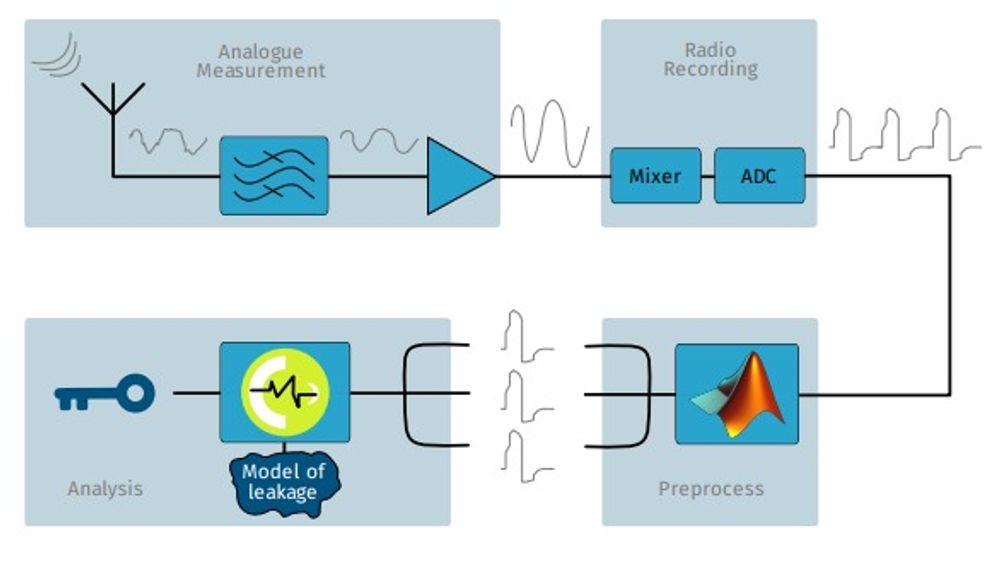

Oppsettet som består av antenne, signalforsterker og en radiomottaker klarer å sniffe til seg krypteringsnøkkelen ved hjelp av et «Van Eck-avlyttings»-angrep.

Angrepsriggen trenger bare fem minutter til å fange opp krypteringsnøkkelen hvis den befinner seg rundt en meter fra målet. Denne tiden reduseres betraktelig jo nærmere målet riggen kommer.

Tar 50 sekunder

Om avstanden reduseres til 30 centimeter trenger angrepsriggen – som fint får plass i jakkelommen – bare rundt 50 sekunder på å sniffe til seg krypteringsnøkkelen.

Et «Van Eck phreaking»-angrep fungerer på den måten at det fanger opp de ulike spenningsnivåene som avgis fra den elektromagnetiske strålingen når et trådløst nettverkskort sender og mottar pakker.

– Dette er nyttig fordi strømforbruket sier noe dataene nettverkskortet behandler. Det er disse dataene angrepet utnytter for å fange opp AES256-krypteringsnøkkelen, sier sikkerhetsforskerne i Fox-IT and Riscure til Bleepingcomputer.

Advanced Encryption Standard (AES) er en algoritme for å kryptere informasjon som kom i 1998.

Algoritmen ble utviklet av de to belgiske kryptografene Joan Daemen og Vincent Rijmen. AES-kryptering brukes over hele verden for å sikre data av sensitiv karakter, men benyttes også som et sikkerhetsledd i trådløse nettverk.

Bare testet i lab

AES-angrepet er bare testet i et laboratoriemiljø hvor utstyret er beskyttet mot annen elektromagnetisk stråling

Men ifølge sikkerhetsforskerne kan angrepsriggen i teorien benyttes mot alle trådløse nettverk som benytter AES256-kryptering, også utenfor et lukket testmiljø.

Nederlenderne mener de for eksempel kunne angrepet et eventuelt trådløst nettverk hos et datasenter om de hadde kommet seg inn på området.

Flere vellykkede forsøk

Wim van Eck publiserte en rapport om hvordan han kunne avlytte CRT-skjermer allerede i 1985 via elektromagnetisk stråling.

Siden da har flere sikkerhetsfolk benyttet seg av metoden hans.

Israelske sikkerhetforskere har blant annet gjennomført lignende angrep der de klarte å få tak i krypteringsnøkkelen til en PC som stod i et annet rom.

Sikkerhetseksperter har også klart å lure til seg AES-krypteringsnøkkelen via elektromagnetisk stråling fra både Android- og Ios-enheter tidligere.