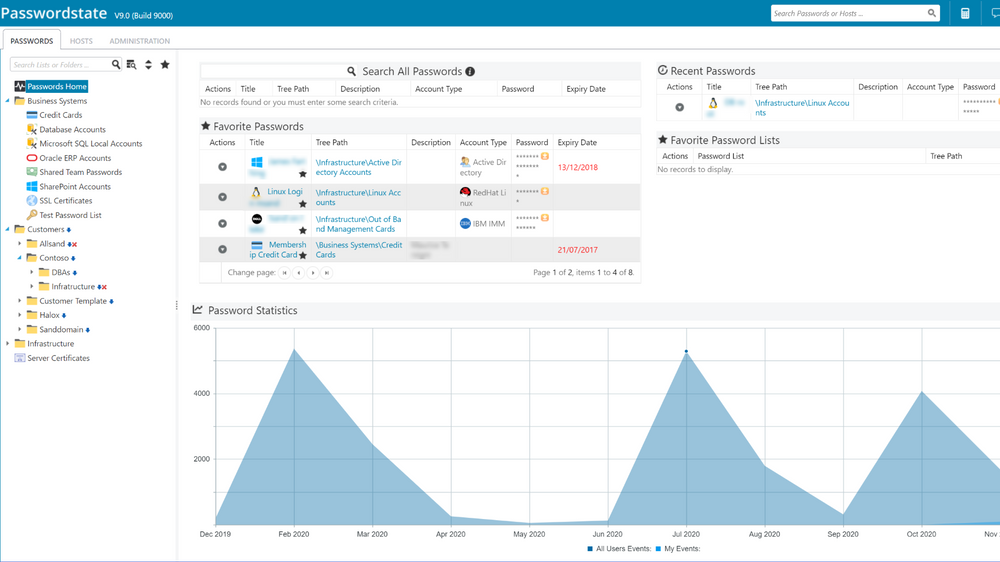

Passordtjenester er ment å bedre sikkerheten, men slike tjenester er ofte selv et mål for ondsinnede aktører. Nå rapporteres det at en populær passordtjeneste er blitt utnyttet til å spre skadevare til et stort antall ofre.

Det australske selskapet Click Studios, som står bak den bedriftsfokuserte passordhåndteringstjenesten Passwordstate, advarte i helgen kundene sine om at tjenestens oppdateringssystem har blitt brukt til å plante skadevare. Blant andre TechCrunch meldte først om hendelsen.

Kan ha lekket passord

Det dreier seg med andre ord om et forsyningskjedeangrep, hvor den legitime oppdateringen automatisk starter nedlastningen av en ondsinnet fil fra en ekstern kilde.

Skadevaren er ifølge Click Studios i stand til å hente ut store mengder informasjon fra ofrenes datamaskiner, deriblant brukernavn, aktive prosesser og tjenester på PC-en, og ikke minst passord. Ifølge sikkerhetsselskapet kan passord fra berørte parter være kompromitterte.

Kompromitteringen av oppdateringssystemet skal ha vært av begrenset varighet, og det skal kun være oppdateringer som fant sted i perioden fra 20.–22. april som er omfattet.

Likevel er det potensielt et stort antall kunder som er rammet av angrepet. Passwordstate benyttes ifølge leverandøren selv av over 29 000 kunder og 370 000 IT- og sikkerhetsprofesjonelle i mange ulike sektorer over hele verden, hvorav mange tilhører Fortune 500-selskaper.

Det finnes imidlertid en enkel måte å sjekke om man er infisert på. Ifølge Click Studios foregår infiseringen ved å laste ned en modifisert fil med filnavnet moserware.secretsplitter.dll, dersom denne filen har en størrelse på 65 kilobyte er man trolig rammet.

– Bytt passord

Ofre rådes til å kontakte selskapets kundestøtte, og ikke minst til å endre samtlige passord som håndteres av tjenesten så snart som mulig.

Leverandøren har ikke oversikt over akkurat hvor mange som er rammet, men sier at tallet kan stige etter hvert som det foreligger mer informasjon, da det ennå er tidlig i etterforskningen.

– På dette tidspunktet er antallet kunder som er rammet tilsynelatende veldig lavt. Men dette kan endre seg etter hvert som kunder gir oss de forespurte opplysningene, skriver Click Studios.

Flere detaljer kan du finne i selve sikkerhetsvarselet fra Click Studios.

Forsyningskjedeangrep er blitt en stadig mer vanlig angrepsteknikk som potensielt kan ha store og langvarige skadevirkninger. Det beste og mest nylige eksemplet er det mye omtalte Solarwinds-angrepet, som det stadig dukker opp nye detaljer om.

Solarwinds gir praktikant skylda for lekkasje av passordet «solarwinds123»