En rekke bedrifter og andre virksomheter i primært europeiske land, men også USA, ble i går rammet av et krypto- og utpressingsangrep fra en skadevare som i alle fall har mye felles med tidligere kjente skadevarer. Flere mener at selve utpressingsvaren er en variant av Petya, som plaget mange våren 2016.

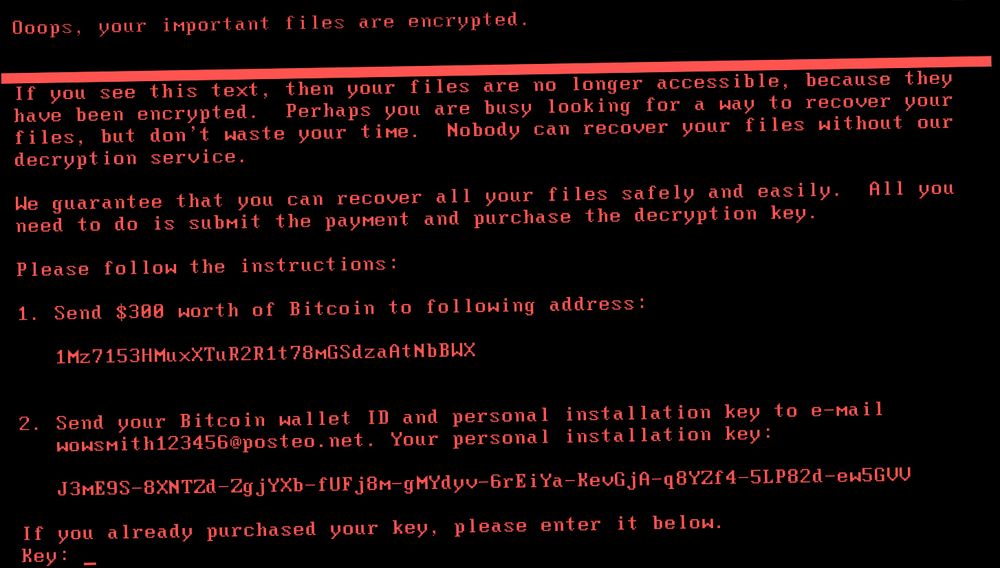

I motsetning til utpressingsvarer flest, krypterer Petya selve filsystemet til lagringsenheten, før offeret blir vist instruksjoner om hvordan man kan få låst opp enheten igjen. Dette innebærer som vanlig at man betaler en sum i bitcoin til en gitt adresse. Summen tilsvarer denne gang 300 dollar.

Deretter må man sende en bekreftelse til en epostadresse og så håpe på at man får nøkkelen i retur.

Les også: Utpressingsvare krypterer filsystemet

Stengt epost

Problemet er at epostadressen ikke lenger fungerer. Leverandøren av tjenesten, tyske Posteo, stengte kontoen allerede før pressen begynte å skrive om angrepet i går. Dette skal være i henhold til anbefalingene fra både sikkerhetsbransjen og tyske myndigheter (Bundesamt für Sicherheit in der Informationstechnik).

Selv om ofrene frarådes å betale, så er det kanskje den billigste utveien for mange. Det forutsetter selvfølgelig at man mottar dekrypteringsnøkkelen, noe som langt fra alltid er tilfellet.

Dessverre er det en del av ofrene som ikke har fått med seg at epostkontoen er stengt. På denne siden kan man se innbetalingene til den aktuelle bitcoinadressen, og den viser at det selv i dag har kommet flere innbetalinger.

Få innbetalinger

Ingenting tyder på at angrepet har vært særlig innbringende, for totalt har det bare blitt innbetalt knapt 3,64 bitcoin, noe som tilsvarer drøyt 77 000 kroner.

I går kveld sa sjefsforsker Raj Samani hos McAfee til TechCrunch at han antok at de fleste av de 20 innbetalingene som hadde kommet til da, nok stammet fra sikkerhetsforskere. I ettertid har det kommet ytterligere 16 innbetalinger.

I det nye angrepet benyttes en modifisert utgave av EternalBlue-angrepsverktøyet som gjorde at WannaCry kunne spre seg så effektivt. Dette utnytter en tidligere sårbarhet i SMBv1-implementering i flere Windows-versjoner og at mange av uklare årsaker har port 445 åpen i brannmuren.

Microsoft har for lengst kommet med en sikkerhetsoppdatering som fjerner denne sårbarheten.

Leste du denne? For NSA var EternalBlue-verktøyet som å fiske med dynamitt

Flere angrepsvektorer

Men også Windows-administrasjonsverktøyet Psexec og Windows-komponenten WMI (Windows Management Instrumentation) utnyttes til å forsøke å installere og kjøre selve skadevaren, en fil som heter perfc.dat, på andre enheter. Cisco-eide Talos har flere detaljer om skadevaren på denne siden.

Kaspersky Lab har registrert enda et par angrepsvektorer, blant annet et eget verktøy som brukes til å hente innloggingsinformasjon fra lsass.exe-prosessen på de infiserte systemene. Disse akkreditivene sendes så videre til nevnte Psexec eller WMI.

Dessuten har det blitt oppdaget angrep mot oppdateringsmekanismen til et ukrainsk programvareprodukt som heter MeDoc. Ukraina er det landet hvor Kaspersky Lab har registrert flest infiserte systemer.

Enkelte sikkerhetsselskaper mener at funksjonaliteten i den nye varianten er så forskjellig fra Petya at de har kalt den for noe annet, for eksempel ExPetr eller Nyetya.

Byggevarekjede

Ifølge Dagbladet skal det norske selskapet Optimera være rammet. Selskapet står bak butikkjedene Montér og Trend, men i går kveld skal bare en håndfull butikker ha vært berørt.

Det danske logistikkselskapet A.P. Møller - Mærsk meldte allerede ganske tidlig i går ettermiddag at flere av selskapets IT-systemer var nede på grunn av et IT-angrep. Senere bekreftet selskapet at det dreide seg om Petya.

Unngå omstart

Gartner har kommet med en del råd til virksomheter om hvordan man beskytte seg mot denne typen angrep. To av de mest spesifikke rådene er sørge for at vanlige brukere er innlogget uten administratorrettigheter, og at systemet er konfigurert på en slik måte at det ikke automatisk starter på nytt etter en krasj.

Det er nemlig slik at Petya krypterer hovedfiltabellen (MFT – Master File Table) til NTFS-filsystemet som de fleste Windows-systemer benytter. Men dette skjer først etter at systemet har blitt startet på nytt.

Dessuten må man selvfølgelig sørge for å installere alle sikkerhetsoppdateringer, inkludert MS17-010 som fjerner SMBv1-sårbarheten.

Man bør også vurdere å deaktivere hele SMBv1-støtten dersom denne ikke er nødvendig.

Det viktigste rådet av alle er likevel å sørge for at man har ferske sikkerhetskopier av alle verdifulle data. Har uhellet først inntruffet, er dette den eneste sikre måten å komme på beina igjen.

Les også: WannaCry-plagen ikke over. Honda måtte stoppe produksjonen ved bilfabrikk