Systemutviklerne Roy Solberg og Hallvard Nygård offentliggjorde i dag detaljer om deres hittil siste oppdagelse i forsøket på å forbedre sikkerheten til norske, internettbaserte og publikumsrettede tjenester i Norge.

Denne gang er det et system som brukes av renovasjonsforetakene til mange kommuner som omtales. Systemet lekket blant annet fødselsnummer over ukrypterte HTTP-forbindelser. Dataene var bare beskyttet med et brukernavn og passord som enkelt kunne avleses i trafikken fra en mobilapp.

Dette opplyser Solberg og Nygård i en pressemelding.

Systemet det er snakk om, heter ISY ProAktiv. Den ble opprinnelig utviklet av selskapet ProAktiv, som ble kjøpt av Norconsult Informasjonssystemer i 2006. Systemet kan også brukes til andre formål enn drift og fakturering av renovasjonsordninger.

75 kommuner

Programvaren brukes hos de interkommunale selskapene Avfall Sør, Remiks, Regiondata, Haugaland Interkommunale Miljøverk, Shmil, Retura Val-Hall AS, Hallingdal renovasjon, Valdres Kommunale renovasjon, BIR AS, Innherred Renovasjon, Hamos Forvaltning IKS, Nordfjord Miljøverk IKS (NoMil), Envina IKS og Movar, samt kommunene Stavanger og Sandnes.

Disse dekker til sammen 75 kommuner.

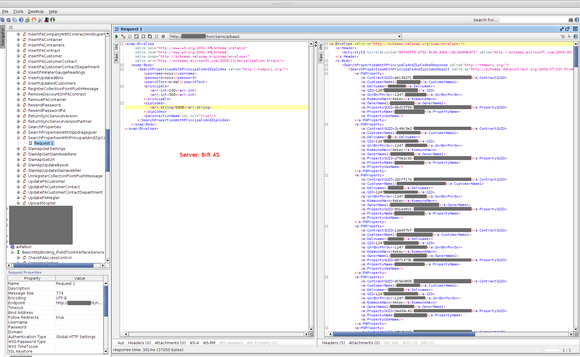

Det var Solberg som først oppdaget sårbarheten, da han undersøkte appen til renovasjonsselskapet BIR i Bergen. Han så at dataene som appen hentet fra serveren, var mer omfattende enn det som ble vist i appen.

Standardpassord

Sammen med Nygård gikk Solberg i gang med å undersøke omfanget av sårbarheten. De fant etter hvert ut at også 13 andre aktører lekket kundedataene, blant annet ved at de brukte standard brukernavn og passord.

Hos elleve andre brukere av det samme systemet, fungerte ikke standardpassordet, og hos ytterligere elleve fikk ikke Solberg og Nygård noe svar på HTTP-port 80.

Dette omfattet navn, adresse, fødselsnummer, telefonnummer og e-post til kontaktpersoner til samtlige husstander og hytter i de aktuelle kommunene, i tillegg til fakturaer, bestillinger og annet.

Nygård opplyser til digi.no er at det er ukjent for ham og Solberg hvor lenge dette sikkerhetshullet har vært tilgjengelig.

Varslet i april

Solberg og Nygård varslet både Datatilsynet og leverandøren Norconsult Informasjonssystemer den 15. april i år. Selskapet oppgir i en avviksmelding som ble sent til Datatilsynet den 20. april, at sårbarhetene ble fjernet fra systemet den 16. april.

Dette er i første omgang gjort ved å begrense hvilke IP-adresser som får tilgang til servertjenesten som viser personinformasjon. For løsninger som ikke skal vise personinformasjon, slik som mobilapper, var planen i april å lage en separat tjeneste som ikke inkluderer personinformasjon.

Selskapet opplyste også at det skulle foreta intern revisjon av tiltakene og rutiner for utvikling og testing, samt kurse ansatte i sikker utvikling og innebygget personvern.

I et brev til Norconsult Informasjonssystemer, datert den 11. juni i år, skriver Datatilsynet at det er fornøyd med redegjørelsen som er gitt og tiltakene som er gjort. Tilsynet har dermed avsluttet saken.

Noen var tregere enn andre

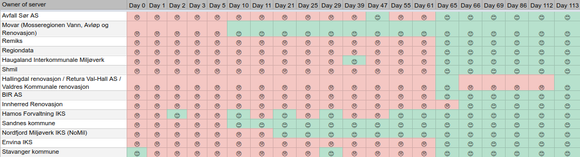

Men selv om Norconsult Informasjonssystemer raskt rettet i programvaren, så måtte den oppdaterte utgaven tas i bruk av renovasjonsforetakene. Dette tok betydelig lenger tid. Ifølge en oversikt Solberg og Nygård har laget, var det Movar (Mosseregionen Vann, Avløp og Renovasjon) og Sandnes kommune som først fikk på plass en varig sikkerhetsfiks. Dette skjedde mellom den 20. og 25. april.

Hos enkelte av foretakene ser det ut til at sårbarhetene har kommet og gått i perioden. Først den 19. juni ble det registrert at sårbarhetene hadde forsvunnet helt hos de aller fleste av foretakene. Det skulle likevel gå nesten to ytterligere måneder før sikkerhetshullene ble registret lukket hos alle.

I avviksmeldingen fra Norconsult Informasjonssystemer bekreftes det at det har vært mulig å finne passordet til tjenesten ved å undersøke tilknyttede mobilapper. Selskapet skriver videre at dette krever inngående innsikt, samtidig som at det opplyser at det ikke vet hvordan Solberg og Nygård har fått til dette.

Norconsult Informasjonssystemer opplyser i avviksmeldingen også at det etter en gjennomgang av logger, ikke er noe tegn til at data har blitt hentet ut av parter som ikke skulle ha tilgang til dette.

Solberg og Nygård har bare gjennomført svært forsiktige stikkprøver.

Beklagelig

– Selv om dette var data som lå vanskelig tilgjengelig, er det beklagelig at det var hull i løsningen. Systemene ble raskt gjennomgått og det er ikke funnet unormal aktivitet annet enn på tidspunktene Nygård og Solberg har hatt aktivitet, sier leder for marked og kommunikasjon i Norconsult, Hege Njå Bjørkmann, i en uttalelse til BT, som omtalte saken allerede i forrige uke (bak betalingsmur).

Bekymret

Nygård mener at denne oppdagelsen gir grunn til å være bekymret over IT-sikkerheten hos kommunene.

– Jeg er svært bekymret for kommunal IT-sikkerhet. Vi har nå sett på noen kommuner, og det vi finner er hårreisende. Aller helst ville jeg bedt de om å slette meg fra registeret, men det er dessverre ikke mulig, sier han i en pressemelding.

– Opplysningene vi fant kan brukes til identitetstyveri, har Datatilsynet tidligere uttalt til media. Jeg ser også for meg at de kan brukes til utpressing. Kommunene og de interkommunale foretakene burde alle gjennomført sikkerhetstester, spesielt nå som den nye personvernforordningen (GDPR) har trådt i kraft. Per nå får de stryk i IT-sikkerhet, avslutter Nygård.

En gjennomgang av sårbarheten skal publiseres i bloggen til Roy Solberg i nær framtid.

Les også:

Gransker app-sikkerhet på fritiden: – Stol aldri på brukeren (Digi ekstra)