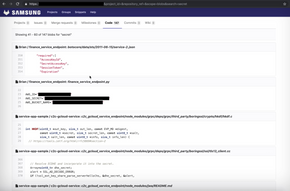

Kildekoden til en lang rekke av Samsungs produkter og tjenester lå fritt tilgjengelig, slik at hvem som helst kunne laste ned og studere innholdet.

Mossab Hussein er sikkerhetsekspert ved Dubai-baserte Spidersilk. Han kom over flere dusin interne prosjekter i selskapets GitLab-basert kodedepot, skriver Techcrunch.

Det er en vanlig måte å forvalte kodeprosjekter på, men Hussein oppdaget at flere av prosjektene røpet svært sensitive data. Det skyldes at prosjektene ved en feiltakelse skal ha vært konfigurert som «public».

I et prosjekt fant han hardkodede opplysninger for adgang til en Amazon Web Services-konto med mer enn hundre S3-baserte lagringsservere.

Flere av Samsung-utviklernes private GitLab-nøkler skal også ha vært eksponert i klartekst. Dermed kunne sikkerhetsforskeren skaffe seg kontroll med opptil 135 kodeprosjekter.

– Jeg hadde den private nøkkelen til en bruker med adgang til alle prosjektene på den GitLab-instansen, sier Hussein til Techcrunch.

Med slik tilgang kunne han antakelig ha foretatt endringer i kildekoden med Samsung-ansattes egne kontoer. Det stopper ikke der.

Kodesertifikater

Blant mye annet skal eksperten også ha funnet Samsungs private sertifikater for kodesignering av både iOS-utgaven og Android-versjonen av SmartThing.

Dette er en svært utbredt mobilapplikasjon, som ifølge teknologinettstedet er lastet ned av mer enn 100 millioner brukere.

Samsung ble informert den 10. april. En måned senere er de fortsatt ikke ferdig med å granske hendelsen.

– En sikkerhetsforsker rapporterte nylig om en sårbarhet i en av våre testplattformer gjennom vårt dusørprogram. Da trakk vi raskt tilbake alle nøkler og sertifikater for den innrapporterte testplattformen. Hittil har vi ikke funnet beviser for ekstern adgang, men det er noe vi fortsatt etterforsker, sier en talsperson for Samsung til Techcrunch.

– Dessverre et utbredt problem

Samsung er ikke alene om å eksponere svært sensitive opplysninger på denne måten, konstaterer et sikkerhetsselskap i en pressemelding.

– Dessverre er det i dag mange store selskaper som utilsiktet lekker både kildekode og andre sensitive data, som røpes via offentlige kodedepoter, sosiale nettverk, Pastebin og mange andre nettsamfunn. Ofte inkluderer koden hardkodede kontoopplysninger, API-nøkler, men også detaljert informasjon om interne systemer som CRM eller ERP, sier Ilia Kolochenko, daglig leder i ImmuniWeb.