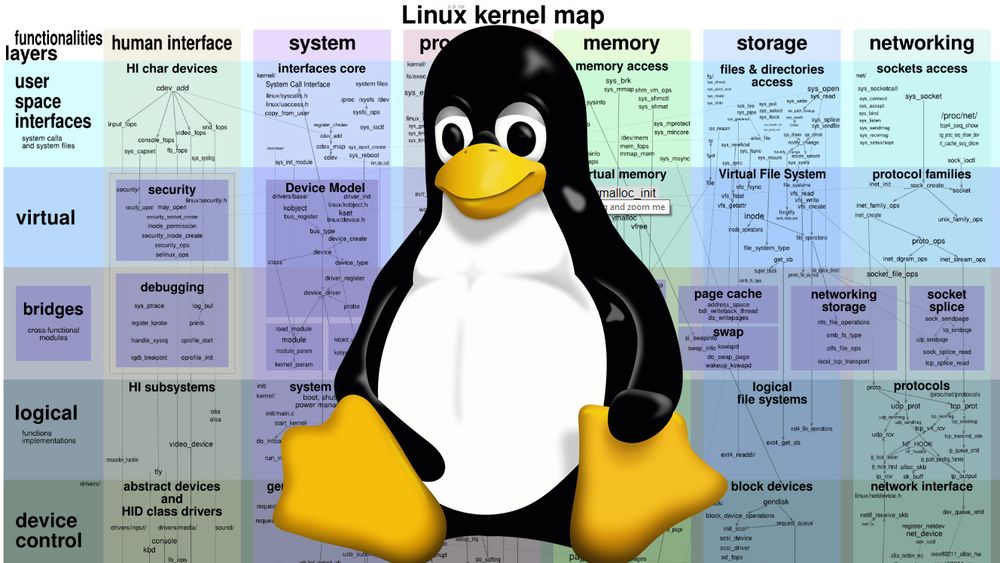

Linus Torvald med flere har rettet en sårbarhet i Linux-kjernen (CVE-2022-0185) som kan utnyttes til å krasje systemet eller til å kjøre vilkårlig kode med root-privilegier. Dette kan blant annet utnyttes av autentiserte brukere i flerbrukersystemer eller av skadevare som i utgangspunktet bare kjøres med privilegiene til en vanlig bruker.

Det skal dreie seg om en heltalls underflyt-sårbarhet i filsystemrelatert funksjonalitet i kjernen, noe som fører til feilkalkulering av en gyldig maksimallengde. Dette gjør det mulig for en angriper å skrive data til ulovlige minneområder.

Ifølge ZDNet ble sårbarheten introdusert i Linux 5.1-rc1 kernel for snart tre år siden.

Sårbarheten ble fjernet fra koden til Linux-kjernen i forrige uke. Sikkerhetsoppdateringer ble kort tid etter gjort tilgjengelige for flere berørte Linux-distribusjoner, inkludert Ubuntu og Red Hat. Ifølge sistnevnte oppnår sårbarheten 7,8 poeng i Common Vulnerability Scoring System Version 3.0 (CVSS v.3.0). Ifølge Ubuntu bør den derfor prioriteres høyt.

Har du Linux-kjerne 5.19.12, må du oppdatere før det er for sent