En gruppe sikkerhetsforskere ved Ruhr-Universität Bochum og New York University Abu Dhabi har publisert en rapport som viser hvordan man gjennom sårbarheter i LTE-teknologien (4G) kan omdirigere brukere til ondsinnede nettsider. Det skriver blant andre Ars Technica.

Siden dette er sårbarheter i selve LTE-standarden, er det ikke uten videre mulig å fjerne dem.

Det er snakk om tre ulike angrepsvektorer, alle på det såkalte datalink-laget (lag 2) i LTE-spesifikasjonen. Datalink-laget ligger på toppen av den fysiske datakanalen, og organiserer hvordan mange samtidige brukere får tilgang til nettverksressursene, retter overføringsfeil, samt beskytter data gjennom kryptering.

I rapporten beskriver sikkerhetsekspertene teknikker som gjør det mulig å identifisere mobiltelefoner som er koblet til en bestemt mobilmast, finne ut hvilke nettsider de har besøkt tidligere fra mobiltelefonen og så omdirigere brukeren til ondsinnede nettsider ved å tukle med DNS-oppslag.

Forskerne understreker i rapporten at angrepene er eksperimentelle og gjort i en lab, og at det krever både spesiell og kostbar maskinvare og et kontrollert miljø for å få det til. For øyeblikket er det vanskelig å gjenskape dette i et virkelig LTE-nettverk, men forskerne sier at det er mulig å gjennomføre angrepene også «in the wild».

«Fingeravtrykk» av nettsider

I rapporten beskrives det hvordan LTE bruker en rekke ulike sikkerhetsmekanismer. Når en telefon kobler seg til nettverket autentiseres telefonen og det opprettes en delt krypteringsnøkkel. Denne nøkkelen brukes til å kryptere det som kalles kontrolltrafikk, samt brukertrafikk (som er selve dataene som skal overføres). Men selv om kontrolltrafikken skal være beskyttet på en slik måte at en angriper ikke skal kunne manipulere trafikken under overføringen, har forskerne klart å finne smutthull.

«Til tross for disse sikkerhetsmekanismene, fant vi passive og aktive angrep som gjør det mulig å observere hvilke nettsider «Bob» aksesserte, og til og med omdirigere ham til en falsk nettside», skriver sikkerhetsekspertene.

I angrepene bruker man det som kalles «website fingerprinting» for å finne mønstre som kan avsløre hvilke nettsider en bruker har besøkt – selv om trafikken er kryptert. Dette er et såkalt passivt angrep, hvor man kun «tjuvlytter» på kommunikasjonen. Datalink-laget i LTE beskytter overføringene ved hjelp av kryptering, men det kan likevel være mulig å avdekke metainformasjon som kan brukes i et senere angrep. Ved å lage et slags fingeravtrykk av populære nettsider kan angriperen senere lytte etter lignende mønstre, og med en viss sannsynlighet vite hvilken nettside brukeren antagelig har besøkt.

Forskerne prøvde å lage fingeravtrykk av de 50 meste populære nettsidene, og klarte i sine lab-forsøk å finne riktig nettsted i 89 prosent av tilfellene. I et kommersielt 4G-nett vil angrepet være mer komplisert, på grunn av bakgrunnsstøy og mange faktorer man ikke har kontroll over.

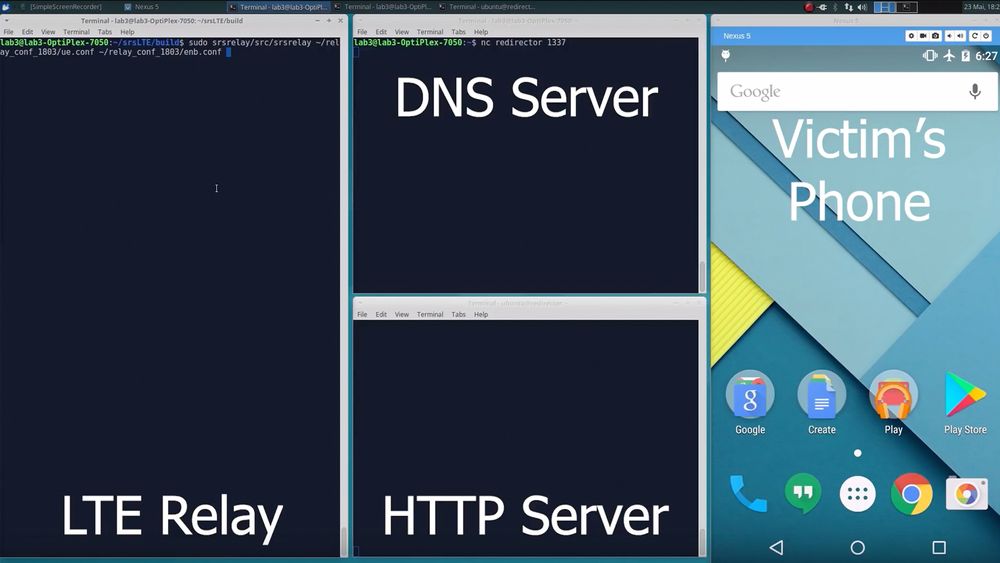

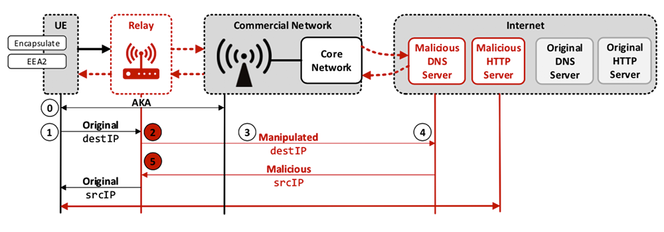

Dette er altså et passivt angrep hvor man kun samler informasjon, men ekspertene har også vist en metode for DNS-«spoofing», kalt aLTEr – altså et aktivt angrep. Her brukes spesiell maskinvare som kan simulere både et legitimt nettverk og en mobiltelefon. Brukeren som blir utsatt for angrepet vil koble seg til denne enheten i stedet for til den legitime basestasjonen. Overfor det virkelige mobilnettet vil enheten opptre som om det var brukerens mobiltelefon.

En falsk DNS-server vil gi brukerens mobiltelefon en feil IP-adresse, som vil sende brukeren til en ondsinnet nettside.

GSMA er klar over problemet

Organisasjonen GSM Association (GSMA) representerer de fleste av verdens mobiloperatører og mer enn 300 maskin- og programvareselskaper. De skriver i en uttalelse sendt til Ars Technica at selv om brukertrafikk i LTE er kryptert og ikke kan avlyttes, så mangler integritetsbeskyttelse.

«Forskningen har vist at denne mangelen på integritetsbeskyttelse kan utnyttes i bestemte tilfeller ved å bruke sofistikert radioutstyr til å modifisere brukertrafikk. For eksempel, når en bruker forsøker å koble seg til en nettside som ikke krever bruk av HTTPS-sikkerhetsprotokollen, har forskerne vist at det kan være mulig å omdirigere brukere til falske nettsider.»

GSMA skriver videre at selv om denne typen trafikkmanipulasjon er mulig å få til i et lab-miljø, så er det mange tekniske utfordringer for å få det til utenfor laboratoriet. Blant annet har mobiloperatører systemer for å detektere svindelforsøk, samt at mange mobilapplikasjoner og tjenester krever HTTPS, noe som forhindrer modifikasjon av trafikken.

En måte å beskytte seg på for sluttbrukere er å kun besøke nettsider som bruker HSTS (HTTP Strict Transport Security) og DNS Security Extensions (DNSSEC). Du kan lese mer om HSTS i denne artikkelen (Digi Ekstra).

«GSMA tror ikke at de spesifikke teknikkene demonstrert av forskerne har blitt brukt til å angripe brukere tidligere, og det er ikke sannsynlig at det vil bli brukt i nær fremtid», skriver bransjeorganisasjonen. De skriver imidlertid at de nå jobber sammen med bransjen for å undersøke hvordan man kan beskytte seg mot denne typen angrep i LTE. 5G skal allerede ha teknikker på plass som gir denne typen beskyttelse, ifølge organisasjonen. Men sikkerhetsforskerne skriver i sin rapport at funksjonen som kan forhindre aLTEr-lignende angrep i 5G-nett ikke er påkrevd, men en funksjon som må aktiveres.

I videoen under kan du se en demonstrasjon av angrepet. Tekniske detaljer om angrepet finner du her.