Keld Norman, som til daglig jobber som sikkerhetskonsulent hos danske Dubex, har brukt litt av sommerferien på å lage en IMSI-catcher, også kalt IMSI-fanger, som kan snuse opp såkalte IMSI-nummer. Disse er avgjørende for at den riktige mobilen skal få den riktige oppringningen.

Med den lille IMSI-catcheren og tilhørende Python-skripts kan man registrere hvilke SIM-kort, og dermed mobiltelefoner, som er koblet til nærmeste mobilbasestasjon på et gitt tidspunkt. På denne måten kan IMSI-numrene brukes til å avsløre hvem som er hvor og når.

Les også: IMSI-catchere er kommet for å bli

Bevismateriale?

– Dersom for eksempel pølsebodmannen har en IMSI-catcher i sin pølsebod, og det er innbrudd i pølseboden om natten, kan han ut fra signalstyrken se hvilke IMSI-numre som var tett innpå pølseboden denne natten, sier Norman.

I dette tilfellet kan IMSI-catcheren brukes til å finne både vitner til ugjerningen og gjerningsmannen. For dersom en politimyndighet henvender seg til teleselskapet som ivaretar IMSI-nummeret, som peker seg ut med sterkt signal, kan myndigheten få opplyst hvem som eier SIM-kortet som er knyttet til dette IMSI-nummeret. Dette er naturligvis ikke mulig dersom IMSI-nummeret tilhører et anonymt kontantkort.

Dermed er IMSI-nummeret enda en personspesifikk informasjon som ifølge Norman kan legge til i den skyen med data som finnes om hver av oss i serverrack verden over.

Store mengder data

– En liten IMSI-catcher som dette er best der hvor det ikke er så mange mennesker på et lite område. Ellers drukner man i data, sier Norman.

– Men selv i storbyer kan trikset brukes med stort utbytte, dersom man greier å gjøre datamining på alle dataene, fortsetter han.

Det er i seg selv ikke noe nytt ved muligheten til å logge IMSI-nummeret, for man har lenge kunnet snappe opp dette. Ifølge Norman ligger forskjellen i at det har blitt så billig og enkelt å lage IMSI-catcheren.

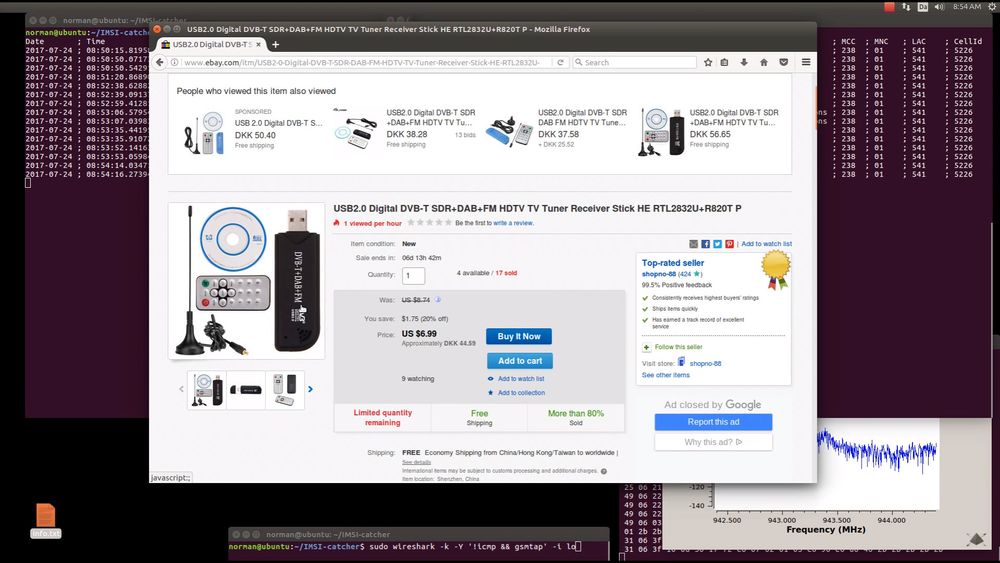

Maskinvaren koster 7 dollar, knapt 60 kroner, på eBay, inkludert levering.

Programvaren er gratis og kan ifølge Norman installeres med på en time med kun en smule tekniske ferdigheter. Han har også lagd en guide på YouTube hvor det trinn for trinn beskrives hvordan man setter konfigurerer programvaren. Videoen vises også nedenfor.

Raspberry Pi

– Det ville dessuten ikke forundre meg om det snart kom en ferdig pakke, basert på for eksempel Raspberry Pi Zero, som slett ikke krever IT-kunnskaper for å få til overvåking av mobiltelefoner i området, sier Norman.

Basert på en Raspberry Pi med et SD-kort ville hele oppsettet bli enda mindre og ville kunne monteres på blant annet busser og taxier. På den måten kunne man kartlegge reisen til ekstremt mange SIM-kort.

Som det fremgår av videoen over, er maskinvaren liten og kan enkelt transporteres og skjules, dersom man vil.

Les også: Fant falsk basestasjon utenfor Høyres hus i Oslo sentrum

Ingen reell avlytting

Samtidig påpeker Keld Norman at der er langt fra hans lille IMSI-catcher, til en reell avlytting av en telefon. Når man tidligere har snakket om avlytting med IMSI-catchere i både Norge og England, har det krevd mer avansert maskin- og programvare.

For vil man bruke IMSI-catcheren til avlytting, må den også kunne videresende signalene den mottar, til nærmeste mobilmast, for på den måten fungere som base for et Man in the Middle-angrep (MITM).

Lykkes det angriperen å gjennomføre MITM-angrepet innen forbindelsen blir avbrutt, kan man avlytte telefonforbindelsen.

Forbindelsen kan blant annet bli avbrutt dersom offeret beveger seg vekk fra IMSI-catcheren eller dersom telefonen skifter kanal, noe den gjør jevnlig nettopp for å unngå avlytting.

Vanskelig å endre systemet

– Det kan godt være at man nå velger å gjøre om på den måten telefoner utleverer IMSI-numrene på, akkurat som man har forhindret nyere telefoner i hele tiden å etterspørre diverse WiFi-er. Dessuten har SS7-protokollen blitt sikret slik at den ikke kan hackes like enkelt som tidligere, sier Norman.

Han forklarer at det er vanskelig å endre på IMSI-systemet med mindre man går over til andre maskinvareløsninger, for eksempel tale over WiFi.

Norman forteller også hvordan man forholdsvis enkelt kunne hacke mobilmaster og på den måten avlytte oppringninger som gikk over disse, inntil SS7-protokollen ble sikret.

– Noen ganger må det bli offentlig kjent at systemer enkelt kan utnyttes, før de endres og sikres, sier Norman.

Han omtaler sitt lille sommerprosjekt med IMSI-catcheren som grunnforskning innen IT-sikkerhet.

– Det kan være vanskelig å si nøyaktig hva dette vil føre til eller konkret kan brukes til i fremtiden. Men det har klart flyttet grensene for hvor billig og enkelt man kan produsere IMSI-catchere, avslutter Norman.

En helt annen prisklasse: – Dette baner vei for helt nye IMSI-catchere. 3G- og 4G/LTE-mobiler kan overvåkes