Totrinnsverifisering (2FA) trekkes stadig frem som et sentralt, forebyggende tiltak mot cybertrusler, men også denne løsningen er i ferd med å bli mindre trygg takket være nye fremstøt fra kriminelle miljøer. Nå meldes det om noen urovekkende funn i den forbindelse.

Sikkerhetsselskapet Recorded Future opplyser at det er oppdaget et høyt antall nye verktøysett (toolkits) på nettet som er designet for å hjelpe cyberkriminelle med å komme rundt totrinnsverifisering.

Ondsinnede proxy-servere

Det var forskere fra sikkerhetsselskapet Palo Alto Networks og Stony Brook University som gjorde funnene og presenterte dem i en omfattende teknisk rapport.

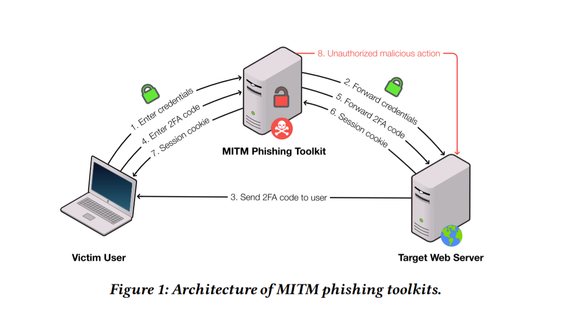

Verktøysettene brukes ifølge forskerne til å etablere såkalte omvendte proxyservere som benyttes av ondsinnede aktører til å avskjære 2FA-koder gjennom «mann-i-midten»-phishingangrep (MITM).

Servene som benytter disse verktøyene fungerer ved å videreformidle forespørsler og svar mellom ofrene og de legitime serverne som ofrene kommuniserer med når de benytter ulike tjenester på nettet.

Innloggingsdataene som brukerne fyller inn hos en tjeneste på nettet snappes opp av den ondsinnede serveren før de sendes videre til tjenestens legitime server. 2FA-koden som deretter sendes til brukeren fanges også opp av den ondsinnede serveren idet brukeren benytter den til innlogging på målserveren.

– Når autentiseringen er fullført lagrer MITM-verktøyet øktinformasjonskapselen (session cookie, journ. anm.) fra målserveren, noe som setter angripere i stand til å sende autentiserte forespørsler i offerets navn, skriver forskerne i rapporten sin.

Fant 1220 ondsinnede nettsider

Etterforskerne studerte til sammen 13 forskjellige MITM-phishingverktøy i arbeidet sitt, og sporet opp 1220 nettsider som benytter seg av disse verktøyene. De ondsinnede nettsidene retter seg ifølge forskerne mot populære tjenester som Google, Yahoo, Twitter og Facebook – som altså betyr at det potensielle antallet ofre er svært høyt.

Den viktigste forskjellen mellom denne nye metoden og vanlige phishing-angrep er den kontinuerlige formidlingen av trafikk mellom brukeren og målserveren, som betyr at brukeren kan fortsette å bruke den legitime tjenesten på normal måte i sanntid via den ondsinnede serveren.

På den måten kan hackerne ta seg tid til å utføre ondsinnede handlinger, uten at det er noen grunn for offeret til å fatte mistanke. Vanligvis utføre phishing-angrep som kjent ved å etablere falske utgaver av legitime tjenester for å lure offeret til å gi fra seg sensitive data, men det er altså ikke nødvendig her.

I tillegg reduseres arbeidsinnsatsen for hackerne gjennom automatisering av tilgangen til 2FA-beskyttede økter på nettet.

På bakgrunn av funnene sine har forskerne konkludert med at verktøy som benyttes til denne type phishing-angrep er i ferd med å vokse kraftig i popularitet. Flere tekniske detaljer om arbeidet finner man i selve rapporten.

Ny rapport: Nesten alle virksomheter venter alvorlige cyberangrep de neste 12 månedene