Mange har varslet en passordfri fremtid, men enn så lenge må vi leve med passordene som innloggingsform. Eksperter fortsetter derfor å minne oss på viktigheten av solide passord, og akkurat hvor risikabelt det er å slurve med kvaliteten har vi nå fått en ny påminnelse om.

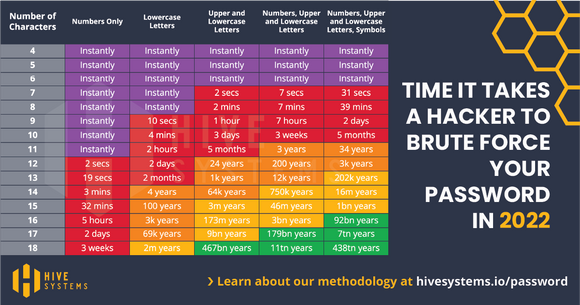

Sikkerhetsselskapet Hive Systems utarbeidet nylig en oversikt som indikerer hvor lang tid det vil ta en hacker å knekke passord via «brute force»-metoden, altså å «gjette» seg frem til det riktige passordet for å bryte seg inn på en brukerkonto.

Mange kan knekkes umiddelbart

Oversikten deler passordene inn i ulike kategorier basert på hvor mange tegn de består av, og hvorvidt de kun består av tall, kun små bokstaver, blanding av store og små bokstaver, blanding av tall og små/store bokstaver, og både tall, små/store bokstaver og symboler.

Ikke overraskende er det lange passord i sistnevnte kategori som er de aller sikreste, og korte passord med bare tall som er de minst sikre. Det interessante med oversikten er likevel den til dels enorme forskjellen i tiden som hackere vil bruke på knekke de ulike variantene.

Ifølge oversikten vil passord opp til en lengde på elleve tegn som kun består av tall kunne knekkes umiddelbart. Et passord på samme lengde som består av både tall, små/store bokstaver og tegn vil imidlertid ta hele 34 år å knekke med «brute force»-teknikken, ifølge forskerne.

Selv passord av den mest kompliserte typen vil kunne knekkes umiddelbart dersom de ikke er lenger enn seks tegn, og om man øker lengden til syv eller åtte tegn øker tiden kun til henholdsvis 31 sekunder og 39 minutter.

Benyttet skjermkort

I den aller sikreste enden av skalaen, passord bestående av 18 tegn med en blanding av tall, små/store bokstaver og symboler, vil det ifølge oversikten ta solide 438 billioner år å knekke passordet – som nok i praksis kan oversettes med «umulig».

Det skal nevnes at tallene ikke nødvendigvis er helt representative for hvor lang tid hackere faktisk ville brukt på å knekke passordene i praksis. Det finnes flere metoder for å beregne dette, og ingen av dem er nok helt presise.

Metodologien til Hive Systems i dette tilfellet gikk i korte trekk ut på å sette opp lister av alle mulige kombinasjoner av tegn på tastaturet, for så å hashe disse ved hjelp av Hashcat-verktøyet og sammenligne dem med hasher fra stjålne passord.

Til dette arbeidet ble det brukt ulike typer skjermkort, og tiden ble beregnet utfra hvor mange hasher per sekund det tok grafikkprosessorene å utføre operasjonene. Dette antallet varierer med ytelsen til skjermkortene, som oppgis i FLOPS (floating point operations per second), og derfor satte sikkerhetsforskerne opp flere ulike tabeller etter hvilket skjermkort som ble brukt.

Flere tekniske detaljer rundt metodologien finner man hos Hive Systems.

Vi bruker akkurat like dårlige passord som før