Sårbarhetene i den offisielle OL-appen My 2022, som canadiske Citizen Lab varslet om i forrige uke, skal være fjernet. Men samtidig hevder sikkerhetsforsker å ha oppdaget mer urovekkende funksjonalitet.

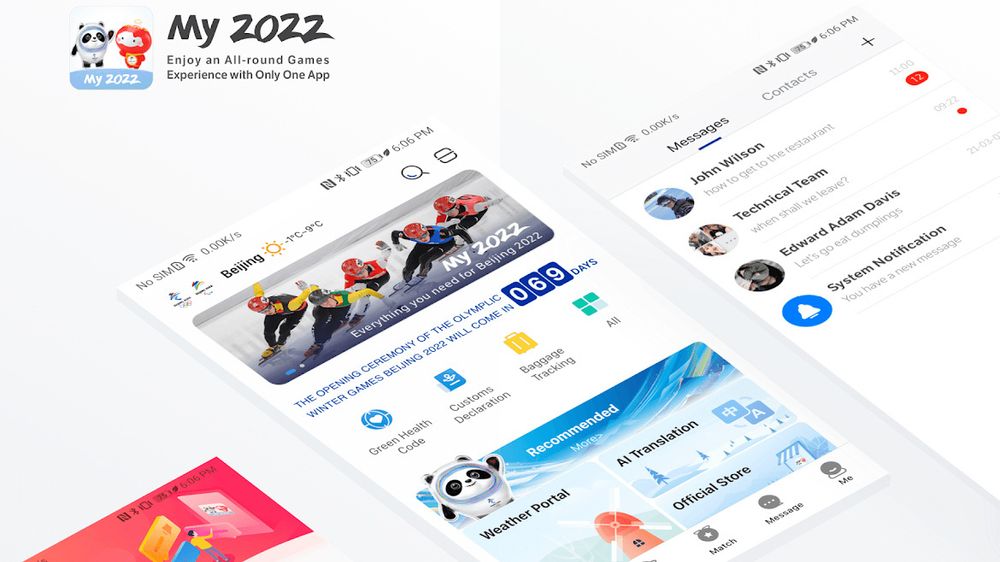

Som Digi.no skrev i forrige uke, advarte Citizen Lab om både sårbarheter og personvernusikkerheter i My 2022-appen, som både utøvere, støtteapparat, journalister og eventuelle tilskuere må bruke under de olympiske vinterlekene som arrangeres i Beijing i februar.

Skal ha blitt rettet

Torsdag denne uken forteller en seniorrepresentant for Beijing Olympics Organising Committee (BOCOG) at feilene har blitt rettet.

– Det er definitivt ingen datalekkasje, sier Yu Hong til nyhetsbyrået AFP.

– Sikkerhetsproblemene har allerede blitt rettet. Dersom de eksisterte i tidligere versjoner, har de blitt rettet i den nyeste versjonen, sier hun og legger til at bruker- og personvernbetingelser har blitt gjennomgått av Den internasjonale olympiske komité (IOC).

Yu sier videre at bruken av dataene fra appen, inkludert helseopplysninger, bare tillates dersom IOC bekrefter dette.

Hun forteller videre at årsaken til at Citizen Lab ikke har mottatt svar på henvendelsene, skyldes at utviklerne har sendt svaret til feil adresse.

– Myndighetene vil ikke overvåke mobilene til individer på noen måte, lover Yu.

Telenor åpner labber i Göteborg, Fornebu og Svalbard

Svartelistet leverandør

Samtidig hevder den amerikanske mobilsikkerhetsforskeren Jonathan Scott å ha gjort noen nye oppdagelser. Han mener at appen inneholder funksjonalitet som utløses av en liste med ord og uttrykk som Citizen Lab ikke kunne se at var i bruk.

Scott har gransket både Android- og IOS-utgavene av appen ved hjelp av omvendt konstruksjon. Da skal han ha sett at det gjøres kall til programmeringsgrensesnitt som er levert av iFlytek, et kinesisk selskap som i 2019 ble svartelistet av amerikanske myndigheter i 2019 fordi selskapets kunstig intelligens- og talegjenkjenningsteknologi skal ha blitt brukt av politiet i forbindelse med undertrykking av de muslimske uigurene i Xinjiang-regionen nordvest i Kina.

Scott mener at funksjonaliteten gjør det mulig å avlytte app-brukerne, enten kontinuerlig eller dersom de sier noe av det som ordlisten inneholder.

Scott viser også til en melding som kommer opp i Apple App Store i forbindelse med installasjon av appen, som hevder at «Data Not Collected». Flere mener at det er merkelig at Apple og Google tillater at appen distribueres via deres respektive app-markedsplasser.

Uenighet om funnene

James Griffiths, en journalist i canadiske The Globe and Mail, har i kontakt med Citizen Lab og fått en kommentar til Scotts påstander. I kommentaren skriver Citizen Lab at API-ene fra iFlytek bare brukes i forbindelse med en brukeraktivert oversettelsesfunksjon i appen og at appen bare gis tilgang til mobilens mikrofon i forbindelse med dette.

.jpg)

Jonathan Scott mener derimot at Citizen Lab må ha oversett oppvåkningsfunksjonaliteten knyttet til ordlisten.

Scott har publisert funnene sine på Github, men foreløpig ser det ikke ut til at noen med tyngde har bekreftet det han hevder.

På Twitter får Scott generelt mye applaus for oppdagelsene, men det er også noen som forsøker å diskreditere ham ved blant annet å vise til at har kommet med overdrevne påstander tidligere.

De versjonene som Scott har testet, er noe eldre enn de versjonene som nå ligger ute på Apple App Store og Google Play Store.

Opptil 40 år gamle: De klassiske Amiga-maskinene har fått en ny oppdatering