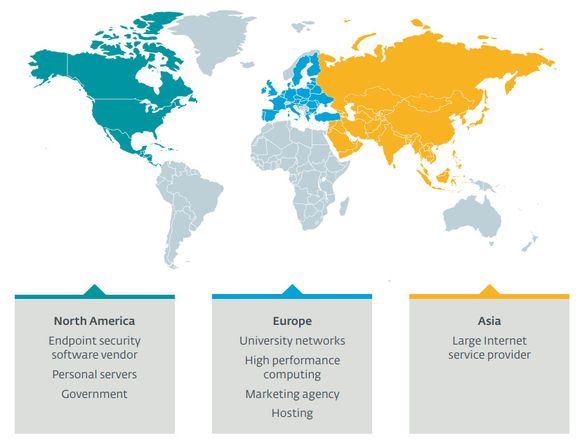

Det slovakiske IT-sikkerhetsselskapet Eset har identifisert en skadevare som i alle fall siden 2019 har vært særlig rettet mot superdatamaskiner og andre tungregnesystemer som er koblet til internett. Ifølge kartet nedenfor ser det ut til at det er spesielt i Europa at skadevaren har blitt funnet i slike systemer. I andre deler av verden brukes skadevaren mot helt andre aktører.

Eset kaller skadevaren for Kobalos, som i gresk mytologi er en liten og ondsinnet skapning. Dette er kjennetegn som også passer for skadevaren.

SSH-basert bakdør

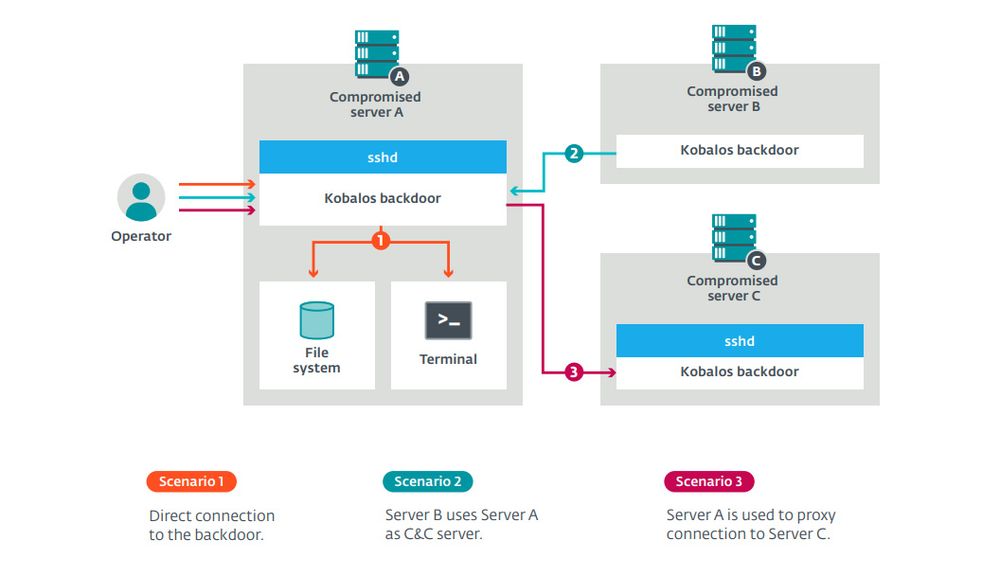

Det dreier seg om en skadevare som skaper en bakdør til de infiserte systemene. Kobalos omtales som både liten og sofistikert på en gang. Det ser ut til at den i alle fall i noen tilfeller erstatter sshd-filen til OpenSSH Server. OpenSSH er tilgjengelig for en rekke ulike operativsystemer og er spesielt mye brukt på systemer basert på Linux og andre Unix-lignende operativsystemer.

Deretter åpnes en separat SSH-tjeneste (Secure Shell) på systemet, vanligvis TCP-port 55201. Eset har funnet fram til ofre for skadevaren blant annet ved å skanne på internett etter systemer som tilbyr en SSH-tjeneste via denne porten. Disse ofrene skal ikke selv ha oppdaget at systemene deres var kompromittert.

Skadevaren er ikke spesielt utbredt, men ser i stedet ut til være rettet mot store mål. I Asia er den blant annet funnet hos en stor internettleverandør.

Sikkerhetsforskere advarer: Meldingsappen Telegram brukes til å stjele data

Har innebygd C&C-server

Det er fortsatt mye som er ukjent eller usikkert ved Kobalos-skadevaren, inkludert hvordan systemene blir infisert av den. Det som derimot er kjent og nokså unikt for Kobalos-skadevaren, er at koden for å kjøre en kommando- og kontrollserver (C&C) er inkludert i selve skadevaren. Det betyr at alle servere som har blitt kompromitter av Kobalos, kan gjøres om til en C&C-server ved hjelp av én eneste kommando.

I tillegg til å modifisere OpenSSH-serveren, har Kobalos det som omtales som en «sidekick». Også OpenSSH-klienten erstattes, og det av en trojaner som stjeler innloggingsinformasjonen som tastes inn i OpenSSH-klienten. Det er mulig at dette er måten skadevaren spres på, siden de fleste bruker SSH til fjerninnlogging på andre systemer.

Mottiltak

Selve skadevaren kan oppdages ved hjelp av sikkerhetsprodukter fra Eset og sikkert også andre. Det skal også være mulig å oppdage den ved å se etter trafikk via nettverksporten som er dedikert til en SSH-server, men hvor trafikken ikke har noe SSH-banner.

Som nevnt er det uklart hvordan systemene identifiseres, men det er en viss sannsynlighet for at bruk av stjålet innloggingsinformasjon er sentralt.

Eset mener at bruken av to-faktor autentisering (2FA) for SSH-tjenesten vil kunne blokkere utnyttelse av slike passordtyverier. Digi.no har tidligere omtalt (for abonnenter) hvordan 2FA for SSH kan konfigureres.

Ukjent hensikt

Eset har så langt ikke greid å finne ut hva Kobalos faktisk brukes til av angriperne, utover å få tilgang til de kompromitterte systemene. Det har ikke blitt funnet spor av annen skadevare, bortsett fra den modifiserte OpenSSH-klienten. Dette er litt overraskende gitt de nokså høyprofilerte målene og at skadevaren på enkelte områder anses som relativt sofistikert til å være rettet mot Linux/Unix-systemer, men kan indikere at vi ikke har hørt det siste om Kobalos ennå.

En annen ting sikkerhetsforskerne hos Eset stusser litt på, er at de i tilknytning til Kobalos har funnet tekststrenger relatert til Windows 3.11 og Windows 95. Dette har fått dem til å lure på om varianter av Kobalos finnes til Windows og at de har eksistert i svært lang tid. Men de har ikke sett noen bevis på at den har blitt brukt tidligere enn 2019.

Økende trussel: – Vi kan ikke fjerne problemet helt