En tysk hackergruppe som kaller seg for The Hacker’s Choice (THC) har laget et enkelt verktøy som gjør det mulig å utføre tjenestenektangrep (DoS - Denial of Service) mot blant annet mange webservere fra bare én eneste pc.

Ofte, når nettsteder slås ut av DoS-angrep, så dreier det seg om distribuerte angrep (DDoS) hvor mange maskiner samtidig overbelaster ressursene til serveren. Det innebærer at angriperen må ha kontroll over en mengde maskiner, enten ved at eierne av maskinene bevisst bidrar, eller ved at maskinene er infisert av skadevare og har blitt gjort om til bot-er eller zombier i et botnett.

THC-SSL-DOS-verktøyet, som er tilgjengelig både for Windows og Unix-lignende systemer, utnytter en kjent svakhet i sikkerhetsløsningen SSL, nemlig at det å etablere en SSL-forbindelse krever minst ti ganger mer prosesseringkraft på serversiden enn på klientsiden. Ifølge THC har dette problemet vært kjent siden 2003, men har ennå ikke blitt løst.

Verktøyet utnytter SSL Renegotiation, en funksjon som ofte er aktivert på serverne, men som ifølge THC benyttes svært sjeldent av klientprogramvare. Funksjonen er laget for å kunne reforhandle nøkkelmaterialet til en SSL-forbindelse. Verktøyet utløser tusenvis av slike reforhandlinger over en enkelt TCP-forbindelse.

Behovet for båndbredde hos angriperen er dessuten svært lavt, vanligvis godt under 100 kilobit per sekund. THC skal ha slått ut større serverfarmer som benytter lasterbalansere for SSL ved å bruke 20 vanlige bærbare pc-er. Til sammen skapte disse en trafikkmengde på omkring 120 kilobit per sekund.

Men det er ikke slik at THC-SSL-DOS-verktøyet bare kan brukes mot webservere.

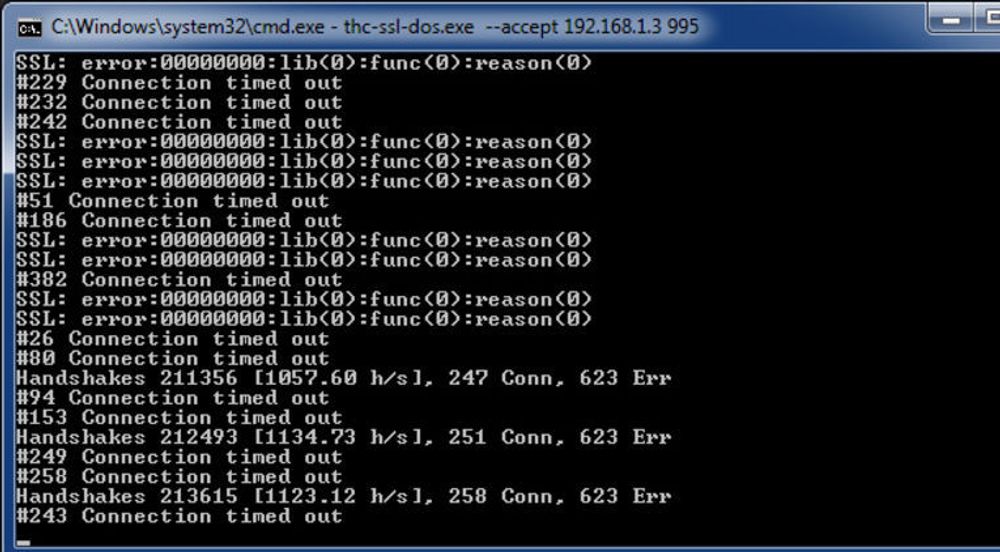

Alle servertjenester benytter SSL kan i utgangspunktet være berørt. Digi.no har testet verktøyet mot en eldre, intern server som kjører Linux. Angrepet mot Apache/HTTPD var mislykket, fordi SSL Renegotiation var deaktivert som standard. Men en angrep mot en POP3S-basert (kryptert e-post) tjeneste levert av serverprogramvaren Dovecot, kjørte CPU-lasten i taket med over tusen «handshakes» i sekundet. Angrepet førte ikke til at hele maskinen ble utilgjengelig, men POP3S-tjenesten ble i praksis ubrukelig så lenge angrepet varte.

Hvorvidt det er mulig å deaktivere SSL Renegotiation på serveren, ser ut til å variere en del. Vi har foreløpig ikke funnet ut hvordan dette gjøres i Dovecot (vi tar gjerne imot et tips om hvordan dette eventuelt kan gjøres). Det er trolig sjeldent at en slik deaktivering vil skape noen form for problemer.

Nå er det heller ikke slik at tjenester som benytter SSL, ikke kan angripes med THC-SSL-DOS når SSL Renegotiation er deaktivert. Men et angrep mot slike tjenester krever visse endringer i verktøyet og at angrepet utføres fra flere maskiner samtidig.

– Vi håper at den tvilsomme sikkerheten i SSL ikke går ubemerket hen. Bransjen bør gå inn og rette problemet, slik at borgerne igjen kan være trygge og sikre. SSL bruker en aldrende metode for å beskytte data. Den er kompleks, unødvendig og ikke egnet for det 21. århundre, sier en ikke navngitt medlem av THC i en pressemelding.

Medlemmet viser til flere svakheter ved SSL som har blitt oppdaget de siste årene, ikke minst knyttet til sertifikatutstedere som nederlandske DigiNotar.

– Vi advarte i 2002 mot å gi hundrevis av kommersielle selskaper (såkalte Certification Authorities) en universalnøkkel til all SSL-trafikk, sier Fred Mauer, en krypteringsekspert knyttet til THC, i pressemeldingen.

– Bare et virkelig geni kunne ha funnet på noe slikt!, sier Mauer.

Selve verktøyet kan lastes ned fra denne siden.

Les også:

- [22.09.2011] Kan avlytte «sikker» webtrafikk på ti minutter

- [05.09.2011] Forfalsket over 500 sikkerhets-sertifikater

- [01.04.2011] Flere angrep mot SSL-utsteder

- [30.03.2010] Lanserte versjon 1.0.0 etter mer enn 11 år

- [29.03.2010] Alle krypterte webtjenester kan avlyttes

- [06.11.2009] Alvorlig sikkerhetshull i webkrypteringen

- [30.07.2009] - Websertifikater er så godt som ubrukelige

- [02.01.2009] Sertifiserte nettsteder kan forfalskes