Man kan sjelden stole på at misfornøyde mennesker kommer med objektive synspunkter. Billy Rios, en sikkerhetsekspert i Google, med fortid fra blant annet VeriSign og Microsoft, uttrykker sterk misnøye i dette blogginnlegget. Ikke med sine nåværende eller tidligere arbeidsgivere, men med Siemens.

I blogginnlegget forteller han at han i mai i år, i fritiden, oppdaget og varslet Siemens om en måte å omgå autentiseringen i Siemens' SIMATIC-systemer. Dette er systemer som brukes til styring av industrisystemer og kritisk infrastruktur. Det mye omtalte vannverket i South Houston, Texas, som ble hacket av «pr0f» i november i år, er blant brukerne av nettopp SIMATIC.

SIMATIC er et system av typen SCADA («supervisory control and data acquisition»). Det er denne typen systemer som ble angrepet av Stuxnet-ormen i fjor.

Rios forteller at han har sittet tålmodig og ventet på at Siemens skulle rette problemet. Det er vanlig at sikkerhetsekspert og andre som oppdager sårbarheter i programvare og rapporterer om disse til leverandøren på en ansvarsfull måte, blir kreditert av leverandøren for oppdagelsen.

I går ble Rios kontaktet av en Reuters-journalist som videresendte en uttalelser fra Alex Machozwetz, et medlem at Siemens' PR-stab:

«I contacted our IT Security experts today who know Billy Rios…. They told me that there are no open issues regarding authentication bypass bugs at Siemens.»

Rios mener denne uttalelsen kan tolkes på to måter. Enten lyver Siemens, eller så er sikkerhetsproblemet rettet, uten at han selv har blitt varslet om det.

Rios har valgt det andre alternativet og konkluderer da med at det ikke er noe i veien for at han forteller om problemene han varslet Siemens om i mai.

Faktisk er det tre oppsiktsvekkende svakheter Rios avslører.

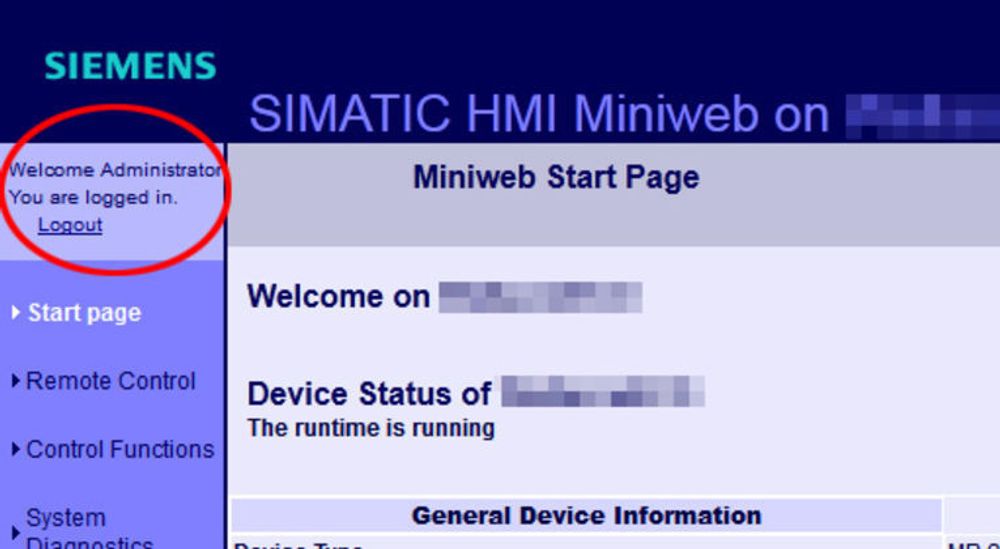

- Standardpassordet for Siemens SIMATIC er «100». SIMATIC er i utgangspunktet tilgjengelig over Internett via tre ulike tjenester: web, VNC og telnet. Kombinasjonen «Administrator» som brukernavn og «100» er altså standard med mindre brukeren endrer dette. Rios skriver at webpassordet ikke endres selv om man endrer noen av de andre, og vice versa.

- Dersom en bruker endrer passordet sitt til ett som inneholder et spesialtegn, kan passordet automatisk bli tilbakeført til «100». Dette er visstnok en «feature» som er omtalt i brukermanualen.

- Verdiene som brukes til å identifisere «session cookies» er på ingen måte vilkårlige. De endres etter et tilsynelatende ganske enkelt mønster. Ifølge Rios betyr dette at det er mulig å få tilgang til slike kritiske systemer uten engang å kjenne til en gyldig kombinasjon av brukernavn og passord.

Det er flere SIMATIC-systemer som er tilgjengelige via Internett. Flere kan søkes opp via for eksempel Google. Rios lenker til et par slike oversikter i blogginnelgget.

Digi.no har spurt Siemens i Norge om påstandene til Rios kan være tilfelle. På vegne av Siemens svarer informasjonssjef Christian Jahr at selskapet er kjent med problemstillingene som Rios reiser i sitt blogginnlegg. Han forteller videre at et svar på dette ble publisert på selskapet nettsted allerede den 30. november, 20 dager før Rios skrev blogginnlegget. Et innlegg datert den 19. desember gir mer informasjon, blant annet en lenke til en sikkerhetsoppdatering.

Siemens i Norge kjenner ikke til om Siemens har kontaktet Rios direkte. Men det er ingenting i det Rios skriver, verken i blogginnlegget eller i de senere kommentarene, som tyder på han har blitt kontaktet.

Når det gjelder det svært enkle, forhåndsdefinerte passordet, svarer Jahr at Siemens ikke opplever at det forhåndsdefinerte passord på SIMATIC-systemene er et problem for kundene. Men ifølge Jahr vil selskapet vurdere en oppdatering for å endre på dette.

– Det er imidlertid svært vanlig å ha et såkalt «default» passord på slike produkter når løsningen leveres. Men alle våre kunder må bytte dette forhåndsdefinerte passordet før løsningen tas i bruk, noe som også gjøres, skriver Jahr i en epost til digi.no.

Digi.no kjenner til i alle fall et konkret eksempel hvor passordet «100» fungerer.

– Rios hevder at det er enkelt å «hacke» seg på systemet. Det er ikke riktig. Slike systemer er som regel ikke tilgjengelig for folk utenfor bedriften, da systemet ikke er koblet til en offentlig IP-adresse. Dersom slike løsninger kobles mot internett, så må dette ikke gjøres uten at man beskytter seg. Dette er noe som vi også gir våre kunder løpende anbefalinger om, skriver Jahr.

Rios hevder at mange slike systemer er tilgjengelige via Internett. Lenkene han oppgir lister noen titalls servere, og noen av disse er definitivt tilgjengelige.

Ifølge Jahr finnes det flere hundre installasjoner av SIMATIC i Norge.

Les også:

- [23.12.2011] Siemens tetter kritiske sikkerhetshull

- [21.11.2011] USA-vannverk hacket

- [26.04.2011] Nytt virus angriper Iran

- [19.04.2011] Iran hevder Siemens bidro til Stuxnet

- [24.11.2010] Oppklarende om Stuxnet-ormen

- [17.11.2010] Subtil datasabotasje mot Iran

- [27.09.2010] Orm herjer piratkopiert IT i kjernekraftverk