Flere hundre utviklere har de siste dagene opplevd at de siste commit-ene til private Git-repoer hos populære tjenester som Github, Gitlab og Bitbucket har blitt slettet – og erstattet med en melding hvor det står at hvis man ikke betaler 0.1 bitcoin (rundt 5000 kroner) så vil kildekoden bli publisert offentlig. Det skriver ZDNet.com.

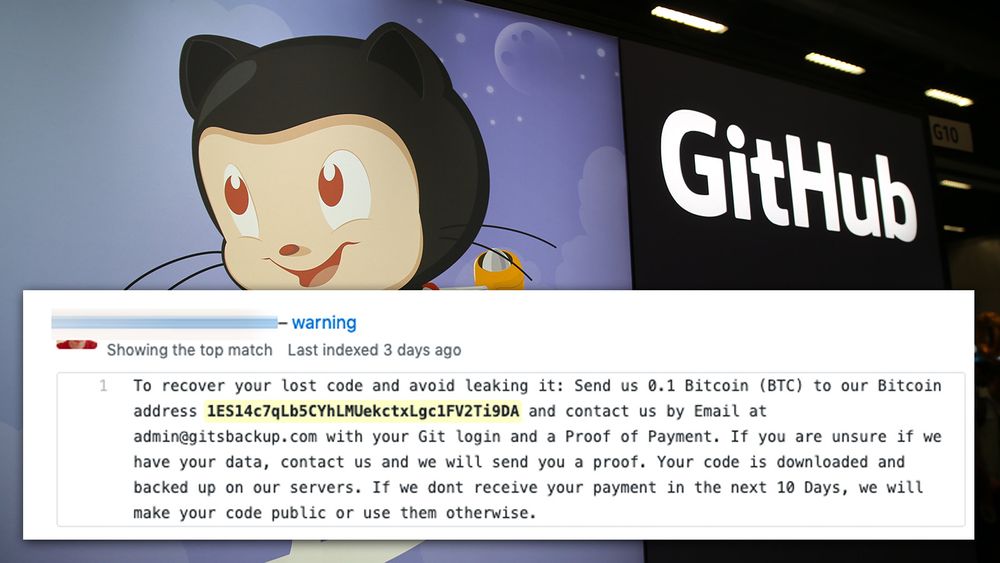

Hackeren hevder at kildekoden skal ha blitt lastet ned og lagret på en av hans eller hennes egne servere, og setter en tidsfrist på 10 dager for å betale:

To recover your lost code and avoid leaking it: Send us 0.1 Bitcoin (BTC) to our Bitcoin address 1ES14c7qLb5CYhLMUekctxLgc1FV2Ti9DA and contact us by Email at admin@gitsbackup.com with your Git login and a Proof of Payment. If you are unsure if we have your data, contact us and we will send you a proof. Your code is downloaded and backed up on our servers. If we dont receive your payment in the next 10 Days, we will make your code public or use them otherwise.

En rask sjekk av den aktuelle Bitcoin-adressen viser at angrepet så langt ikke ser ut til å ha lyktes spesielt godt, det står Bitcoins verdt bare rundt 26 kroner der.

Gitlab bekrefter

Gitlab bekrefter at de har opplevd mistenkelig aktivitet på sin tjeneste. Ifølge Gitlab handler ikke sikkerhetsbruddet om svakheter ved Git, men dårlige sikkerhetsrutiner hos enkelte Git-brukere.

Gitlab skriver at de begynte å undersøke angrepet etter at brukeren Stefan Gabos meldte inn at han hadde mistet ett av sine repoer på Gitlab – alle sammen private repoer.

Videre skriver selskapet at alle «innbruddene» ser ut til å basere seg på at angriperen har hatt tilgang til passordene til de berørte brukerne, og at de har varslet disse nå. Gitlab hevder at de har sterke beviser på at de kompromitterte kontoene har kontopassord lagret i klartekst i et relatert repositorium ett eller annet sted. Selskapet oppfordrer alle til å lagre passord på en sikrere måte – gjerne ved bruk av en løsning for passordadministrasjon, og også skru på tofaktor-autentisering.

Tidligere har det vært advart mot at sensitiv informasjon kan komme på avveie ved at man laster opp filer som inneholder for eksempel passord eller SSH-nøkler, til Git-repoer. Det kan for eksempel være et databasepassord som ligger i en .env-fil, og som blir lastet opp til Github eller Gitlab ved en feil. Mye tyder på at hackeren i dette tilfellet har gjennomsøkt nettet på jakt etter .git/config-filer og annet, og brukt informasjon vedkommende har funnet til å få tilgang.

Hvis du har blitt utsatt for denne typen utpressing, er første trinn å bytte passord og skru på tofaktor-autentisering. Gitlab mener at ingen data skal være tapt, med mindre man ikke har en lokal kopi av repoet. Hvis du har en fullstendig lokal kopi av repositoriet på en PC, kan du utføre en force push ved hjelp av følgende kommando:

git push origin HEAD:master --force

Du kan også bruke kommandoen git reflog for å finne den siste commit-en som er din egen, og så endre HEAD til denne. Pass på at ikke filer med sensitiv informasjon lastes opp (les om hvordan du utelater filer her).

Flere detaljer på Gitlab.